https://twitter.com/BitMEXResearch/status/1730215694128591028

#kryptowaluty #bitcoin #gielda #izrael #historia #kryptografia

Wszystko

Najnowsze

Archiwum

źródło: Times

Pobierza iris to wallet RGB i co ( ͡º ͜ʖ͡º)

źródło: F_3loCCWsAAE4-o

Pobierz4

Czy patrząc na dane można jednoznacznie stwierdzić, że są anonimowe? Czy np. haszowanie numerów telefonu to skuteczna pseudonimizacja? Adwokatka Agnieszka Rapcewicz i kryptolog dr inż. Michał Ren podejmują próbę pogodzenia prawnych i matematycznych definicji pojęć „anonimizacja” i „pseudonimizacja”.

z5

Kryptografia kwantowa ma już 40 lat, ale dopiero w ostatnich kilku latach jej rozwój nabrał rozpędu. Może dlatego, że dopiero teraz dysponujemy odpowiednią technologią, żeby wyszła poza stadium ciekawostki i eksperymentu.

z

źródło: 1*toRKY6jRyVl_wg2nj0TTUA

PobierzJak szyfrować informację, żeby mieć pewność, że nie trafi ona w niepowołane ręce? To pytanie towarzyszy ludzkości od zarania dziejów. Stosunkowo niedawno - za sprawą fizyki kwantowej - udało się w końcu stworzyć doskonałą metodę tajnej komunikacji. Aby przesył informacji był faktycznie tajny, obie komunikujące się strony muszą dysponować tym samym kluczem kryptograficznym. Jak jednak sprawić, aby nie przechwyciły go również osoby trzecie? Właśnie

6

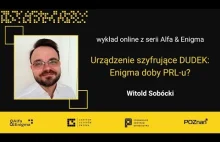

Urządzenie szyfrująco-deszyfrujące Tg S-1 M DUDEK (Dalekopisowe Urządzenie Do Elektronicznego Kodowania). Używane skutecznie w PRL i zdobyło sławę międzynarodową. Taka przystawka do dalekopisu.

z

źródło: 20230727_170421

Pobierzfprintf( out, " -a <algo> hash algorithm (blake2b is default): \n"

" [blake2b|blake2s|blake2bp|blake2sp]\n" );14

Szyfr Lorenza był używany przez armię niemiecką podczas II wojny światowej do przesyłania najważniejszych informacji i rozkazów. Głównym zadaniem maszyny Lorenza jest generowanie pseudolosowego ciągu znaków w alfabecie telegraficznym...

z7

Dotychczas jeśli ktoś zgubił/zniszczył/zmienił telefon z zainstalowanym Google Authenticator to tracił wszystkie przechowywane lokalnie na urządzenie klucze kryptograficzne 2FA. Nowa wersja aplikacji synchronizuje klucze z kontem Google.

z1

Startup z Florydy chce przesunąć granice przetwarzania w chmurze tak radykalnie, że jest przestarzałe, wynosząc je z naszej atmosfery na powierzchnię Księżyca.

zRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

Funkcja SHA-3 korzysta z nowego schematu "gąbki" (sponge).

W starszych funkcjach przetwarzanie sprowadzało się ogólnie do etapów

1) przetwarzania początkowego (podział danych wejściowych na bloki wraz z uzupełnieniem ),

2)

źródło: Screenshot_20231207-120306~2

Pobierz@siedze-na-antresoli: co zrobiony? opie zlituj się, to aż w oczy boli xD #paliwodacontent