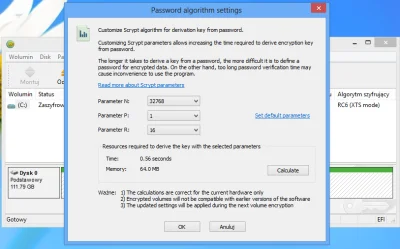

Najnowsza wersja rozwiązania Jetico do szyfrowania dysków jest teraz wyposażona w ulepszone funkcje bezpieczeństwa, takie jak silniejsze ochrona przed atakami brute-force.

Co nowego?

- Wprowadzono obsługę algorytmu szyfrowania ARIA (Standard południowokoreański)

- Poprawiona wydajność algorytmów szyfrowania AES, ARIA i

https://github.com/mateusza/fix-macos-expired-certificates

#informatyka #komputery #unix #ssl #kryptografia