Łoo kurde. Ale dobry scam ze współudziałem Google.

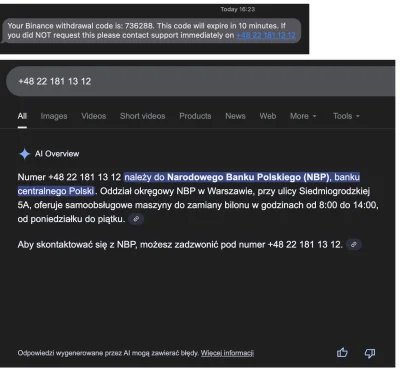

Dostałem SMSa że niby ktoś chce mi wypłacić hajs z Binance. Dobra, na pewno scam.

Ale sprawdzam sobie numer w google, co to za scammer.

I co? Google AI mówi, że to NBP.

Dostałem SMSa że niby ktoś chce mi wypłacić hajs z Binance. Dobra, na pewno scam.

Ale sprawdzam sobie numer w google, co to za scammer.

I co? Google AI mówi, że to NBP.

Mam mfa, zmieniłem hasło, ale te requesty są irytujące.

Można coś jeszcze zrobić?

#komputery #windows #security #bezpieczenstwoit #itsecurity #programista15k

@Ksiega_dusz: tylko uważaj żeby twoje IP się nie zmieniło ( ͡° ʖ̯ ͡°)