Robiłem już scan Defenderem i MalwareBytes, w obu przypadkach nic nie znalazło. Jest coś czym mogę przeskanować kompa, żeby to znaleźć?

#bezpieczenstwo #security #informatyka #it #

Wszystko

Najnowsze

Archiwum

304

Każda forma przypominania i uwrażliwiania społeczeństwa jest dobra. I nawet pozornie nieważna obserwacja może nam bardzo pomóc. Sam miałem w życiu trzy duże, międzynarodowe, ważne dla bezpieczeństwa państwa misje, które zaczęły się właśnie od doniesienia zwykłego obywatela, który coś zobaczył.

z

źródło: Opera Zrzut ekranu_2025-10-24_061020_www.zealid.com

Pobierz254

Wczoraj Open AI wypuściło przegladarkę z natywnie wbudowanym agentem AI. Wygląda na to, że to tworzy nowe wektory ataków na użytkowników

z800

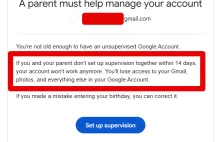

Mateusz stracił 13 letnie konto Google w wyniku ataku. Nawiązał kontakt z supportem Google i choć dysponuje wszelkimi dowodami, że konto jest jego, to nie może konta odzyskać. Bo atakujący zmienił na nim jedno sprytne ustawienie...

z368

![Atak prorosyjskiej grupy na oczyszczalnię ścieków na Podkarpaciu [AKTUALIZACJA]](https://wykop.pl/cdn/c0834752/6aac314c84a38b5a9975b1395062a227892e5f962291c068117ea94470c930a6,w220h142.jpg)

Prorosyjska grupa haktywistów udostępniła nagranie z ataku na polską oczyszczalnię ścieków. Do incydentu doszło w Chodaczowie (woj. podkarpackie). To kolejne takie zdarzenie w ciągu ostatnich kilkunastu miesięcy. Wójt Gminy Grodzisk Dolny potwierdził wystąpienie ataku.

z465

Gość opisuje wysublimowany atak, w którym fałszywy rekruter z LinkedIn przesłał test rekrutacyjny zawierający złośliwy kod w repozytorium Bitbucket. Wszystko wyglądało profesjonalnie prawdziwa firma, profil, dokumentacja, żadnych oczywistych sygnałów ostrzegawczych.

z51

Dangerzone to polecane przez Snowdena narzędzie open-source, które bierze podejrzany dokument, wrzuca go do izolowanego kontenera, renderuje na piksele i zwraca czysty PDF - zero malware, zero ryzyka. Polecane przez Snowdena i ekipę z The Intercept.

z12

Współczesne ataki phishingowe wykorzystują dokładne kopie wizualne znanych serwisów, co uniemożliwia rozpoznanie oszustw

z5

Rośnie liczba incydentów w Polsce: obecnie jest to blisko 500 tys. zgłoszeń oraz 167 tys. zidentyfikowanych i obsłużonych przypadków przekazał podczas 6. edycji Cyber24 DAY Krzysztof Gawkowski, wicepremier i minister cyfryzacji.

z11

W niedzielę doszło do poważnego incydentu w infrastrukturze IT, która hostowała bazy danych Urzędu Miejskiego w Wadowicach. Zaszyfrowano dane, a więc mamy do czynienia z atakiem ransomware.

z417

Wyciek danych z działu obsługi klienta Discord ujawnił dane użytkowników i zeskanowane dokumenty tożsamości ze zdjęciem. (Ciekawe jak to się ma do tekstu w regulaminie: "Usuwamy zdjęcia/dokumenty użytkowników natychmiast")

z

źródło: kanal-zero-hacked-kanal-0

PobierzRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

#linux #security