Coś się stało z breachforums? Padło? Link do forum w torze nie odpowiada

#pytanie #pytaniedoeksperta #hacking #breachforums #kiciochpyta #security

〰〰〰〰〰〰〰〰〰〰〰〰〰〰〰

Wszystko

Najnowsze

Archiwum

51

Dangerzone to polecane przez Snowdena narzędzie open-source, które bierze podejrzany dokument, wrzuca go do izolowanego kontenera, renderuje na piksele i zwraca czysty PDF - zero malware, zero ryzyka. Polecane przez Snowdena i ekipę z The Intercept.

z12

Współczesne ataki phishingowe wykorzystują dokładne kopie wizualne znanych serwisów, co uniemożliwia rozpoznanie oszustw

z5

Rośnie liczba incydentów w Polsce: obecnie jest to blisko 500 tys. zgłoszeń oraz 167 tys. zidentyfikowanych i obsłużonych przypadków przekazał podczas 6. edycji Cyber24 DAY Krzysztof Gawkowski, wicepremier i minister cyfryzacji.

z11

W niedzielę doszło do poważnego incydentu w infrastrukturze IT, która hostowała bazy danych Urzędu Miejskiego w Wadowicach. Zaszyfrowano dane, a więc mamy do czynienia z atakiem ransomware.

z417

Wyciek danych z działu obsługi klienta Discord ujawnił dane użytkowników i zeskanowane dokumenty tożsamości ze zdjęciem. (Ciekawe jak to się ma do tekstu w regulaminie: "Usuwamy zdjęcia/dokumenty użytkowników natychmiast")

z

źródło: kanal-zero-hacked-kanal-0

Pobierz11

Tylko do sierpnia 2025 roku wykryto niemal 1000 incydentów cyberataków na placówki medyczne, to aż o 300 więcej niż w analogicznym okresie rok wcześniej. W grę wchodzi nie tylko utrata danych, ale realne zagrożenie dla zdrowia i życia pacjentów.

z

źródło: IMG_2441

Pobierz4

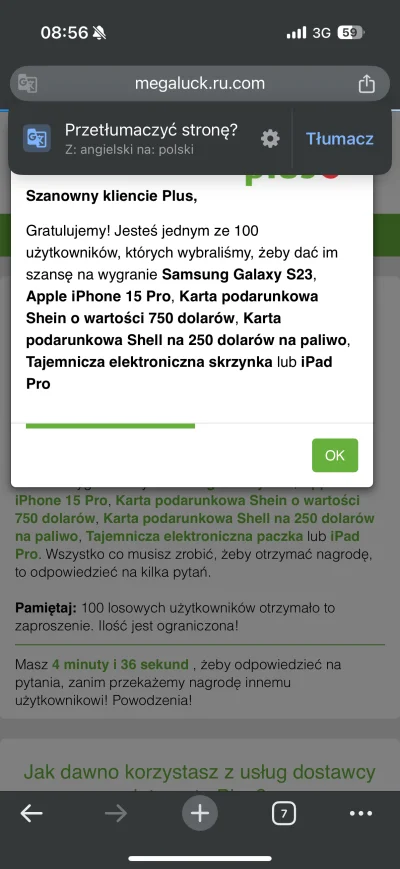

Wykop jest już tak słabo ogarniany, że przez zwykle korzystanie z niego można dostać raka (niepotwierdzone) albo zostać przeniesionym na lewe ruskie strony (potwierdzone) GG wp wykop

z341

Wyszedł/wypadł z kasty to mu się język rozwiązał . - Na dziś mam 2600 wakatów. Są jednostki, w których jest to poziom 30 proc. Natomiast tak naprawdę większość - jeżeli chodzi o braki - oscyluje w granicach 25 proc. Takiej liczby wakatów nie było od wielu lat - ujawnił wtedy komendant stołeczny p

z88

Opis musi być.

z

źródło: 9b91f8c90659ba6c421131cce70dc309ecde418daa7087e6fcc6e58829c974d8

Pobierz

źródło: yt354ybt54t

Pobierz352

Raport: hacker użył modelu AI jako całego zespołu od szukania dziur po pisanie malware i dopasowywanie okupów. Efekt: kilkanaście zaatakowanych organizacji i ogromne straty. Jeśli myślisz, że to science-fiction to już tu. Link do źródła.

z7

Brytyjskie MI6 uruchomiło specjalny portal w dark webie do kontaktu z zagranicznymi informatorami. Głównym celem jest Rosja.

z

źródło: f54y56y6u

Pobierz

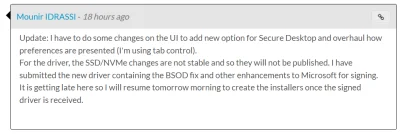

źródło: Aktualizacja

Pobierz

źródło: image

PobierzRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

Oglądam właśnie hackerzy vs dane medyczne i nie ukrywam że znowu jest lipa.

standardowo wyimaginowana sytuacja (żaden szpital nie będzie trzymał niezabezpieczonego api z pełnym dostępem do bazy XD...)

nmap/burp