#siecikomputerowe #informatyka #cybersecurity

Wszystko

Najnowsze

Archiwum

1

Światowy indeks cyberprzestępczości pokazuje, które kraje stwarzają największe..

Naukowcy z Uniwersytetu Oksfordzkiego i Uniwersytetu Nowej Południowej Walii stworzyli pierwszy „World Cybercrime Index”, w którym uszeregowali kraje pod kątem zagrożenia, jakie stwarzają miejscowi cyberprzestępcy. Okazuje się, że największym źródłem cyberprzestępczości na świecie jest Rosja.

z- 0

- #

- #

- #

- #

- #

- #

2

Jak przejść do cyberbezpieczeństwa z innej specjalizacji IT?

Witam w 239. odcinku podcastu "Porozmawiajmy o IT", w którym rozmawiamy o rozwoju i karierze w cyberbezpieczeństwie.

z- 5

- #

- #

- #

- #

- #

9

DCG Centrum Medyczne pokazuje jak nie informować o kradzieży

...W otrzymanym od DCG Centrum Medyczne oświadczeniu czytamy, że wyciek nastąpił ze środowiska testowego (!) firmy MEDILY, która w latach 2019-2021 dostarczała klinice oprogramowanie AURERO do zarządzania wizytami... XD

z- 1

- #

- #

- #

- #

- #

- #

- 0

#siecikomputerowe #informatyka #cybersecurity

Jak wyglądają testy w Comarchu na staż: moduł wiedzy z obszaru Javy i modułu cyberbezpieczeństwa. Czego mogę się spodziewać ? Jak z poziomem trudności? Jakieś przykładowe pytania?

#comarch#staż#praca #pracait #praca #cyberbezpieczenstwo #cybersecurity

3

Darmowe szkolenia IT

Na profilu Facebook Sekuraka możemy przeczytać "Zgarnij za free sekurakowe szkolenia z cybersecurity dla Twojej firmy (nagrania), garść nasz...

z- 0

- #

- #

- #

- #

- #

- #

Co o tym sądzicie? Cena wydaje się naprawdę interesująca.

Projekt założyciela prywatnej organizacji wojskowej Blackwater (Erik Prince, który wspierał m.in. Project Veritas), a w zespole osoby, takie jak Eran Karpen (który stworzył Pegasusa dla Izraela). Celowo od początku trzymają się z dala od Silicon Valley i zamierzają być całkowicie prywatną firmą, bez żadnego wchodzenia na giełdę.

https://www.linkedin.com/company/werunplugged

2

Apple kontra PWA, ataki na bezprzewodowe ładowarki - ICD Weekend #14

Michał i Kuba omawiają najnowsze kontrowersje dotyczące sposobu, w jakim Apple próbuje się uchronić przed obowiązkami wynikającymi z DMA; o nowych, kreatywnych atakach na bezprzewodowe ładowarki - i wiele więcej

z- 0

- #

- #

- #

- #

- #

- #

3

Badanie: 46 proc. Polaków nie wie, czym jest phishing.

46 proc. Polaków nie wie, czym jest phishing, 17 proc. nie wie, że padło ofiarą oszustów w sieci - wynika z badania „Bezpieczeństwo Cyfrowe Polaków 2024”.CERT Polska (zespół powołany do reagowania na zdarzenia naruszające bezpieczeństwo w internecie) obsłużył ponad 25 tys. incydentów, które zaklasyf

z- 5

- #

- #

- #

- #

- #

- #

- 0

Telefon nie ma żadnych problemów z wydajnością a baterię niedawno wymieniałem, ehh

#android #cybersecurity

Pozycja na pentestera - nie wymagam wiedzy z kosmosu (chyba). Zwykle pytam skąd taka decyzja by iść na pentestera (jeśli nie był nim wcześniej), jakieś nawiązanie do pozycji z CV, kilka pytań o budowę tokena JWT, czym jest LFI, XSS czy XXE, jeśli zna to żeby wymienił jakieś dwa ataki na

źródło: 1682985911588931

PobierzEdit: ja tam dawałem szanse ludziom bez żadnego expa w IT bo trafiały się fajne, zainteresowane tematem osoby. Zresztą, ja sam taką jestem i pojawiłem się w branży z "ulicy" XD

Szukam możliwie najtańszego nowego #laptop lub #minikomputer z wejściem pod monitor 4K (innego niż #mac #macbook, na którym z powodu procesora M1/M2 nie można odpalić np. #tailsos), na którym będę mógł postawić #linux i/lub #windows. Najlepiej coś bez wentylatora, choć niekoniecznie. Czy #raspberry #pi jest najlepszym wyborem?

pierwszy z brzegu:

https://allegro.pl/oferta/komputer-fujitsu-d956-e90-i5-6500-8gb-ddr4-256-ssd-w11-pro-14956129808

https://allegro.pl/oferta/komputer-mini-pc-fujitsu-esprimo-q556-tiny-core-i5-8gb-ddr4-256gb-ssd-14786557446

https://allegro.pl/oferta/tani-mini-pc-lenovo-m720q-tiny-8-gen-8gb-256gb-m-2-nvme-hdmi-win11-15097400574

Czemu wszyscy się tym tak brandzlują. UJotowe kursiki za ponad 20 tys. zł, po których i tak gawno ludzie dostaną.

O co chodzi?

Przecież

- 0

Jeżeli utrzymujesz domenę na serwerach DNS w innej firmie, od dziś możesz dla niej uruchomić mechanizm DKIM w CloudHosting Panel. Twoja poczta będzie zgodna z wymogami ustawy o zwalczaniu nadużyć w komunikacji elektronicznej, a Ty zyskasz większe bezpieczeństwo komunikacji e-mail!

Zadbaj o reputację swojej poczty i aktywuj DKIM w CloudHosting Panel!

Dowiedz

źródło: Aktywuj DKIM w CloudHosting Panel

Pobierz- 0

#programowanie #it #informatyka #programista15k #testowanieoprogramowania #devops #sysadmin #cybersecurity #webdev #uxdesign #frontend #scrum #analizadanych #gamedev #java #python #cplusplus #csharp #javascript #kotlin

źródło: ILE

Pobierzhttps://www.levels.fyi

- 1

- 0

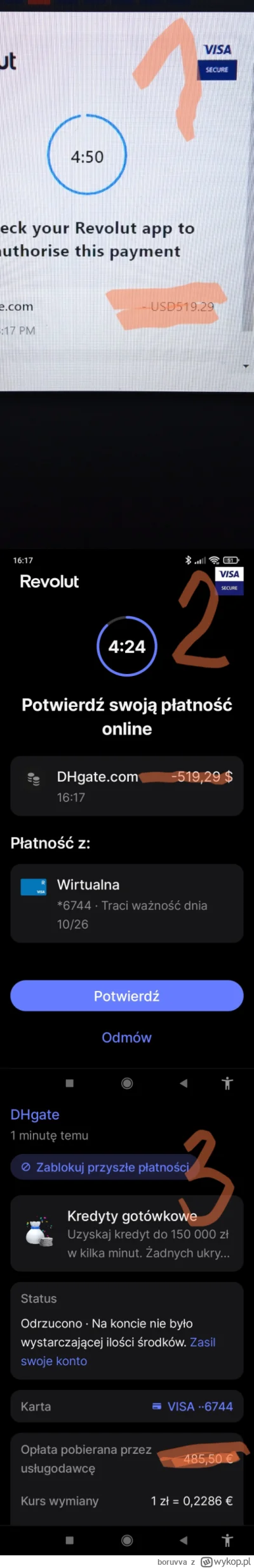

Hej społeczność, robiąc dzisiaj zakupy na stronie #dhgate zauważyłem, ze #revolut ma dziurę w kwestii bezpieczeństwa transakcji. Zgłosiłem to do supportu i mam potwierdzenie, ze jest problem i w sumie tyle.

Przy czym z tego co inny użytkownik portalu #pepper pisał, problem ten juz występuje od 2 lat XD (jest to prawda)

A wiec o co chodzi,chcialem zakupić produkt

źródło: 6207f53936d81e0892463f5c128b90415ff50ffbe82faa601d2fb74eb287ce73-imageonline.co-merged

Pobierzhttps://bit.ly/3TRZiYq

#programowanie #it #informatyka #programista15k #testowanieoprogramowania #devops #sysadmin #cybersecurity #webdev #uxdesign #frontend #scrum #analizadanych #gamedev #java #python #cplusplus #csharp #javascript #kotlin

źródło: CZEKAM

Pobierz- 4

źródło: Screenshot from 2024-01-19 22-02-48

Pobierzhttps://bit.ly/3TRZiYq

#programowanie #it #informatyka #programista15k #testowanieoprogramowania #devops #sysadmin #cybersecurity #webdev #uxdesign #frontend #scrum #analizadanych #gamedev #java #python #cplusplus #csharp #javascript #kotlin

źródło: alez skad

Pobierz- 1

Praca w cyberbezpieczenstwa wyższego ryzyka jest bardzo zła.

O 3 w nocy dostałem pilne wezwanie do pracy z powodu 4x Red flag w systemie bezpieczeństwa - ogólnie to stopień naruszenia dostępu o poziomie 4 gwiazdek na 5 czyli jednym słowem bardzo przedupcone. Niestety w takich przypadkach musimy jak najszybciej dostać się do firmy, ze względu na wrażliwość danych (praca wymaga sprzętu stacjonarnego-firmowego). Atak trwał

Komentarz usunięty przez moderatora