Wszystko

Wszystkie

Archiwum

ivall

Polecacie coś podobnego do #cloudflare? Niestety mam często ataki #ddos na stronę, a cloudflare po wyłączeniu under attack i daniu secruity level na medium po prostu nic nie daje. #it #komputery #zabezpieczenia #hacking #sieci

Hej, mam backup #whatsapp na #google drive ale karta SIM z zarejestrowanym do tego backupa numerem jest już zablokowana (przestarzała, nie da się odzyskać).

Czy znasz sposób na ściągnięcie i odczytanie kopii zapasowej wiadomości WhatsApp z Google Drive, bez tego numeru telefonu? #kiciochpyta #hacking

Czy znasz sposób na ściągnięcie i odczytanie kopii zapasowej wiadomości WhatsApp z Google Drive, bez tego numeru telefonu? #kiciochpyta #hacking

- 0

Wie ktoś gdzie w Holandii może mi ktoś postawić CFW Atmosphere na moim switchu? Jeżeli wiecie kto, co, gdzie, jak to dawać znać. Odpowiedź 'sam se zrób' nie wchodzi w grę. Switch jest modelem podatnym na przeróbki, bo już takową na nim miałem.

#nintendoswitch #holandia #hacking #konsole

#nintendoswitch #holandia #hacking #konsole

@banan0wy: To się spytaj na holenderskim vikopie XD

Komentarz usunięty przez autora

4

Google Chrome: kilkadziesiąt rozszerzeń kradło dane.

- 2

- #

- #

- #

- #

- #

- #

Jest to bezpieczne? Nie znam się na bezpieczeństwie ( ͡º ͜ʖ͡º)

https://wifi.dev.bdw.to/

#wifi #informatyka #hacking

https://wifi.dev.bdw.to/

#wifi #informatyka #hacking

- 1

@xiaomi_lepsiejsze: robi, to co sugeruje, że robi: generuje kod QR na podstawie wprowadzonych danych, a ten faktycznie zeskanowany od razu usiłuje odpalić łączenie z podaną siecią (oczywiście, warunkiem jest, by telefon aktywnie rozpoznawał kody QR, sam z siebie, bądź przy pomocy apki).

Ale czy podawane dane są wykorzystywane tylko lokalnie, do utworzenia kodu, czy też są przez stronę gdzieś zbierane - tego nie potrafię powiedzieć.

Ale czy podawane dane są wykorzystywane tylko lokalnie, do utworzenia kodu, czy też są przez stronę gdzieś zbierane - tego nie potrafię powiedzieć.

@xiaomi_lepsiejsze: Ale o co dokładnie pytasz?

Czy drukowanie takich QR jest ok? Jest, robi sie tak bardzo często do jakiegoś guest-network w różnych firmach/organizacjach/kampusach. Nie trzeba cudować i przepisywać kodów, tylko skanujesz QR i voila.

Jeśli pytasz czy podawanie SSID i hasła do swojego wifi na losowej stronce w internecie to ( ͡° ͜ʖ ͡°) Ktoś mógłby wykorzystać to kiedyś do wpięcia się do takiej sieci i

Czy drukowanie takich QR jest ok? Jest, robi sie tak bardzo często do jakiegoś guest-network w różnych firmach/organizacjach/kampusach. Nie trzeba cudować i przepisywać kodów, tylko skanujesz QR i voila.

Jeśli pytasz czy podawanie SSID i hasła do swojego wifi na losowej stronce w internecie to ( ͡° ͜ʖ ͡°) Ktoś mógłby wykorzystać to kiedyś do wpięcia się do takiej sieci i

6

Facebook pozywa za szpiegowanie użytkowników i zbieranie danych.

- 1

- #

- #

- #

- #

- #

- #

4

Trzech więźniów z Rawicza zdaje maturę. Jeden z rozszerzonej informatyki

- 5

- #

- #

- #

- #

- #

- #

bardzo fajna ściągawka, przydatna do eskalacji uprawnień w #linux https://gtfobins.github.io/

#hacking #ctf

#hacking #ctf

- konto usunięte

- Futrzasty

- Rare_Soul

- Dahald

- wytrzzeszcz

- +2 innych

@checklogin: złoto :) Dziękuje Pan OP

- 1

Jakiś Mirek zna może sposób na wyciągnięcie poprawnych odpowiedzi z ms forms ? :) Taktycznie pytam...

Bez hejtu tam...

#studia #msforms #testonline #internet #przegladarki #hacking #zdajzwykopem

Bez hejtu tam...

#studia #msforms #testonline #internet #przegladarki #hacking #zdajzwykopem

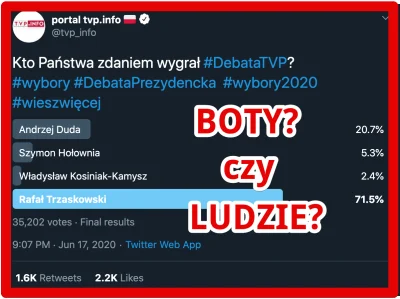

Jak można oszukiwać internetowe ankiety? I czy ankieta TVP na Twitterze została zmanipulowana botami?

Oto nasza pełna analiza: https://niebezpiecznik.pl/post/czy-tvp-info-moglo-wykryc-strumien-600-botow-falszujacych-ankiete-na-twitterze/

#security #bezpieczenstwo #niebezpiecznik #hacking #tvpis #tvp #tvpiscodzienny #wybory #cyberbezpieczenstwo #twitter

PS. "Wszyscy kłamią, a internetowe ankiety zawsze" -- dr House

Oto nasza pełna analiza: https://niebezpiecznik.pl/post/czy-tvp-info-moglo-wykryc-strumien-600-botow-falszujacych-ankiete-na-twitterze/

#security #bezpieczenstwo #niebezpiecznik #hacking #tvpis #tvp #tvpiscodzienny #wybory #cyberbezpieczenstwo #twitter

PS. "Wszyscy kłamią, a internetowe ankiety zawsze" -- dr House

- konto usunięte

- paweld84

- Kokosz32

- trollasek

- Fioletoffylck

- +50 innych

@mirek63479: Ale musisz mieć baze kont/adresów IP aby się to udało ;)

@niebezpiecznik-pl: Kradzież API key do zewnętrznej aplikacji z uprawnieniami tez wchodzi w grę ;-)

Chcecie podnieść bezpieczeństwo (i prywatność) swojego smartfona? Wbijajcie na nasz webinar. Hint: w artykule jest kod zniżkowy, który w połączeniu z dzisiejszą promką (trwającą tylko do północy!) daje 50% zniżki. Taniej nie będzie! Chyba, że ktoś pokombinuje z kodem... ;)

https://niebezpiecznik.pl/post/jak-zabezpieczyc-swojego-smartfona/

#security #bezpieczenstwo #niebezpiecznik #hacking #smartfon #smartfony #android #iphone #ios

https://niebezpiecznik.pl/post/jak-zabezpieczyc-swojego-smartfona/

#security #bezpieczenstwo #niebezpiecznik #hacking #smartfon #smartfony #android #iphone #ios

@niebezpiecznik-pl: Za drogo dla mnie niestett

@niebezpiecznik-pl: Używam iPhone wiec nie potrzebuje nic wiedzieć ;))))))

2

Uwaga na nowy regulamin na Facebooku. To podstęp, możesz zainfekować...

- Dodaj Komentarz

- #

- #

- #

- #

- #

- #

3

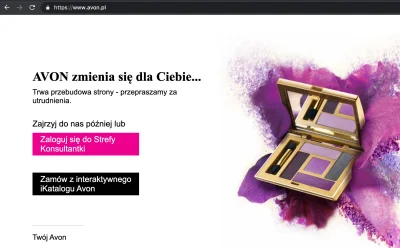

Cyberatak na infrastrukturę IT Avonu

- 1

- #

- #

- #

- #

- #

- 4

Po przeszło roku wydana została kolejna duża wersja Hashcata. Zobaczcie co w niej nowego:

https://sekurak.pl/hashcat-6-0-0-wydany/

#hashcat #sekurak #bezpieczenstwo #hacking

https://sekurak.pl/hashcat-6-0-0-wydany/

#hashcat #sekurak #bezpieczenstwo #hacking

- 2

Avon został zaatakowany przez ransomware. Stoi fabryka w Garwolinie, pracownicy i konsultantki twierdzą, że nie otrzymują wiarygodnych informacji od kierownictwa, a klienci nie otrzymują zamówionych kosmetyków. Przestępcy zaś twierdzą, że wykradli dane firmy i grożą, że je opublikują (ale na stronie grupy, która zaatakowała Avon, paczki z danymi z Avonu jeszcze nie ma, choć są dane innych firm, które nie zapłaciły)

Więcej info w artykule:

https://www.wykop.pl/link/5556013/konsultantki-i-pracownicy-avon-boja-sie-ze-ich-dane-wyciekly/

#security #bezpieczenstwo #niebezpiecznik #hacking #kosmetyki #

Więcej info w artykule:

https://www.wykop.pl/link/5556013/konsultantki-i-pracownicy-avon-boja-sie-ze-ich-dane-wyciekly/

#security #bezpieczenstwo #niebezpiecznik #hacking #kosmetyki #

- 11

@niebezpiecznik-pl: A o tym wiedzieliście? Ciekawostka taka:

- Avon to firma zajmująca się Multi-level marketingiem (skrót: MLM),

- Multi-level marketing to fikcyjna idea stworzona przez oszustów do zamaskowana piramidy finansowej,

- istnieją 3 rodzaje piramid finansowych: https://www.wykop.pl/link/4382777/comment/56106537/#comment-56106537

Trzeci typ na liście to piramidy rekrutacyjne, w których stosuje się produkty do zamaksowanaia oszustwa i właśnie ten rodzaj piramidy jest maskowany fikcyjną ideą MLM,

- setki MLMowych firm będących w rzeczywistości piramidami finansowymi

- Avon to firma zajmująca się Multi-level marketingiem (skrót: MLM),

- Multi-level marketing to fikcyjna idea stworzona przez oszustów do zamaskowana piramidy finansowej,

- istnieją 3 rodzaje piramid finansowych: https://www.wykop.pl/link/4382777/comment/56106537/#comment-56106537

Trzeci typ na liście to piramidy rekrutacyjne, w których stosuje się produkty do zamaksowanaia oszustwa i właśnie ten rodzaj piramidy jest maskowany fikcyjną ideą MLM,

- setki MLMowych firm będących w rzeczywistości piramidami finansowymi

- 48

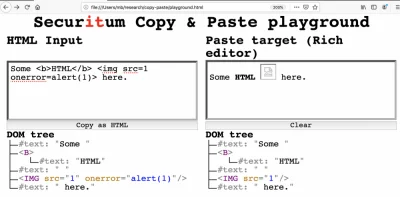

Mega research Michała Bentkowskiego z Sekuraka :)

+ $30000 zgarnięte w ramach bug bounty. Ubite popularne przeglądarki, edytory WYSIWYG, Gmail, Google Docs, ...:

https://sekurak.pl/the-curious-case-of-copy-paste-czyli-jak-grozne-moze-byc-wklejanie-dowolnej-tresci-ze-schowka-w-przegladarkach/

#sekurak #bezpieczenstwo #informatyka #hacking

+ $30000 zgarnięte w ramach bug bounty. Ubite popularne przeglądarki, edytory WYSIWYG, Gmail, Google Docs, ...:

https://sekurak.pl/the-curious-case-of-copy-paste-czyli-jak-grozne-moze-byc-wklejanie-dowolnej-tresci-ze-schowka-w-przegladarkach/

#sekurak #bezpieczenstwo #informatyka #hacking

- konto usunięte

- dokad_idziesz

- bb-8

- boukalikrates

- jxlhc

- +43 innych

- 3

@checklogin: parę dni temu też mieliśmy mega wpis o bezpieczeństwie MIPS-a (z powiązanymi to można by z tego zrobić małą książkę ;-) https://sekurak.pl/bezpieczenstwo-mips-ostatnie-starcie/

3030313130313030203031313130303130203030313130303131203031303131313131203030313130313030203031313130313131203030313130303131203031313130303131203030313130303030203031313031313031203030313130303131203031303131313131203031313130313131203031313031303031203030313130313131203031313031303030

potrzebuje to rozszyfrować ... jakieś podpowiedzi ?

Próbowałem zamienić z base4 na base2 a następnie Binary to text / SPOON Cipher ale nic mi nie wyszło

#szyfr #hacking #crypto

potrzebuje to rozszyfrować ... jakieś podpowiedzi ?

Próbowałem zamienić z base4 na base2 a następnie Binary to text / SPOON Cipher ale nic mi nie wyszło

#szyfr #hacking #crypto

@DaxterPoker: Wywal 3, splituj po 2 ->

Co to a CTF? ( ͡° ͜ʖ ͡°)

A na przyszłość polecam popatrzeć na entropię -> nigdzie w tym ciagu nie ma obok siebie 33, 11 ani 00. Zawsze masz

"".join(map(chr,map(lambda c:int(c,2),dane.replace("3","").split("2")))) daje 4r3_4w3s0m3_wi7hCo to a CTF? ( ͡° ͜ʖ ͡°)

A na przyszłość polecam popatrzeć na entropię -> nigdzie w tym ciagu nie ma obok siebie 33, 11 ani 00. Zawsze masz

30 albo 31, więc widać ze te 3 najpewniej nie niosą żadnej informacji. Jak się je skasuje to widać że każda 2 następuje po ośmiu@5da4266d3de6dbaf425a2d4fc16225d0: Dzięki za pomoc :D Zh3r0 ctf, a to jest ostatni z trzech elementów flagi :)

11

Możliwy zdalny podsłuch przez obserwowanie żarówki (bez lasera)

- 6

- #

- #

- #

- #

- #

Słuchajcie Mireczki, szukam kogoś kto zna się trochę na komputerach i crackingu/hackingu. Więcej na priv.

#security #bezpieczenstwo #hacking #cyberbezpieczenstwo #komputery #facebook #hackingnews

#security #bezpieczenstwo #hacking #cyberbezpieczenstwo #komputery #facebook #hackingnews

#hacking #informatyka

Siema Mirki. Czy jest możliwe sterowanie i wrzucanie komuś filmików do rekomendowanych w YouTube zdalnie z innego komputera? Pewna osoba w moim otoczeniu jest przekonana, ze ktoś manipuluje jej lista rekomendowanych filmów (mimo, ze nie jest zalogowana na koncie Google) i podrzuca filmy, które w nią uderzają. Powiedzcie mi co o tym sądzicie i na ile takie działanie jest możliwe.

Siema Mirki. Czy jest możliwe sterowanie i wrzucanie komuś filmików do rekomendowanych w YouTube zdalnie z innego komputera? Pewna osoba w moim otoczeniu jest przekonana, ze ktoś manipuluje jej lista rekomendowanych filmów (mimo, ze nie jest zalogowana na koncie Google) i podrzuca filmy, które w nią uderzają. Powiedzcie mi co o tym sądzicie i na ile takie działanie jest możliwe.

@shizofrenix: No to raczej nie ma takiej możliwości. Pewnie ogląda te filmy ktore się wyświetlą i tak się to zapętla.

Ewentualnie ktoś kto ma ten sam adres IP(zarówno jak łączy się z tej samej sieci wifi, jak i może to być sąsiad który współdzieli(NAT) ten sam adres IP od operatora telko). Imo ta opcja jest mało prawdopodobna.

Ewentualnie ktoś kto ma ten sam adres IP(zarówno jak łączy się z tej samej sieci wifi, jak i może to być sąsiad który współdzieli(NAT) ten sam adres IP od operatora telko). Imo ta opcja jest mało prawdopodobna.

@shizofrenix: Jeśli chodzi konkretnie o rekomendacje na youtube, to wpływ na nie mają inne oglądane przez daną osobę filmy (a także poglądy które google próbuje promować ( ͡° ͜ʖ ͡°) ). Jeśli ta osoba nie jest zalogowana, to możliwe że dopasowanie odbywa się np. tylko po adresie IP, stąd sąsiad może jej modyfikować rekomendacje.

Jeśli chodzi o szerszy kontekst, np. reklam na innych stronach w internecie, to

Jeśli chodzi o szerszy kontekst, np. reklam na innych stronach w internecie, to

560

Można PODSŁUCHIWAĆ rozmowy w pomieszczaniach obserwując DRGANIA ŻARÓWEK

- 111

- #

- #

- #

- #

- #

- #

4

Hakujemy maszynę wirtulaną - błędy widoczności

- 1

- #

- #

- #

- #

- #

- #

#informatyka #internet #wykop #hacking

Hej, jeśli się użyło apki wykopowej na telefonie plus na prywatnym lapku weszło na wykop, a jest się leniwym, zapominalskim debilem podłączonym do WI-Fi firmowego podczas korzystania z Wykopu, to jakiś znudzony informatyk z działu IT będzie mógł znaleźć nazwę użytkownika wypoku?

Hej, jeśli się użyło apki wykopowej na telefonie plus na prywatnym lapku weszło na wykop, a jest się leniwym, zapominalskim debilem podłączonym do WI-Fi firmowego podczas korzystania z Wykopu, to jakiś znudzony informatyk z działu IT będzie mógł znaleźć nazwę użytkownika wypoku?

@RabarbarDwurolexowy: w 99.9% nie

@RabarbarDwurolexowy: faktycznie w przegladarce masz klódke i wtedy widac czy http czy https (choc tak naprawde to oznacza, ze przegladarka ufa wystawcy certyfikatu... wystarczy ze ktorys z wystawcos da sie przekupic i wystawi fajkowy cert dla kogos i juz zielona klodka nic nie znaczy... ale to temat rzeka...) w apce to wszystko dzieje sie bardziej 'pod spodem' ale generalnie technologia jest taka sama. Da sie to zweryfikowac doslownie #!$%@? ruch sieciowy

3

Honda wstrzymała produkcję, bo hakerzy chcieli od firmy pieniędzy.

- Dodaj Komentarz

- #

- #

- #

- #

- #

3

Zostać etycznym hakerem (bug bounty)

- Dodaj Komentarz

- #

- #

- #

- #

- #

- #