#emigracja #historia #kryptografia

Wszystko

Najnowsze

Archiwum

#emigracja #historia #kryptografia

źródło: comment_QQWQQXwOjpnN7tgLs9kgEhQbdoUjrzfu.jpg

PobierzKomentarz usunięty przez moderatora

- 2

6

Microsoft dodaje do Windows 10 natywną obsługę kluczy FIDO 2

Microsoft od dłuższego czasu próbuje przekonać użytkowników do porzucenia tradycyjnych haseł na rzecz wygodniejszych rozwiązań. Elementami tej strategii było wprowadzenie kodów PIN, systemu Windows Hello czy natywnej obsługi systemów biometrycznych. Teraz gigant z Redmond idzie o krok dalej

z- 3

- #

- #

- #

- #

- #

- #

Porotkół #cjdns bywa zawodny, dlatego teraz trwają prace nad podobnym, ale radykalnie bardziej dopracowanym #galaxy42.

W przeciwieństwie do cjdns ten protokół ma być mniej awaryjny (mniej pakietów ma gubić), będzie łatwiejszy w obsłudze niż wszystko co znamy oraz doczeka się szyrowania eliptycznego, które jest odporne na komputery kwantowe (⌐ ͡■ ͜ʖ ͡■)

https://github.com/yedino/galaxy42/branches - W Grudniu mają ruszyć kolejne prace

- 0

#kryptowaluty #bitcoin #kryptografia

- Bitcoin to już kolego jest przestarzała technologia.

- PoW to stare podejście i nie ekologiczne. A można by PoS przecież.

-

35

Osiągnięto rekord zasięgu łączności kwantowej za pomocą kabla światłowodowego

Zwiększając prędkość generowania fotonów i zwiększając czułość detektora, fizycy osiągnęli nowy rekord odległości transmisji klucza kwantowego światłowodowym kanałem komunikacyjnym do 421 kilometrów. ENG

z- 4

- #

- #

- #

- #

- #

- #

18

Wykryto krytyczne luki w szyfrowaniu dysków SSD.

Korzystając z komputera użytkownicy rzadko zastanawiają się nad tym w jaki sposób działa sprzętowe szyfrowanie danych, które wykorzystywane jest we…

z- 8

- #

- #

- #

- #

- #

- #

- 5

- 3

- 1

Tak więc zostawię tutaj poradnik jak na systemie #windows postawić wirtualnego noda końcowego z dostępem do całej masy innych nodów (można podłączyć się do sporej ilości nodów dla większej niezawodności także przez wiele źródeł dostępu do sieci).

Dostęp NIE wymaga zewnętrznego ip, więc nie musisz być nodem dostępowym dla innych ( ͡° ͜ʖ ͡°)

Jaka zaleta?

- Możesz przykladowo ukryć tam swój serwer ssh

źródło: comment_5LST4VU3aF8OgpyrBFK2oXyZrLUvgdG1.jpg

Pobierz- 0

#medycyna #lekarz #zdrowie #kiciochpyta #pytanie #kryptografia :)

źródło: comment_eE8WWv1TcT8vvDSYbS1LjKROxL4u11YS.jpg

Pobierz15

Dlaczego w przededniu wojny nie potrafiliśmy rozszyfrować niemieckich depesz?

Czy Polacy naprawdę złamali Enigmę? Enigma początkowo służyła zatajaniu korespondencji handlowej.Dość szybko znalazła jednak nowe zastosowanie -w niemieckiej armii. Rozgryzienie mechanizmu jej działania w czasie II wojny światowej ocaliło tysiące istnień.Jaki naprawdę był wkład Polaków w ten sukces?

z- 4

- #

- #

- #

- #

- #

- #

#ksiazki #kryptografia

źródło: comment_0NGSzLlHj6Ds14lW28f69DUFnjes1xIA.jpg

Pobierzpt. "Kryptologia: budowa i łamanie zabezpieczeń" by Reinhard Wobst

@konik_polanowy: https://allegro.pl/kryptologia-budowa-i-lamanie-zabezpieczen-i7180727289.html

2002 to przecież stare

- 0

Kto ma noda u siebie?

#siecikomputerowe #kryptografia #meshnet #wolnosc #nowylepszyinternet #saveyourinternet

źródło: comment_ZkWlYeqDYmv0NurdRC7ZUXUIjzIpdA13.jpg

Pobierz- 1

Dzięki temu nie będzie trzeba pchać wszystkiego przez VPSa bo każdy w cjdns ma "zewnętrzne" ipv6 wewnątrz każdego noda.

Więc nie trzeba stawiać specjalnych VPNów do skakania między NATami a być w tym cjdnsie.

Nikt po dupie nie dostanie, bo cjdns nie świadczy bezpośreniego dostępu do internetu.

- 1

25

Algorytm szyfrowania speck stworzony przez NSA zostanie usunięty z j---a linux

Google zdecydowało, że w sierpniu nie będą używać Speck zgodnie z planem, ale będą pracować nad nowym kryptograficznym kodem HPolyC do wykorzystania w przyszłych urządzeniach Android Go. Speck zostanie usunięty w przyszłej wersji j---a linux 4.20~5.0

z- 0

- #

- #

- #

- #

4

Australija ustawa anty-szyfrowa przesuwa się naprzód pomimo zastrzeżeń ekspertów

Ustawa wzywa do osłabienia standardów szyfrowania i zmuszania programistów do tworzenia tylnych furtek do szyfrowanej komunikacji.

z- 1

- #

- #

- #

- #

- #

31

Funkcja skrótu Streebog opracowana przez rosyjskie FSB dodana do j---a linux

Streebog został opracowany przez FSB i inne rosyjskie organizacje. Streebog jest rosyjskim standardem narodowym. Opublikowano kilka dni temu łaty dodające Streebog do kodu kryptograficznego j---a Linux.

z- 24

- #

- #

- #

- #

Szyfrowanie

* Hasło do zaszyfrowania to dowolny ciag znakow podany przez uzytkownika i do tego dołączona wielkosc pliku w bajtach, np. password128

* z tego hasla generowany jest hash

- 3

- 3

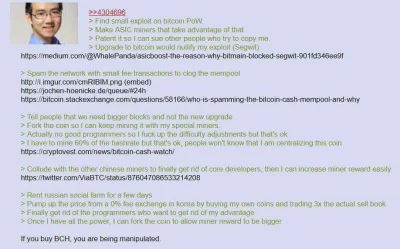

Dużo dziwnych rzeczy z każdej strony a wszyscy mają w dupie.

@cyberpunkbtc: No nie wszyscy i ja się cieszę, że ten temat wrócił. Pisałem o czymś bardzo podobnym dwa tygodnie temu, gdy pierwszy raz na to zwróciłem przez przypadek uwagę. Potem też @dla_zabawy pytanie ponawiał. Tam akurat było o blokach nie zupełnie pustych, tylko z minimalną ilością

źródło: comment_qKfyv9ov9NZVIySnHwYYTPj4yYXDG0d8.jpg

Pobierz

#kryptografia #pasjonaciubogiegozartu #suchar

Komentarz usunięty przez moderatora