#bezpieczenstwo #internet #informatyka #kryptografia

Wszystko

Najnowsze

Archiwum

241

Kryptografia i skomplikowane szyfry, które upraszczają życie

Za każdym razem, gdy używamy przeglądarek internetowych, płacimy kartą, rozmawiamy przez komórkę czy oglądamy kablówkę, korzystamy z zabezpieczeń kryptograficznych. O tym, jak szyfrowane są nasze poufne informacje mówi PAP dr hab. Aleksander Wittlin.

z- 30

- #

- #

- #

- #

- #

- #

- 2

#bezpieczenstwo #internet #informatyka #kryptografia

- 2

https://docs.google.com/document/d/1iiKYZJWGihNculKbEyA5agI-32EjaYuEvcTy-XTu23Y/edit

https://www.udemy.com/penetration-testing/

https://medium.mybridge.co/python-top-10-articles-for-the-past-month-v-feb-2018-ec438bd93c49

#programowanie #programista15k #kryptografia

Na Androidzie, gdzie aktualnie chcę napisać skrypt, wywołanie funkcji pobrania pixela z bitmapy zwraca wartość int, która w rzeczywistości reprezentuje 32 bity (po 8 bitów na wartości kolejno R, G, B, A pixela). Jakiego algorytmu najlepiej użyć,

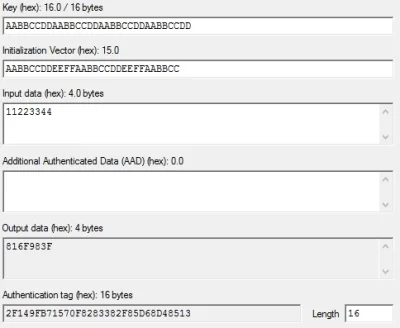

no to użyj tego AES GCM 128, klucz 16 bajtów, IV 12 bajtów i dostaniesz zakodowane 4 bajty z 4 bajtów + TAG dla tych danych 16 bajtów. Dałem przykład z 11223344 dało 816F983F

źródło: comment_x4ig6X3yJCObsznyno63toXKsNwbHYAa.jpg

Pobierz1 piksel 11 22 33 44 dostales 81 6F 98 3F

2 piksele na raz 11 22 33 44 11 22 33 44 dostaniesz 46 3D 1B 68 7F A2 9F B7

więc na jedno wychodzi, ja bym wszystkie

- 6

Jak ktoś używa BitMessage niech uważa, jest dość poważna dziura. Także tego :( Aktualizujcie teraz!

NIE PRZESYŁAĆ DANYCH O BITCOINIE (SEED, KLUCZE), BO KRADNĄ KASĘ Z PORTFELI!

#linux #nieprzyjacieleniewoli #bezpieczenstwo #cypherpunk #kryptografia @niebezpiecznik

witam

szukam silnej metody szyfrowania jednokierunkowego

zasada działania:

- 4

mam program który chcę zabezpieczyć,

@aksnet: Ale wiesz, że jak już zrobisz zabezpieczenie kryptograficzne "nie do złamania" to zostanie ono "złamane" przez najzwyklejsze wycięcie? Zamiast generatorów kluczy, będzie najzwyklejszy, znany od dawna, crack który np. zmieni wskaźnik funkcji sprawdzającej klucz na funkcję własną zawsze zwracającą "true" i po zabawie. Nie myśl, że jak kod jest skompilowany, to już się nic nie da zrobić.

Jak zrobisz weryfikację online, to powstaną fake'owe serwery licencyjne

17

Polscy kryptolodzy „Pogromcy Enigmy” odznaczeni medalami UAM Alumno Bene Merenti

Polscy kryptolodzy Marian Rejewski, Jerzy Różycki i Henryk Zygalski, którzy po ukończeniu kursu na Uniwersytecie Poznańskim, podjęli prace nad złamaniem kodu niemieckiej maszyny szyfrującej Enigma, zostali pośmiertnie uhonorowani medalami Alumno Bene Merenti.

z- 0

- #

- #

- #

- #

- #

- #

- 3

siema mirki, mam zamiar zaszyfrowac magazyn danych(zewnetrzny) 6tb,używany głównie na filmy i seriale:

pytania

1. Czy jeżeli zaszyfruje truecryptem to inne programy będą w stanie go odczytać(veracrypt, disklocker itp)

2. Czy warto używać jeszcze truecrypta 7.1a (zwazywszy na okolicznosci uwalenia truecrypta jest on jedyny ktoremu ufam)

3. Na co uważać żeby nie uwalić danych (defragmentacja, bezpieczne usuwanie sprzetu itp)

- 5

2. Czy warto używać jeszcze truecrypta 7.1a (zwazywszy na okolicznosci uwalenia truecrypta jest on jedyny ktoremu ufam)

@thuia: Nie używaj trucrypta, używaj VeraCrypta

- 1

backup to następna rzecz po szyfrowaniu o której powinieneś myśleć, oczywiście szyfrowany (⌐ ͡■ ͜ʖ ͡■)

- 2

siema mirki, mam zamiar zaszyfrowac magazyn danych(zewnetrzny) 6tb,używany głównie na filmy i seriale:

pytania

1. Czy jeżeli zaszyfruje truecryptem to inne programy będą w stanie go odczytać(veracrypt, disklocker itp)

2. Czy warto używać jeszcze truecrypta 7.1a (zwazywszy na okolicznosci uwalenia truecrypta jest on jedyny ktoremu ufam)

3. Na co uważać żeby nie uwalić danych (defragmentacja, bezpieczne usuwanie sprzetu itp)

Czy ktokolwiek rozumie jak działa niby anonimowo schemat głosowania opracowany na - https://www.weusecoins.com/assets/pdf/library/blockchain-electronic-vote.pdf - jak niby on jest anonimowy?

Czy też tam po prostu założyli iż nie szkodzi gdy organizer (keyA) widzi jak głosują wybocy (keyB) ?

W

bardzo proszę Mireczków o komentarz dlaczego tak

Gdyby był jakiś system e-głosowania / e-wyborów,

poprzez #blockchain, np. w spółce dla

Jak głosować

- jako user krypto: wolę to co Bitcoin robi 20.9% (14)

- jako user krypto: wolę to co Zcash/zkSNARKs 26.9% (18)

- jako user krypto: obie metody tak samo 14.9% (10)

- jako zwykły: wolę to co Bitcoin robi 7.5% (5)

- jako zwykły: wolę to co Zcash/zkSNARKs 3.0% (2)

- jako zwykły: obie metody tak samo 7.5% (5)

- nie chciałbym głosować elektronicznie 19.4% (13)

- 2

- 2

13

W prosty sposób wyjaśniona kryptografia krzywych eliptycznych - Computerphile

ECC zapewnia taki sam poziom bezpieczeństwa przy o wiele którszej długości klucza w porównaniu do RSA. Wykorzystane np w technologii blokchain BTC.

z- 0

- #

- #

- #

- #

- #

źródło: comment_diQAj3N8y9bf2tEM2xj1q6PFU2s4FnO9.jpg

Pobierz- 14

- 1

Co do Kryptografii to kiedyś kupiłem sobie jedną książkę o kryptografii, dwa razy robiłem podchody i przez 70% czasu nic nie

g27ebba|0|6P6ifYHInR5PZ2VUP4f8PAzXjJsaGSwMhERes+vSTc4IrgA=

Stąd pytanie zanim zacznę się dobierać w inny sposób czy ktoś ma pomysł na reverse tego? Bo ja nie. Konkretnie chodzi o string:

6P6ifYHInR5PZ2VUP4f8PAzXjJsaGSwMhERes+vSTc4IrgA=

@FalseIdeas: Strzelam że ten końcowy string to jest podpis maca kamerki.

Jak skanujesz kod to najpierw sprawdza czy mac zgadza się z obecnym, a potem za pomocą zapisanego gdzieś klucza publicznego sprawdza czy podpis jest prawidłowy.

Dzięki temu każda kamerka ma swój prywatny kod qr i nie możesz łatwo komuś zmienić ustawień jego kamery bo musiałbyś posiadać klucz prywatny producenta.

Równie dobrze to może być jakiś globalny random dla wszystkich kamerek, #yolo

12

Zagadka do rozszyfrowania. Tajemniczy tweet Juliana Assange

Nikt nie wie, o co chodzi. The song has the lyric “If you catch me at the border I got visas in my name.”

z- 4

- #

- #

- #

- #

- #

- #

w tym wątku

może ktoś mądry z programowania, grafów, matematyki *oraz* kto dokładnie przeczytał white-paper LN się dołączy. (shillom piszącym nie-techniczne promowanie od razu mówię iż będę tam kasował, tylko argumenty matematyczne i programistyczne).

Tak w ogóle to bym chętnie napisał taką symulację i "założył" się przy okazji o te 0.1 BTC

1275

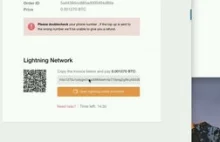

Bitcoin dziś pierwsza komercyjna płatność typu Lightning: 0 zł i 2 sekund

Lightning Network na Bitcoin pozwolił wysłać ~50 zł na doładowanie telefonu z opłatą 0.00 zł (zamiast około 20-50 zł) za transfer bitcoina, a transakcja została całkowicie potwierdzona w ciągu 1 sekundy (zamiast typowego 5 minut, do kilku dni w wersji ekonomicznej)

z- 304

- #

- #

- #

- #

- #

- #

36

Asseco wciąż korzysta z SHA-1 do podpisu elektronicznego

Twórca przeglądarki Pale Moon zakupił w Certum sprzęt i certyfikat do podpisywania kodu, po czym okazało się, że wygenerowane sygnatury można wyrzucić do kosza, bo oprogramowanie korzysta ze złamanego algorytmu SHA-1.

z- 4

- #

- #

- #

- #

- #

- #

#mikroreklama #nauka #informatyka #ciekawostki #kryptografia #zainteresowania #gruparatowaniapoziomu