Wszystko

Najnowsze

Archiwum

- 0

5

Jest już Cyberpunk 2077 na smartfony. Jak w niego "zagracie", stracicie...

Cyberpunk 2077 bardzo szybko po premierze został przeniesiony na smartfony. Szkoda tylko, że nie przez CD Projekt RED, a przez hakerów.

z- 0

- #

- #

- #

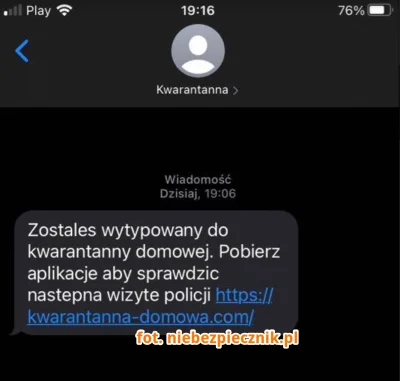

Jeśli zainstalujecie aplikację "Kwarantanna Domowa" wskazaną w tej wiadomości, przestępcy okradną Wam konto w banku!

https://niebezpiecznik.pl/post/uwaga-na-falszywe-sms-y-o-skierowaniu-na-kwarantanne-domowa/

⚠️ Ostrzeżcie znajomych!

źródło: comment_1608642050vhHUlMwDAxHGf4FknjIRhR.jpg

PobierzKomentarz usunięty przez moderatora

- 8

To brzmi jak z taniego teleturnieju

@Curus_Bachleda: Gorzej - to brzmi całkiem jak nowy pomysł naszej kochanej władzuni. ヽ༼ຈل͜ຈ༽ノ

Te wcześniejsze #phishing to są celowane w kretynów.

#kryptowaluty

#bitcoin

źródło: comment_1608617490XGHJC11X5e0uJOmQOFONTt.jpg

Pobierz- 1

- 0

Komentarz usunięty przez autora

Komentarz usunięty przez autora

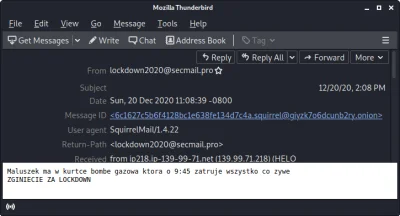

Kilka pytań..

- po co ktoś w ogóle coś takiego robi? jaki rezultat chcą uzyskać? Co ich motywuje?

- ktoś z #csiwykop #hacking jakimś cudem ma pomysł na wyśledzenie?

źródło: comment_1608564156tevN1WZ1xWpwv1VYqKWF43.jpg

Pobierz- 2

Komentarz usunięty przez autora

organizacja hackerska? Bo nie wiem czy https://p4.team/ albo https://dragonsector.pl/ się licząLOL

#hacking #cyberbezpieczenstwo #siecikomputerowe

https://www.nytimes.com/2020/12/16/opinion/fireeye-solarwinds-russia-hack.html?smid=tw-share

- 1

10

Najciekawszy atak roku 2020. Grube ofiary, bardzo sprytna technika.

Nieznani (choć przez media identyfikowani jako APT29) sprawcy przejęli kontrolę nad oprogramowaniem do monitorowania i zarządzania firmową infrastrukturą i za jego pomocą dobrali się do sieci wielu firm i organizacji na całym świecie. Co czyni ten incydent wyjątkowym?

z- 0

- #

- #

- #

- #

7

Przekręt na "wizytówkę w Google". Kto i po co dzwoni do firm?

Do przedsiębiorców wydzwaniają ludzie, którzy przekonują że za “wizytówkę swojej firmy w Google” trzeba płacić. To nieprawda. Ta usługa jest bezpłatna. Ale nie wszyscy o tym wiedzą. Nagranie rozmowy, które pokazuje jak rzekomi “pracownicy firmy certyfikowanej przez Google” wprowadzają ludzi w błąd.

z- 3

- #

- #

- #

- #

- #

#hacking #phishing

- 0

@kam1ll: Chyba kiedyś skype tworzył połączenia p2p a gdzieś od 2017 już pośredniczą ich serwery: https://winaero.com/microsoft-removes-p2p-support-skype/

Jeszcze można stworzyć jakąś własną stronę www na temat rozmowy ze skryptem śledzącym adresy odwiedzin. A później zapytać baitować rozmówce aby tam wszedł.

- 0

3

Amerykańskie agencje pohackowane. Napastnicy wbudowali backdoor w...

Co dopiero pisaliśmy o ataku na amerykański Departament Skarbu, a tymczasem pokazało się więcej informacji o samym incydencie, które dodatkowo wskazują na o wiele większą kampanię: The victims have included government, consulting, technology, telecom and extractive entities in North...

z- 0

- #

- #

- #

- #

- 0

A także o pojęciu cyfrowej inwigilacji, nadzorczym kapitalizmie, społeczeństwie nadzorowanym. Tak samo o dyskusji na temat bezpieczeństwa i wolności człowieka, rozwiązaniach prawnych w tym aspekcie

Możecie jakieś fajne artykuły etc polecić?

Zawołam

Komentarz usunięty przez moderatora

- 1

- 0

Komentarz usunięty przez autora

#c---------------a #informatyka #komputery #siecikomputerowe #hacking #historiabezcenzury

w szczególnym przypadku, kiedy do ukradnięcia tożsamości miałby służyć atak typu "man in the middle" to VPN rzeczywiście może pomóc temu zapobiec.

@kao3991: Chyba, że ktoś się włamie na serwer providera VPN i zacznie tam zbierać dane o przechodzącym ruchu... dokładnie tak, jak było w wypadku NordVPN rok temu. ( ͡° ͜ʖ ͡°)

https://techcrunch.com/2019/10/21/nordvpn-confirms-it-was-hacked/

Zresztą po tym incydencie zaczęli masowo się reklamować dla mas, bo wszyscy

https://www.youtube.com/watch?v=Sq6RpgXNDmU

#hacking #pytaniedoeksperta #programowanie

- 1

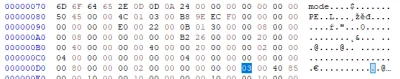

trzeba podmienić 02 na 03 w bajcie 5C licząc od początku nagłówka PE

źródło: comment_1607677610wc9pxo4TgyCqOBgauC591c.jpg

Pobierz- 3

Massive Collection of Hacking and CyberSecurity Materials

#internet #komputery #hacking #niebezpiecznik #zaufanatrzeciastrona

źródło: comment_1607673665IcuCrxvBppXIwm2BPCsfpB.jpg

Pobierz- 0

Komentarz usunięty przez autora Wpisu

#security #itsec #hacking