Wszystko

Najnowsze

Archiwum

4

Kiedy telewizja zostaje zhakowana.

W historii istnieją przypadki, kiedy ktoś włamał się na wizję w trakcie programu nadawanego na żywo.

z- 5

- #

- #

- #

- #

- #

619

Tok Szok z 1997r. - włamanie do serwerów rządowych. Rozmowa z hakerem, policją

Dla takich perełek powstał wykop! Bardzo ciekawe nagranie z TVP2, zgrane z VHS z prywatnego archiwum. Hakowanie serwerów Centrum Informacji Gospodarczej, rozmowa z dyrektorem CIG, policjantami i samym hakerem. Mineły 23 lata, a w sumie niewiele się zmieniło. Spoiler i szczegóły ataku w komentarzu.

z- 81

- #

- #

- #

- #

- #

- #

- 1

- 3

Gnojek wczoraj w nocy poprosił o hasło uwierzytelniania konta, jak je dostał nie wiem, poczta mailowa mi działa i zmieniłam na niej hasło, zabezpieczył FB swoim numerem konta i zmienił adres mailowy.

Zgłaszanie do FB to pętla która prowadzi donikąd ヽ( ͠°෴ °)ノ. Zgłaszam to chcą nr. tel. albo żebym sie zalogowała na nowy mail.

Na mailu

- 1

Znajomy 2 godziny temu jeszcze widział moje konto, potem powiedział że nie ma już moich zdjęć a naszą wczorajszą konwersację dał radę zgłosić jako hacking.

Super zabezpieczenia, co za ciule pracują w tym FB?

Jeszcze jakiś czas temu dostawałam info że ktoś sie chce zalogować z innego IP, teraz nic, poza tym były testy potwierdzające tożsamość które polegały

- 2

Widzą że ktoś nagle, oddalony ode mnie o 700km, z miasta w którym nigdy sie nie logowałam zmienia se hasła, maile i numer telefonu i uj, i super :))

- 15

Komentarz usunięty przez autora

- 0

Są jakieś dzialające klucze czy cracki bez trojana?

Pomoc potrzebna na teraz lub go godziny 14stej

no, ale matematyka niepotrzebna przecież ( ͡° ͜ʖ ͡°) ale nie wywołując jakiegoś shitstormu, bardzo fajny materiał (jak cały kanał) i poczułem potrzebę podania go dalej, część 1 na kanale do znalezienia. szkoda, że za głupi na ctfy jestem i tak bo strasznie ciekawa "branża" to jest

szkoda, że za głupi na ctfy jestem i tak bo strasznie ciekawa "branża" to jest

@0d27c4e9064f628adbc99e547a23306e: Problemem generalnie nie jest

głupota tylko lenistwo ( ͡° ͜ʖ ͡°) 99% sukcesu to wynik ciężkiej pracy a nie nadprzyrodzonych zdolności.#bezpieczenstwo #internet #hacking #it

źródło: comment_1606388945LVFYaXRM7PGz657iqrx6Sx.jpg

Pobierz- 4

#pytanie #niebezpiecznik #internet #hacking #oszukujo

Konto z zerową aktywnością budzi się nagle po trzech latach i zaczyna n---------ć linkami do jakiegoś (usuniętego już) discorda.

#wykop #maciejpsuje #moderacjacontent #hacking #c---------------a

źródło: comment_16062883626oz727iDhu3ZOOD1ciaWIw.jpg

Pobierz#google #gmail #

źródło: comment_1606215445bKt6dygIRpOqGkrweqpac3.jpg

Pobierzhttps://www.wykop.pl/link/5814809/w-okienku-na-poczcie-przejeli-mu-profil-zaufany-i-nabrali-pozyczek/

#security #bezpieczenstwo #hacking #niebezpiecznik #finanse

źródło: comment_1606137204J9FpbkmZZqPZ2fTOQie5Kh.jpg

Pobierz- 106

czy po prostu jak grażynka konczy 50lat i nie ma bladego pojęcia jak cokolwiek działa to ją przyjmują bez niczego?

2726

W okienku na poczcie przejęli mu Profil Zaufany i nabrali pożyczek

Bo to łatwo zrobić. Wystarczy zdobyć czyjeś imię, nazwisko i PESEL, a potem stworzyć* i "okazać" dowód osobisty. Od tego jak dokładnie (i czy w ogóle) zostanie sprawdzony przez "Panią na poczcie" zależy, czy ktoś obudzi się z wyłudzonym kredytem i długami.

z- 223

- #

- #

- #

- #

- #

- #

14

Haker przejął kontrolę nad całą flotą Tesli - Magazyn VIP

W lipcu hakerowi udało się wykorzystać luki w serwerach Tesli, aby zdobyć dostęp i kontrolę nad całą flotą producenta.

z- 0

- #

- #

- #

- #

- #

- #

8

Dwóch speców od cyberbezpieczeństwa aresztowanych bo nie mieli marki w...

To samo co oni robią tysiące firm przeprowadzających testy penetracyjne.

z- 7

- #

- #

- #

- #

- #

- #

https://lnkd.in/eE8RG_X

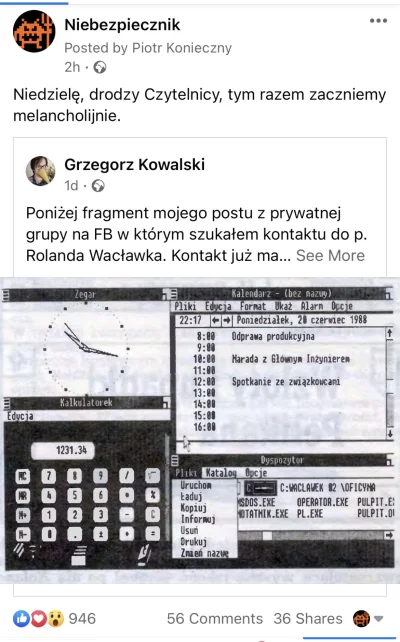

Roland to jest hacker w prawdziwym tego słowa znaczeniu. Dlaczego nie ma wpisu na Wiki? Proszę to natychmiast naprawić!

I

źródło: comment_1606044545JzX1yKxSb42QpYSBWCw21F.jpg

Pobierz- 1

675

Pani minister wrzuciła zdjęcie, dziennikarz wszedł na tajne spotkanie.

Myśleliśmy, że po tylu miesiącach pracy zdalnej wszyscy nauczyli się już, że nie należy bezrefleksyjnie wrzucać do internetu zdjęć ekranów telekonferencji, zawierających hasła dostępowe. Niestety najwyraźniej minister obrony Holandii o tym zapomniała.

z- 102

- #

- #

- #

- #

- #

- #

- 0

#hacking

Nagranie z programu Tok Szok z 1997 roku - włamanie do serwerów Centrum Informacji Gospodarczej. Rozmowa z dyrektorem, który prawie mdleje jak widzi atak na ekranie, a później z hakerem i policją. Super ciekawe znalezisko, dopiero niedawno Michał Trojnara zgrał to z VHS i wrzucił na YT.

#security #bezpieczenstwo #cyberbezpieczenstwo #hacking

źródło: comment_1606845357DLWmXbpeo8vQnk9D1Qhkta.jpg

Pobierz