Wszystko

Najnowsze

Archiwum

541

Wojsko USA zhackowało rosyjską fabrykę trolli

W odwecie za ingerencję w wybory prezydenckie. USA twierdzi, że operacja to sukces, ale Rosjanie ujawniają na czym polegały ataki i wyśmiewają je. Mówią, że zupełnie nie wyszły. Piękna historia! Z iPhonami i serwerami Amazonu w tle. Poczytajcie jak po cyberpyskach okładają się wojska USA i Rosji.

z- 77

- #

- #

- #

- #

- #

- #

1

SpeakUp: Nowy niewykrywalny Backdoor Trojan na Linuksa

Zespół Check Point Research wykrył nową kampanię wykorzystującą serwery oparte na Linuksie w celu zaszczepienia nowego trojana. SpeakUp wykorzystuje znane

z- 0

- #

- #

- 0

669

» Okradli ją, sama namierzyła sprawców i przekazała ich dane policji, ale...

operator Vectra odmówił podania danych abonenta, ze względu na "problemy techniczne". Czyli o tym co zrobiła Anna kiedy ukradli jej pieniądze z karty. W tle polski hotel i kasyno na Malcie.

z- 30

- #

- #

- #

- #

- #

- #

- 0

Możesz zapisać/wypisać się klikając na nazwę listy.

Sponsor: Grupa Facebookowa z promocjami z chińskich sklepów

Masz problem z działaniem listy? A może pytanie? Pisz do IrvinTalvanen

mam pytanie odnosnie hackingu facebook, czy jest mozliwe ze jesli ktos zna moj numer telefonu jest w stanie wlamac sie jakos na mojego facebook ? przyszlo mi jednego dnia kilka wiadomosci typu: "765234 to jest kod autoryzujacy zmiane twojego hasla, i ponizej jakis link",

#hacking

#siecikomputerowe

- 0

https://www.wykop.pl/link/4819261/ta-osoba-nie-istnieje-jej-twarz-wygnerowalo-ai/

#bezpieczenstwo #technologia #komputery #sztucznainteligencja #security #hacking #niebezpiecznik

źródło: comment_mPmGfhy44rQXG9elJRwjmAnAgYSfk6uH.jpg

Pobierz- 2

3

Według McAfee jeszcze w 2019 roku „malware będzie wszędzie”

Specjaliści z McAfee spodziewają się, że w tym roku atakujący skupią się już nie tylko na smartfonach i innych urządzeniach mobilnych, lecz także na infekowaniu urządzeń Internetu Rzeczy: „jeśli 2018 był rokiem mobilnego malware, to w roku 2019 malware będzie wszędzie”.

z- 2

- #

- #

- #

- #

- #

- #

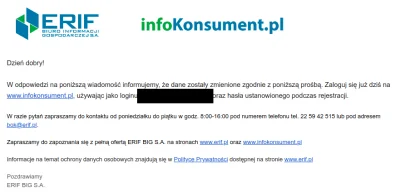

https://www.wykop.pl/link/4817611/sprawdzales-sie-w-rejestrze-dluznikow-mozna-bylo-przejac-twoje-konto/

#security #bezpieczenstwo #hacking #niebezpiecznik #rodo #dlugi

źródło: comment_IoqWORUD2RtO5iIt3XsWxndaJZXV8WEd.jpg

Pobierz40

Sprawdzałeś się w rejestrze dłużników? Można było przejąć Twoje konto

i zapoznać się z Twoimi wrażliwymi danymi osobowymi. Przez procedurę zmiany e-maila. Wystarczyło z innego adresu poprosić o zmianę e-maila na czyimś koncie i gotowe. Trik działał nawet po wprowadzeniu zabezpieczeń, bo "pracownicy ich nie zrozumieli"...

z- 2

- #

- #

- #

- #

- #

- #

- 1

Potrzebuje miec na jednym komputerze wiecej niz jedno konto...

Cos w stylu multikonto na wykop tylko w innym miejscu.

Nie moja wiedziec, ze ja to ja, musi byc inny IP ale musze miec mozliwosc powrotu do niego.

Wszystko chce obslugiwac z jednego komputera.

- 1

- 0

źródło: comment_X0RHnsER2DWBRC0VlOa30gXWxRubCTvC.jpg

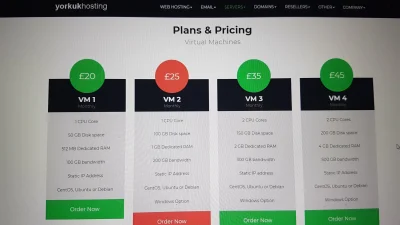

Pobierz#internet #csiwykop #niebezpiecznik #hacking #seo

Zastanawia mnie, dlaczego ten host zamieszcza tyle dziwnych ogłoszeń

źródło: comment_M259jYkMhaW4KCIDPXOMrDKILrWjtksR.jpg

Pobierz- 0

- 0

@Ziqsu @Minieri dostaliście takiego maila? (u mnie wylądował w spamie) @niebezpiecznik-pl @ZaufanaTrzeciaStrona coś słyszeliście na ten temat?

We are contacting you because we received information that a malicious third party is claiming to have accessed user data at over 30 companies including Gfycat. While we have not been able to

źródło: comment_d4WNZ7MM2Lgy2wL0EwKCsLReE4lN66A9.jpg

Pobierz4

Jak przekonać użytkowników do uruchomienia 2FA na przykładzie gier...

...Czy wiesz co oznacza termin catastrophic destruction? Jakie dane zbiera na nasz temat Netflix i do czego mogą one zostać użyte w przyszłości? Następnie techniczny opis ataku podniesienia uprawnień w linuxie - czyli dlaczego czasami nie warto wprowadzać kolejnych warstw abstrakcji do kodu...

z- 0

- #

- #

- #

- #

- #

- #

2

Atak ToRPEDO – sieci 4G i 5G pozwalają na przechwycenie rozmów i śledzenie

Sieć 5G właśnie doczekała się pierwszej poważnej podatności – inwigilacja użytkowników za pomocą urządzeń pokroju Stingraya wciąż jest możliwe. Za pomocą przejętej i odpowiednio spreparowanej wiadomości stronicowania możliwe jest przechwycenie komunikacji, śledzenie oraz atak DoS.

z- 8

- #

- #

- #

- #

- #

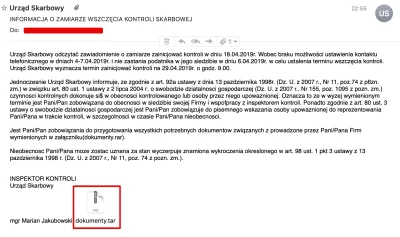

#security #bezpieczenstwo #hacking #niebezpiecznik #malware

źródło: comment_RqTmbcjFTgC8MpQ9qEsMuMnbYgLfyO7A.jpg

Pobierz- 21

Tutorial: https://www.youtube.com/watch?v=xFw0ZRcQ1ns

źródło: comment_p3AlnAxpjGykTVHtsfxmuqtAKMd6vJPA.jpg

Pobierz#heheszki #niebezpiecznik #bezpieczenstwo #hacking #security

źródło: comment_qjiGhuaBovKFwVgicp1EYKkLM1xF0WYK.jpg

Pobierz

źródło: comment_iprrzL5UsAqmMsXQ3BEylf6KqdIswZEq.jpg

Pobierz

https://www.wykop.pl/link/4822135/torrenty-na-stronach-uniwersytetu-warszawskiego-i-admin-wat-ktory-dostawal-maile/

#bezpieczenstwo #hacking #studbaza #studia #security #niebezpiecznik #uw #pwr #wat

źródło: comment_fAvHKlULTFxMVBSheugxva63fuixEOtG.jpg

Pobierzicm.edu.plpotrafiły iść w świat grube transfery protokołem bittorrent, i nie były to dystrybucje Linuksa ( ͡° ͜ʖ ͡°) Pomijam jakąś drobnicę, że na międzykampusowej sieci Politechniki Warszawskiej był hub DC++.