#informatyka #komputery #it #hacking

Wszystko

Najnowsze

Archiwum

359

Kali Linux 19.1 – nowa wersja „Linuksa dla hakerów” już z Metasploitem 5.0

Kali Linux stanowi podstawowe narzędzie w uszczelnianiu oprogramowania. Przedsięwzięciu przyświeca słuszna koncepcja „ofensywnego bezpieczeństwa”, według której najlepiej zabezpieczać oprogramowanie poprzez konsekwentnie realizowane próby włamywania się do niego.

z- 174

- #

- #

- #

- #

- #

- #

1

Sekunda przestępna powodem 100% zużycia CPU...

...Różne adresy email prowadzące do jednej osoby - o kropkach w serwisie Gmail. Sposób na kradzież pieniędzy od użytkowników ebooków. Phishing przy pomocy tłumacza Google Translate. Czy ustawianie wiadomości autorespondera w biznesowej poczcie to dobry pomysł? Co to jest `session replay` - czyli...

z- 0

- #

- #

- #

- #

- #

- #

5

Jak autoryzacja przelewu w aplikacji mBanku uratowała klienta przed...

Jednym z pierwszych, a zarazem najtrudniejszych kroków, jakie muszą wykonać przestępcy na drodze do kradzieży pieniędzy, jest dotarcie do swoich ofiar. To zadanie jest bardziej złożone niż mogłoby się wydawać. Internetowi złodzieje muszą ...

z- 3

- #

- #

- #

- #

- #

- #

#informatyka #komputery #it #hacking

Dostałem maila, że wykryto podejrzane zachowanie na koncie (pic rel), wchodzę na konto i widzę, że w historii logowania (pic rel) mam "Udane logowanie" z Bangkok - Thailand. Jak to zrobili bez użycia dodatkowego kodu z 2-step verification?

#ubisoft #uplay #bezpieczenstwo #hacking

źródło: comment_cSHyFHA8spqa9rV9hofrTvqsBzd0xLax.jpg

Pobierz#android #facebook #hacking #bezpieczenstwo

- 0

475

Hakerzy zaatakowali polskie witryny podczas konferencji bliskowschodniej.

Nieznana wcześniej grupa włamywaczy podmieniła witryny czterech polskich instytucji w trakcie konferencji bliskowschodniej, odbywającej się w Warszawie. Dobór podmienionych stron, synchronizacja czasowa operacji i treść komunikatu są co najmniej ciekawe.

z- 51

- #

- #

- #

- #

10

Brazylijscy hakerzy odpalili Dooma na stronie NASA

W sierpniu ubiegłego roku haker posługujący się ksywą Underground wziął pod lupę zabezpieczenia oficjalnej strony internetowej NASA i odkrył dwie luki, które pozwalały zaimplementować dowolny kod na wspomnianej witrynie. Słynna agencja kosmiczna została wówczas poinformowana o problemie, ale...

z- 0

- #

- #

- #

- #

- #

41

Morele.net nie wyciągnęło żadnych wniosków z wycieku danych i kolejny raz...

Morele.net nie wyciągnęło wniosków z wycieku danych i kolejny raz szasta danymi klientów. Sprawą zajmie się dopiero po weekendzie. Morele.net dane osobowe

z- 10

- #

- #

- #

0

Dane do 617 milionów kont w sieci na sprzedaż

Hakerzy uzyskali dostęp do 617 milionów kont użytkowników 16 popularnych portali internetowych i...

z- 3

- #

- #

- #

- #

- #

- #

https://www.pch24.pl/

HackeD By Triple A Group

As a peaceful nation that has never started a war for the last couple of centuries, Iran has been always being one of the victims of state-terrorism conducted by the United States and Zionist regime. The anti-Iran summit in Poland which is started by the terrorist supporter governments will destroy Poland's reputation and credibility as an independent country. It absolutely has no benefit to the

- 2

- 1

Wrzuciłem jako ciekawostkę. pch24 powinni coś mieć, chyba, że będą udawać, że nic się nie stało.

https://blog.haschek.at/2018/the-curious-case-of-the-RasPi-in-our-network.html

#interfacesmieci

źródło: comment_9gIHr7doRW8PNmnKf5egg8eyxHFmb6rp.jpg

Pobierz5

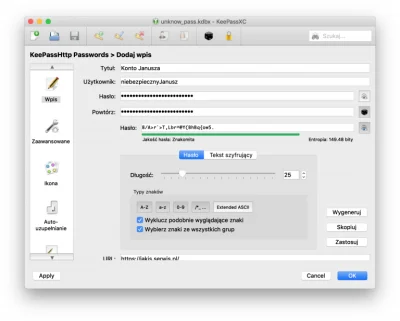

» KeePass — jak zacząć swoją przygodę z managerem haseł?

Wyobraź sobie sytuację w której Twoje hasło do pewnego rozrywkowego portalu — do którego nie przywiązujesz większej wagi — nagle dostaje się w ręce cyberprzestępców.

z- 3

- #

- #

- #

- #

#bezpieczenstwo #hacking #niebezpiecznik #security #keepass #internet

źródło: comment_U7USF15Ex9S3JiC5ecMK3WzG4m2oXtaw.jpg

Pobierz- 27

- 120

1

Kradnie dane i wykorzystuje... antywirusy. Na Astaroth warto uważać

Astaroth to nie zupełnie nowe cyberzagrożenie. Ale nie umniejsza to jego istotności - wykorzystuje popularny pakiet antywirusowy do realizacji zadań.

z- 1

- #

- #

- #

27

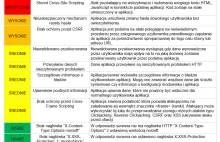

Przykładowy raport z rzeczywistego testu penetracyjnego

Cześć Mirabelki i Mirki, Jakiś czas temu udostępniłem mój raport z pentestu, który miałem okazję wykonać w ramach pracy magisterskiej. Jako, że prawdziwe raporty z testów penetracyjnych w naszym ojczystym języku są towarem deficytowym może ktoś być takim materiałem zainteresowany.

z- 7

- #

- #

- #

- #

- #

- #

1

Hulajnoga Xiaomi zhakowana. Można nad nią przejąć kontrolę zdalnie.

Xiaomi już pracuje nad poprawką, ale warto mieć to na uwadze. Jak Wasza hulajnoga zacznie się dziwnie zachowywać rozejrzyjcie się czy w okolicy nie ma podejrzanej osoby z telefonem.

z- 1

- #

- #

- #

- #

- #

- #

1

Historia hackowania pierwszego Xboxa

Dlaczego Xboxa złamali szybciej niż Playstation 2

z- 0

- #

- #

- #

- #

- 0

#ebay #hacking

Komentarz usunięty przez autora