Wszystko

Najnowsze

Archiwum

9

Keyoxide - opensourcowa alternatywa dla Keybase

Keyoxide jak Keybase pozwala potwierdzić swoje tożsamości, ale jest czymś więcej, dzięki Keyoxide możesz sam decydować co dodajesz do swojego klucza, lub sam hostować Keyoxide na swoim serwerze lub lokalnie.

z- 2

- #

- #

- #

- #

- #

- #

- 1

#pgp (w tym program GPG / #gnupg) pozwalają na użyteczne rzeczy dla każdego posiadacza #bitcoin / #kryptowaluty .

Na Linux robisz apt-get install gpg (czy tam emerge itp; zresztą jest domyśłnie) , a na windows chyba z https://gnupg.org/download/

- 1

A zaufanie do certyfikatu konkretnego serwera wykonywane jest za pomocą hendszejka - https://www.cloudflare.com/learning/ssl/what-happens-in-a-tls-handshake/

- 1

W kryptografii asymetrycznej jesteś w stanie coś, co zostało zaszyfrowane kluczem prywatnym odszyfrować za pomocą klucza publicznego i odwrotnie - jesteś w stanie zaszyfrować coś kluczem publicznym, co

Tylko że, w zadaniu mam podaną wartość x, czyli litera szyfrowana m, czyli długość alfabetu, ale wartosć a i b, która powinna wyglądać np. K=(4,7) jest podana jako pojedyncza cyfra K=14. i teraz nie wiem, czy mam pod a i b podstawić po 14 czy może jest inny sposób lub zadani

- 0

5

Jak prezydenci USA zabezpieczają swoje tajne rozmowy?

Dziś każdy z nas może prowadzić tajne rozmowy telefoniczne przy pomocy smartfona i specjalnej aplikacji. Ale jeszcze kilkadziesiąt lat temu nie było to takie proste.

z- 0

- #

- #

- #

- #

- #

- #

- 0

Zawsze mieliśmy tajemnice i sekrety: informacje czy wiedzę, którymi nie chcieliśmy dzielić się z innymi. Ale jak zachować możliwość wymiany informacji bez zdradzania treści osobom postronnym? Rozwiązanie mieli już starożytni - wystarczy tak zmanipulować przekaz, by był on zrozumiały wyłącznie dla zainteresowanych nim stron. Jak wyglądały pierwsze techniki kryptograficzne, jak się rozwijały i gdzie doprowadzą nas badania nad szyfrowaniem informacji w

źródło: comment_1592670500DsZD0aB5vgczdFepri2ksT.jpg

Pobierz8

Od szyfru Cezara po kryptografię kwantową - technologie skrywania sekretów

Zawsze mieliśmy tajemnice i sekrety: informacje czy wiedzę, którymi nie chcieliśmy dzielić się z innymi. Ale jak zachować możliwość wymiany informacji bez zdradzania treści osobom postronnym?

z- 1

- #

- #

- #

- #

- #

- #

#kryptowaluty #kryptografia

Dodam jeszcze że Mike Hearn, agent służb angielskich o ile pamiętam, wypromował też zmianę nazwy z "Bitcoin" (-qt, -d dla gui/cli) na "Bitcoin Core", co jest aż po dziś dzień używane przez centralistę Vera i jego klub bcash do atakowania Bitcoina od tej [idiotycznej] strony "to nie Bitcoin, to Bitcoin Core przecież".

gazpacho

Jak się pojawia na tagu zielonka to od razu patrz czy jest mega przeciw btc. jeśli tak = atari = czarno.

od razu się lepiej żyje.

- 0

w skrócie:

- Nie chce przechowywać hasła do archiwum na serwerze,

- archiwum zaszyfrowane tak, aby mając klucz prywatny odszyfrować plik

- szyfrowanie hybrydowe?

- 2

#matematyka #kryptografia #programowanie #informatyka

- 1

2

OpenSSH wkrótce porzuci obsługę SHA-1. Kolizji można dokonać za 50 tys. dolarów

Malejące koszty kolizji SHA-1 zachęciły koordynujących rozwój OpenSSH do odważnych decyzji.

z- 0

- #

- #

- #

- #

- #

- #

#matematyka #kryptografia #statystyka #programowanie #inzynieriawsteczna

Jakiego polecilibyście #keypass na użytek własny? Obecnie używam wbudowanego w przeglądarkę oraz soft wgrany fabrycznie na telefonie ale to niestety nie jest jedno globalne rozwiązanie, a szukam czegoś, co by się zajęło i przeglądarką na desktopie i przeglądarką oraz aplikacjami na urządzeniach mobilnych.

Budżet najlepiej zero cebulionów ( ͡° ͜ʖ ͡°) ale jak się nie

10

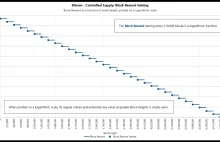

Bitcoin Halving 2020: co 4 lata podaż nowego Bitcoina spada x2. Właśnie teraz!

Co 4 lata podaż nowego pieniądza Bitcoin (produkcja nowych virtrualnych monet) spada x2, z 50 na 25 na 12.5 Bitcoin/blok. Teraz właśnie nastąpił kolejny Halving - i wartość ta spadła do 6.25 nowych BTC na blok.

z- 16

- #

- #

- #

- #

- #

- 0

Jakby komuś z was chciało się zrobić #codereview to bardzo chętnie bym wysłuchał/

link do repozytorium

#programowanie trochę #kryptografia

#kryptografia taguje też #dyski #ssd #informatyka #software #pcmasterrace

4

Szyfrowanie symetryczne

Opis szyfrowania symetrycznego, gdzie do szyfrowania i deszyfrowania wiadomości wykorzystuje się jeden klucz.

z- 0

- #

- #

- #

- #

- #

3

Wstęp do kryptografii - kodowanie znaków - [Pasja informatyki]

![Wstęp do kryptografii - kodowanie znaków - [Pasja informatyki]](https://wykop.pl/cdn/c3397993/link_1586353921sXt2gGEY8tpEiw1Nkw5SwD,w220h142.jpg)

W tym epizodzie rozwiążemy dwa zadania wstępne z działu crypto. Rozmowę o kryptografii rozpoczniemy od przedstawienia standardu ASCII i rozmowie o innych dostępnych stronach kodowych. Czym esencjonalnie zajmuje się kryptografia? Szyfrowaniem, czyli zamianą znaków wiadomości na jakiś...

z- 1

- #

- #

- #

- #

- #

P == NPjeszcze nic nie zmienia w sensie kryptografii. Bo to, że istnieje algorytm wielomianowy na rozwiązanie problemu wcale jeszcze nie oznacza, że ma to praktyczne zastosowanie. Na ten przykład weźmy logarytm dyskretny (podstawę RSA) i znajdujemy algorytm rozwiązujący go w czasie wielomianowym o rzędzieO(n^1024). Co z tego, że umiemy go zrobić w czasie wielomianowym jak dla każdego sensownego klucza będzie