#matematyka #programowanie #kryptografia #linux

Wszystko

Najnowsze

Archiwum

#matematyka #programowanie #kryptografia #linux

źródło: comment_1612027410dfZMwP6xWD33e7whAEZQvy.jpg

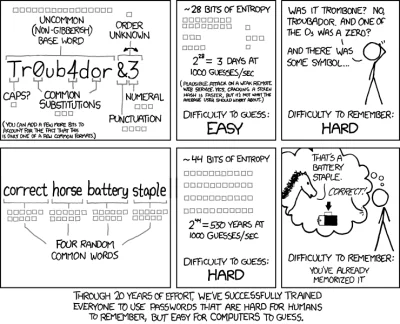

Pobierzz tego co czytam to inwokacja jest złym pomysłem tak samo jak teksty piosenek itp. bo program hakujący ma to wszystko w słowniku i sprawdza na samym początku

@ewolucja_myszowatych: Dlatego niech to będą zdania, które sam wymyślisz, np:

- 0

Mirki, czy jeśli mam przypadkowy ciąg liczb:

np. 0011101111010100111101000100 itd to czy znacie jakiś program komputerowy, który pozwoliłby mi przeanalizować taki kod w poszukiwaniu jakichś podobieństw, powtarzalnych reguł etc?

- 4

dosyć łatwo będzie samemu napisać sobie taki program. Może są jakieś biblioteki do takich analiz.

@skeptical_knowledge: napisać to ja mogę co najwyżej głupi komentarz na portalu ze śmiesznymi obrazkami ( ͡° ͜ʖ ͡°)

zera i jedynki chcę przypisać np. świecom na wykresie forex (np zero to spadek, a 1 wzrost) i dzięki temu znaleźć klucz, jak zachowa się kurs.

źródło: comment_1609347405kxYeIgypgFAIOPwh2p2CeU.jpg

Pobierz- 1

zera i jedynki chcę przypisać np. świecom na wykresie forex (np zero to spadek, a 1 wzrost) i dzięki temu znaleźć klucz, jak zachowa się kurs.

@Chicane: takie podejscie do tematu jest nienajlepsze

- 26

#historia #kryptografia

źródło: comment_1609177306ktN8WnxcOkahHZJd3noFP7.jpg

Pobierz

źródło: comment_1609177439tObwlK97pHjUWb54NJ2dCU.jpg

Pobierz- 20

źródło: comment_1609177825TXRo8cvDvow8UB1OLQil81.jpg

Pobierz- 69

W trakcie śledztwa ustalono różnice między TrueCrypt i VeraCrypt, przeanalizowano opublikowane analizy TrueCrypt i VeraCrypt, zbadano mechanizmy kryptograficzne, przeprowadzono automatyczną analizę kodu , dokonano oceny dokumentacji i jakości

źródło: comment_1609140370s9uU1YqiMVRxH3R8S4RPIy.jpg

Pobierz- 28

Esencja z wyników analizy:

1.4 Project Results

(...)

While the cryptographic mechanisms show issues, none of these issues leads to a

- 16

10

Rozpinanie kwantowej sieci

Zarówno ARPANET, jak i sieci kwantowe powstają w odpowiedzi na zagrożenie swoich czasów. W latach siedemdziesiątych ubiegłego stulecia, za największe zagrożenie uważano atak jądrowy. We współczesnym, coraz bardziej cyfrowym, świecie realne zagrożenia nie tkwią już jednak w silosach lecz w serwerach.

z- 2

- #

- #

- #

- #

- #

- #

Barrett

//

#zus #komputery #informatyka #programowanie #kryptografia #internet #heheszki ?

źródło: comment_1607889461KlT83Tdkm0iLwU21JJg4By.jpg

Pobierz- 1

- 0

użyłem aktualnej wersji aplikacji Szafir. Ale dla pewności z tej strony:

https://www.elektronicznypodpis.pl/informacje/certyfikaty-i-listy-crl/

zaimportowałem do niej:

Certyfikat Szafir ROOT CA nowy

https://www.wykop.pl/link/5844729/lampy-szyfrujace-ruch-w-internecie-cloudflare-encryption-lava-lamps/

#ciekawostki #programowanie #kryptografia #cloudflare #internet

- 2

Prostsza forma osiagniecia tego samego efektu jest wlascie "podgladanie" rzeczywistosci i kwantyfikowanie jej stanow makro (a ta jest przeciez kwantowa).

Fajne znalezisko, BTW.

Osobiscie, jako fan kryptografii wolalbym, zeby Cloudlfare dolozyle sie do ktoregos z projektow FOSS zajmujacego sie ulepszeniem generatorow

836

Lampy szyfrujące ruch w Internecie - CloudFlare Encryption Lava Lamps

CloudFlare skonstruowało ścianę z bulgoczących lamp, umieściło je w holu swojej firmy i robi im zdjęcia. Na tej podstawie generuje liczby losowe, które później używane są do szyfrowania danych w sieci. Te lampki "zabezpieczają" 10% światowego ruchu w internecie.

z- 87

- #

- #

- #

- #

- #

- #

- 0

- 0

pepper

#bezpieczenstwo #lastpass #kryptografia #komputery #1password

Komentarz usunięty przez autora

Czy istnieje system w którym:

1. Agent może wysłać wiadomość do centralnego systemu

2. Centralny system wie ile wiadomości wysłał dany agent

3. Centralny system wie jakiej treści są wiadomości ale nie może powiązać ich z agentami

4. Agent może zweryfikować czy wiadomość dostarczona przez niego do systemu doszła w takiej treści jakiej chciał.

Centralny system wie ile wiadomości wysłał dany agent

@wytrzzeszcz: Centralny system może wiedzieć tylko ile wiadomości do niego dotarło, nie jest w stanie sprawdzić ile nieudanych prób wykonał Agent. Ale tobie prawdopodobnie chodzi o to, że system może zweryfikować że jeden agent oddał tylko jeden głos w skuteczny sposób

czyli robimy maszynkę do głosowania

1843

Unia Europejska chce zakazać szyfrowania wiadomości

Prawo ma zobowiązać operatorów platform, takich jak WhatsApp i Signal do tworzenia kluczy głównych umożliwiających odszyfrowanie wiadomości zaszyfrowanych przez użytkowników. Powodem oczywiście "terroryzm".

z- 257

- #

- #

- #

- #

- #

- #

- 0

3

Jak elastycznie kontrolować dostęp do danych za pomocą kryptografii

Przykłady kilku metod na wykorzystanie szyfrowania i deszyfrowania do kontroli nad tym kto ma dostęp do danych

z- 1

- #

- #

- #

- #

- #

- #

- 2

- 0

556

UE jest gotowa wypowiedzieć wojnę szyfrowaniu "end-to-end"

Chodzi o notatkę Komisji Europejskiej. Notatka przedstawia w skrócie cel Komisji, jakim jest „stymulowanie dyskusji” między państwami członkowskimi UE „na temat problemów związanych z szyfrowaniem typu end-to-end” w celu zwalczania wykorzystywania dzieci i innych zorganizowanych siatek przestępczych

z- 111

- #

- #

- #

- #

- #

- #

#audiobook #ksiazki #kryptografia