Newag padł ofiarą cyberprzestępców i nie było to celowe działanie firmy

Byłby to chyba pierwszy w historii atak cyberprzestępców, w którym działali oni na korzyść firmy, a przeciwko jej konkurencji.

Od 2027 r. ma działać w Polsce system, dzięki któremu osobę dzwoniącą na numer 112 będzie można zlokalizować z dokładnością nawet do pięciu metrów. Wdrażana przez Ministerstwo Cyfryzacji usługa AML może pomóc uratować życie kilkudziesięciu osób rocznie.

z

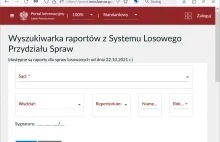

Informatyk Zakładowy znęca się nad raportami z systemu, który miał zagwarantować nam, że sprawy sądowe nie będą trafiały do "właściwych" sędziów. Dobra, techniczna analiza wraz z przykładami tego, na co poszły nasze pieniądze.

z

Po doniesieniach Onetu, jakoby w pociągach nowosądeckiego Newag hakerzy wykryli specjalne oprogramowanie, które wyłączało pociągi i tworzyło fikcyjną awarię, którą mogli naprawić tylko serwisanci Newagu, kurs akcji spółki drastycznie spadł. Sprawa może być jednak ciekawsza, niż nam się wydaje.

zNewag padł ofiarą cyberprzestępców i nie było to celowe działanie firmy

Nawet Gothic 2 działa poniżej 30 fps. Zachód może spać spokojnie.

z

W nocy z 23 na 24 stycznia grupa specjalnego przeznaczenia Głównego Zarządu Wywiadu Ministerstwa Obrony Ukrainy z udziałem Sił Zbrojnych Ukrainy przeprowadziła nalot na tyły okupantów. W trakcie bitwy nieprzyjaciel poniósł znaczne straty. Nasi żołnierze zniszczyli co najmniej 12 najeźdźców

z

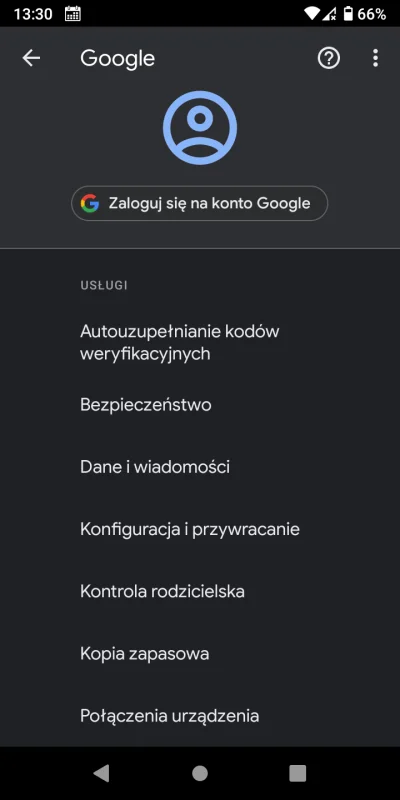

Smartfony zbierają o nas mnóstwo informacji a opcje pozwalające ograniczyć to zjawisko dla zwykłego użytkownika są zaszyte w gąszczu ustawie...

z

Gdy z końcem roku producenci sprzętu telekomunikacyjnego Nokia i Ericsson opuszczą Rosję z powodu nałożonych na ten kraj europejskich sankcji, w dłuższej perspektywie może to stopniowo sparaliżować...

z

CCO (Siły Operacji Specjalnych Sił Zbrojnych Ukrainy) przeprowadziło udaną zasadzkę na tyłach wroga w okolicach miasta Kreminna, obwód Ługański.

z

Ktoś upowszechnił utajnione techniczne detale na temat najnowszych chińskich czołgów aby wygrać dyskusję w War Thunder i podobno to stało się już trzeci raz ;)

z

Karabin Mosin wz. 1891, również: trzyliniowy karabin wzoru 1891 roku. Karabin ten i jego wersje rozwojowe były podstawowym uzbrojeniem żołnierzy Armii Imperium Rosyjskiego i Armii Czerwonej od lat 90. XIX wieku do lat 50. XX wieku, kiedy to zastąpił go karabinek automatyczny AK.

z

Wydajność procesu oszacowano na ponad 90%

z

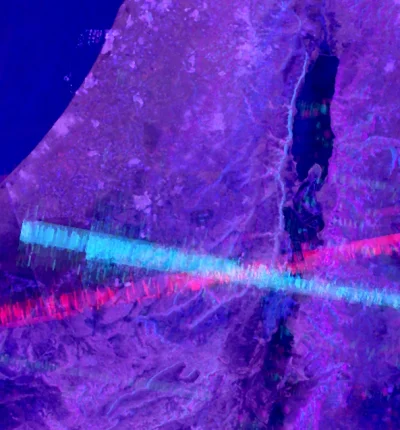

Czyli jak próbując odsiać zakłócenia z cywilinych, satelitarnych zdjęć radarowych przez przypadek odkryć dziesiątki lokalizacji wojskowych radarów.

z

źródło: comment_1627458005Syn9vAjJfSjs16pTQbXBFn.jpg

Pobierz

Na mało znanym forum hakerskim jeden z użytkowników opublikował numery telefonów i dane osobowe setek milionów użytkowników Facebooka, w tym imiona i nazwiska, daty urodzenia, a w niektórych przypadkach także adresy e-mail. To kolejna odsłona sprawy sprzed kilku miesięcy.

z

Od października wszystkie nowe repozytoria na Githubie będą tworzone z domyślnym branchem "main" zamiast "master", aby zapobiec odniesieniom do niewolnictwa

z

Ten wpis to opis nieuczciwych praktyk stosowanych przez H88 (znaną głównie jako Hekko) z którymi spotkałem się będąc ich wieloletnim klientem. Głównym wątkiem jest oszukanie klientów przez usunięcie wirtualnego portfela bez informowania o tym użytkowników tym samym przywłaszczając sobie pieniądze.

z

Google zainstalował fundamenty oprogramowania namierzającego ludzi rzekomo zarażonych wirusem bez jakiegokolwiek poinformowania i zgody użytkowników. Nie pojawiła się absolutnie żadna notyfikacja na moim telefonie o takiej zmianie. Wszystkie osoby które to sprawdziły również mają to u siebie.

z

źródło: comment_1591875117fhU8xcPN97a4HmBmDabOiv.jpg

Pobierz

Porównanie wydajności systemów Windows i Linux w zastosowaniach wielowątkowych.

z

Prawie trzy lata temu opisałem na Wykopie problem kodu Aztec, umieszczanego w dowodach rejestracyjnych. Teraz kod źródłowy został usunięty na wniosek firmy, która rości sobie prawa do algorytmu...

zZ tego co OP pisał to on zrobił reverse engineering biblioteki której właścicielem jest chyba właśnie PELock - jeżeli tak to PeLock może to zdjąć.

zdjęcie mechanizmu szyfrowania

(1) Notwithstanding the provisions of subsection (a)(1)(A), a person who has lawfully obtained the right to use a copy of a computer program may circumvent a technological measure that effectively controls access to a particular portion of that program for the sole purpose of identifying and analyzing those elements of the program that are necessary to achieve interoperability of an independently created computer program with other programs

Rocznica

od 03.08.2025

Regulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

Ja tam się nie znam, to nie wiem z jaką dokładnością można kogoś tym zlokalizować. Tylko sądząc po ilości możliwych wartości per nadajnik - sporą.