http://www.wykop.pl/link/2980499/do-2018-roku-w-poznaniu-powstanie-muzeum-enigmy/

#polska #historia #kultura #poznan #kryptografia #matematyka

Wszystko

Najnowsze

Archiwum

13

Muzeum Enigmy - placówka muzealno-edukacyjna powstać ma w Poznaniu do 2018 roku. Upamiętni zasługi Mariana Rejewskiego, Jerzego Różyckiego i Henryka Zygalskiego - polskich matematyków i kryptologów, którzy złamali kod niemieckiej maszyny szyfrującej Enigma.

z8

Na oficjalnej stronie IBM pojawiła się informacja prasowa zatytułowana "Standaryzacja blockchain szansą na redukcję kosztów i efektywne współdziałanie".

zThere is some free money to be made and some bonuses to investments too

57

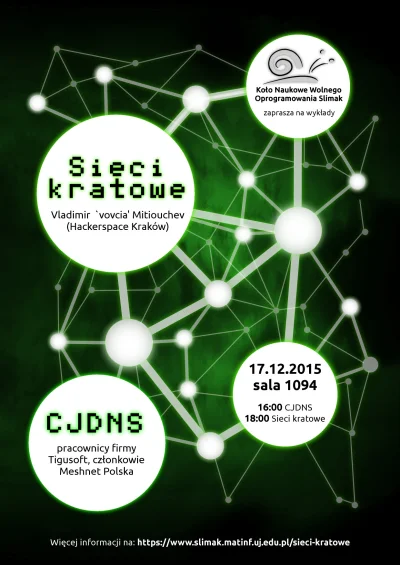

Społeczny sprzeciw wobec przygotowywanej przez PiS nowelizacji ustawy o Policji jest o tyle godny pochwały, co zarazem nieistotny dla tych, którzy troszczą się o swoją prywatność i choćby z racji zawodu muszą dbać o poufność przechowywanych danych. Inwigilacji komunikacji elektronicznej...

z10

Nazwany 11B 3 1369 i tym razem wrzucony przez niejakiego Parkera Wrighta na FB, który komunikuje się z zainteresowanymi i stara sie pokrętnie pomóc w deszyfrowaniu.

z6

Nowelizacja ustawy o policji jest dziś na ustach wszystkich zainteresowanych kwestiami prywatności w Sieci. Uwikłani w lokalne konflikty polityczne obserwatorzy jakby zapominają, że nowe zapisy regulujące dostęp służb do danych i metadanych przetwarzanych przez dostawców usług...

z16

Organizacja Common Vulnerabilities and Exposures opublikowała zbiorcze informacje dotyczące luk znajdowanych w oprogramowaniu w ubiegłym roku. Wynika z nich, że najbardziej dziurawe aplikacje wychodziły spod rąk sadowników z Cupertino.

z

źródło: comment_dOONQUAsaI4Jq7FdKpCKUojJjhXOu87b.jpg

Pobierz

źródło: comment_OvpXfd7DjIqjjTJKxMfogkbmInbNBmMU.gif

Pobierz

źródło: comment_t2Ml73IJ4U5xbU7KLCiOB6mzLGJm6m2I.jpg

Pobierz

źródło: comment_7okm7BvoIl00IyBr5q6gzztzFSnEEObu.jpg

PobierzRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Komentarz usunięty przez autora