generg09848046k rth 6r 5tr32r3ty iorty4-5kym rptho45[y5y 2 2hr2t6637254u

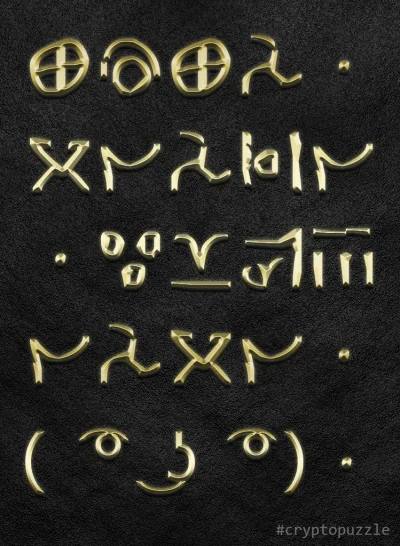

#zagadka #kryptografia #nocnazmiana

Wszystko

Najnowsze

Archiwum

7

Funkcja skrótu SHA-1 została w tym roku złamana i świat przygotowuje się do jej porzucenia. Nie jest to jednak operacja prosta, Facebook i CloudFlare chcą utrzymać kompatybilność wsteczną, za wszelką cenę.

z2720

Dokumenty o UFO udostępnione przez Amerykańskie NSA są najprawdopodobniej świadectwem otrzymania wiadomości od obcej cywilizacji która została rozszyfrowana przez Dr. Howarda Campaigne + ciekawy 4 godzinny wywiad z Dr. Howardem Campaigne pracującym w NSA przez wiele lat jeszcze od czasów Enigmy!

zgenerg09848046k rth 6r 5tr32r3ty iorty4-5kym rptho45[y5y 2 2hr2t6637254u

źródło: comment_UJ9hLkmwqLci32PUBCs8fqr9hTIBPvgc.jpg

Pobierz2

Wiele z obecnie stosowanych systemów bezpieczeństwa opiera się na białej liście. Ta jednak w wyniku zaniedbań i redukcji kosztów staje się zawodna. Czy nadal będziemy jej ufać i tym samym narazimy się na niebezpieczeństwo ataku?

zjest to, że mam potencjalne utwory których to byłby fragment.

(Takie utwory odnalażłem w książce), a te znaki "Gwiazdka", wykrzyknik, 37, 12x12 to jakaś wskazówka

np. jakiś behemota, narco-corrido, "Pierwsze takty koncertu Bacha na dwoje skrzypiec d-moll" "Waltzing Matilda"

źródło: comment_id5IdWJ84HKfjnwggJMuNp5plrLJGSP2.jpg

Pobierz

źródło: comment_IGENzHs6vNA6Uv7mXea1mXaYe5CULaQq.jpg

Pobierz

źródło: comment_6F6ONEKWU3AMgajBhfr0GUlsT7mVAGvF.jpg

Pobierz

źródło: comment_GeArO7A0MftwrCnDibuxk9Z6Wdm9btAd.jpg

PobierzThey say the technology shields terrorists from necessary surveillance. The reports that the Paris attackers used encryption have not been confirmed, but the possibility has nevertheless reignited a push for legislation mandating some form of guaranteed access for authorities.

12

Fundacja zwróciła się do nas z opisem ciekawego problemu wysyłane przez nich wiadomości e-mail są odbijane przez serwery Ministerstwa Gospodarki. Ministerstwo tłumaczy, że to dlatego, iż infrastruktura Fundacji należy do sieci Tor, a rządowy CERT rekomenduję blokadę połączeń z sieci anonimizujących.

zRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

W pamięci urządzenia nie ma oznaczeń pól, które mówiłyby czy to jest do usunięcia czy nie. Pola nie potrzebne to takie do których nie ma referencji, czyli nic z nich nie korzysta. Dlatego przy usuwaniu danych, fizycznie pozostają one na dysku