Wszystko

Wszystkie

Archiwum

2

Atak hakerski na e-Fakturę. MF zapewnia, że dane są bezpieczne

Krajowy System e-Faktur (KSeF) działa prawidłowo. KSeF jest na bieżąco monitorowany przez Ministerstwo Finansów, a dane z wystawionych faktur są bezpieczne - poinformowało w środę Ministerstwo Finansów (MF).

z- 2

- #

- #

- #

- #

- #

- #

- 2

5

Haker wyjaśnia, czy dałoby się zhakować FBI jak w serialu Mr Robot.

W 5 odcinku drugiego sezonu Elliot wgrywa exploit na telefony agentów przy użyciu femtokomórki. Jak realistyczna jest ta scena?

z- 3

- #

- #

- #

- #

17

Revolut ofiarą ataku hackerskiego! Wyciekły dane 50 tys. osób

The Times poinformował w miniony weekend, że Revolut padł ofiarą ataku hackerskiego, a informacja ta została potwierdzona przez przedstawicieli Revoluta na Polskę

z- 1

- #

- #

- #

- #

- #

- #

- 0

- 1

- 1

#pytaniedoeksperta #informatyka #hacking

0

Włamanie do infrastruktury Ubera

W rozmowie z dziennikarzami The New York Times atakujący Ubera mówi, że ma 18 lat i od rozwija swoje umiejętności w bezpieczeństwa IT...

z- 0

- #

- #

- #

- #

41

Włamanie do Ubera

Atakujący wrzucił do internetu screenshoty pokazujące, że ma kontrolę nad infrastrukturą Ubera także na chmurach Amazonu AWS i Google GCP.

z- 5

- #

- #

- #

- #

- #

- #

- 0

- 1

da się jakoś wyciągnąć źródło ze strims i puścić w vlc?

- 0

- 0

Na razie działam tak:

hashcat -a 3 -m 1000 password.txt --force --potfile-path="./wynik.txt"

#linux #hacking #cracking #linux

9

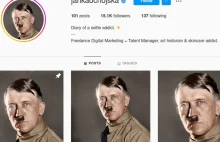

Instagram Janiny Ochajowskiej z PO został przejęty

Na początku Adolf, dalej jest tylko gorzej

z- 6

- #

- #

- #

- #

- #

- #

2

Bezpłatny e-book z cyberbezpieczeństwa.

E-book przygotowany przez Programistę Juniora, Sekuraka, Gigantów Programowania i Bezpieczny Blog E-book przeznaczony jest DLA KAŻDEGO kto skończył min 10 lat. Ma 55 stron Pobrać można stąd: https://programistajr.pl/pobie... Spis treści: ✅ Jak rozpoznać phishing✅ Jak szyfrować pliki✅...

z- 5

- #

- #

- #

- #

- #

- #

4

Jak hakerzy hackują strony WWW część 5 - atak SQL Injection

WordPress jest najliczniej występujcym systemem CMS, a SQL Injection najczęściej występującym atakiem na strony internetowe.

z- 1

- #

- #

- #

- #

- #

- #

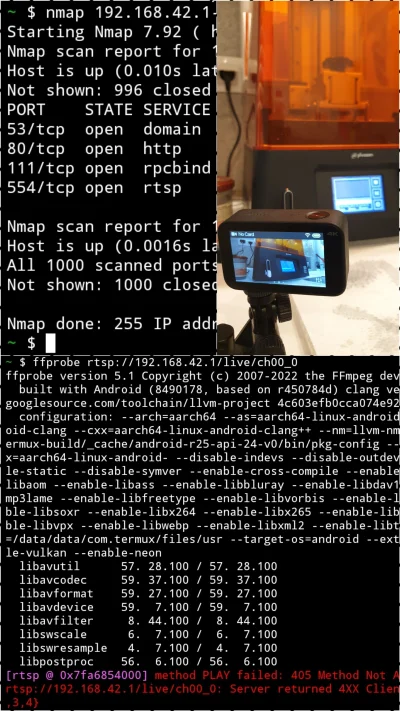

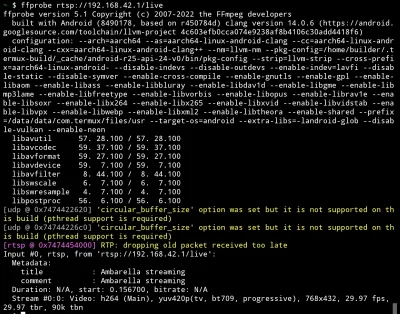

Wie może ktoś jak przeskoczyć wujowy software sziołmi i dostać się bezpośrednio do steamu z kamerki szołmi xijia?

Namierzyłem ścieżkę rtsp ale ffmpeg zwraca błąd 405 *Method PLAY not allowed* (╥﹏╥)

Może

źródło: comment_1662126842I2jjJZSTMBoWfjLJpIMHGI.jpg

Pobierz- 1

źródło: comment_1662127313XsjiIFRVHFaWnURuKb4MvW.jpg

Pobierz- 1

Jesteś pewny, że namierzyłeś scieżkę RTSP? może tylko port udało ci się znaleźć?

Wireshark powinien ci coś podpowiedzieć, ewentualnie szukaj gdzieś po internecie może ktoś trafił na podobny problem tylko ze starszym modelem.

Wiem, że nie pomogłem. Nie ma za co.

0

Jak hakerzy hakują Twoje strony www część 4 - dziurawy plugin

Bardzo dobry program do wymienionej czynności w tytule tego materiału pokazałem w poprzednim artykule. Pomimo jego przydatności to jednak nie wykona on za Ciebie całej roboty. Może wskazać jakąś lukę, nawet poda adres gdzie możesz o niej poczytać.

z- 0

- #

- #

- #

- #

- #

- #

1. Oferta na bezpiecznika, głównie pentestera

- IR

- pentesty

- konsultacje

- praca przez pośrednika

- 2

#rosja #ukraina #cybersecurity #hacking

źródło: comment_16638744468kfLud7vmU1j2vbY7Ah6Kt.jpg

Pobierzźródło: comment_1663874704QIQDYgvJePQP2xyP5Tlo5V.gif

Pobierz