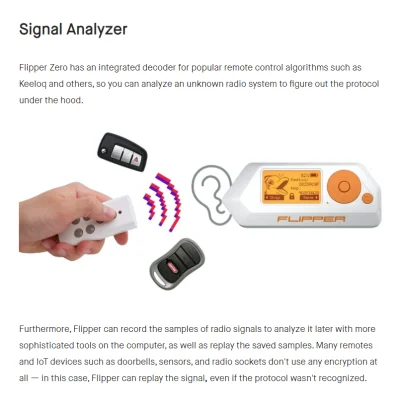

2 lata czekania, mam nadzieję, że było warto

#flipperzero #hacking

Wszystko

Wszystkie

Archiwum

4

Wyobraźcie sobie, że nagle dzwoni do Was wasz prezes, dyrektor, czy kierownik i żąda od Was czegoś nietypowego. Oczywiście nie chcecie odmówić, bo boicie się o swoją pracę. A potem przychodzicie rano do pracy i już danej firmy nie ma. Co się wydarzyło? Otóż wasza firma padła ofiarą ataku deepfake.

z

źródło: comment_1655073252D2NFh24vFV4n10PzmEP3BQ.jpg

Pobierz

źródło: comment_16550727914nlx6MoYr8MCqkR1zO1P7k.jpg

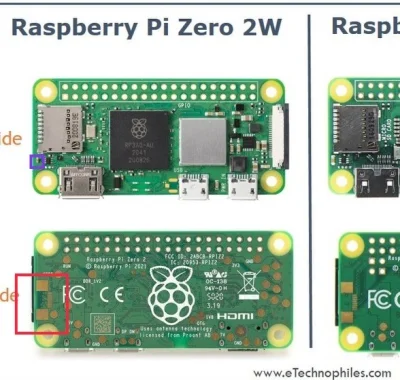

PobierzPo drugie- Nigdzie nie mogę znaleźć informacji do czego służa zaznaczone na czerwono wyprowadzenia? Takie są w każdym modelu nie tylko w rbpi02w. To ewidentnie wygląda na miejsce na jakieś gniazdo

źródło: comment_1655074908H357f1NERBSmXbpZjbteWs.jpg

Pobierz

źródło: comment_1654979101KnZAzthHeXQ9H5ImfCAnmC.jpg

Pobierz13

Podczas wykonywania testów penetracyjnych zawsze staram się eskalować uprawnienia tak bardzo jak mogę. Oczywiście istnieją różne przeszkadzajki, jedną z nich jest flaga HttpOnly. A więc jak to ominąć?

z25

Tych narzędzi używa się podczas rzeczywistych testów penetracyjnych. Niektóre z nich są także używane przez administratorów systemowych.

z

źródło: comment_1654633843vl28IVaGrl8lFLLzfFtLB7.jpg

PobierzMirki, pamiętacie taką stronę? To było jedno z moich najważniejszych miejsc w internecie w okolicach 2002-2004 roku.

Komentarz usunięty przez autora

0

Aby skutecznie zapobiegać cyberprzestępczości oraz występowaniu incydentów cybernetycznych, każda organizacja musi działać pragmatycznie i opracować oraz wdrożyć strategię odporności na włamania, złośliwe oprogramowanie i kradzieże danych.

z0

Choć o cyberbezpieczeństwie mówi się coraz więcej, to niestety jest to spowodowane gwałtownym wzrostem ilości ataków hakerskich, w tym ransomware.

z

źródło: comment_16542414597U4y0RoG0ZY38Q5D2QiUTC.jpg

Pobierz7

Poradnik, jak obronić się przed zaszyfrowaniem swoich plików przed ransomware metodami amatorsko-januszowymi, bez kupowania rozwiązań profesjonalnych. Pisany z perspektywy firmy, która zajmuje się odzyskiwaniem danych po atakach ransomware od 2016, czyli coś tam wiedzą...

z2

Hakerzy bawiący się w Robin Hooda, to nie jest temat, który pojawia się często w nagłówkach. Cyberprzestępcy infekujący ofiary ransomware najczęściej robią to dla własnej korzyści, ale jak się okazuje, są wyjątki. Ta ekipa nie żąda okupu za odszyfrowanie danych, ale spełnienia 3 dobrych uczynków.

z5

Postanowiłem zastanowić się, w jaki sposób bym obchodził uwierzytelnianie dwuskładnikowe.

z10

Krytyczny bug #firefox przejęcie usera sandbox escape o ile ma się włączony #javascript . Też TorBrowser / TAILS. #cve-2022-1802 #cve-2022-1529

zWykop.pl

@niebezpiecznik-pl @ZaufanaTrzeciaStrona

Patrzcie jakiego SMS od GLS dziś dostałem. Pierwsze co pomyślałem, że to scam jednak zadzwoniłem dla pewności do GLS i okazuje się, że faktycznie oni wysyłają takie SMSy. Skąd klient GLS ma wiedzieć czy to ktoś nie podkupił sobie numeru i

źródło: comment_1655104929jhFs9CMf48rYh9zQWzbGSb.jpg

Pobierz2/10 bo odpisałem