Szkolenie dockera część 3 - Obrazy dockera

Szczegółowy opis obrazów dockera. Po zapoznaniu z materiałem dowiesz się wszystkiego co niezbędne o ich rodzajach oraz sposobie pobierania.

z- 1

- #

- #

- #

- #

- #

- #

Szczegółowy opis obrazów dockera. Po zapoznaniu z materiałem dowiesz się wszystkiego co niezbędne o ich rodzajach oraz sposobie pobierania.

z

Jak sam tytuł sugeruje zajmiemy się w nim instalacją dockera w systemach Linux. Postaram się opisać jak najwięcej możliwości tak abyś niezależnie od dystrybucji z jakiej korzystasz mógł zainstalować dockera.

z

Obecnie poszukuje się rozwiązań, które nie wymagają wykorzystania dużej ilości zasobów, czasu, czy też poświęcenia dużej ilości środków na jej konfigurację, ale są równie skuteczne co te wysokobudżetowe.

z

W tym materiale chciałbym wskazać w jaki sposób zwiększyć bezpieczeństwo w tytułowym CMSie.

z

WordPress jest najliczniej występujcym systemem CMS, a SQL Injection najczęściej występującym atakiem na strony internetowe.

z

Bardzo dobry program do wymienionej czynności w tytule tego materiału pokazałem w poprzednim artykule. Pomimo jego przydatności to jednak nie wykona on za Ciebie całej roboty. Może wskazać jakąś lukę, nawet poda adres gdzie możesz o niej poczytać.

z

W poprzednim artykule dotyczącym wordpressa pokazałem w jaki sposób bez użycia oprogramowania jesteśmy w stanie zdobyć nazwę konta administratora. Przyznam, że nie pokazałem wszystkich sposobów bo jest to też zależne od pluginów z jakich korzystamy.

z

W internecie jesteśmy w stanie odnaleźć bardzo dużo sposobów na otrzymanie dostępu do wordpressa przy użyciu różnorodnego oprogramowania. W następnym artykule z serii o tym CMSie pokaże wam jak korzystać z takich...

z

W tym artykule utworzymy sobie nasze pierwsze laboratorium do testów penetracyjnych stron internetowych i skupimy się na aplikacji Wordpress.

z

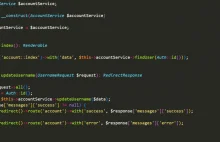

Zapewne co jakiś czas zastanawiasz się, jak działa Spring @Transactional? A może po prostu chcesz wiedzieć co się dzieje w środku?

z

Większość z nas korzysta z rozwiązań darmowych rozwiązań co do skrzynek e-mailowych. Czy to gmail, czy onet czy też wp mają one dwie zalety. Pierwszą z nich wymieniłem w początkowym zdaniu natomiast drugą jest ich niezawodność.

z

Wordpress jest jednym z najczęściej wybieranych CMSów do prowadzenia wszelkiej możliwej działalności w internecie. Wiąże się to z bardzo przyjemnym interfejsem użytkownika, który jest łatwy do opanowania szczególnie dla osób początkujących.

z

Problemy z jakimi się spotkałem w trakcie uruchomienia aplikacji Laravel w systemie Debian 11 Bullseye.

z

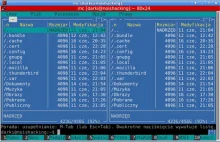

Priorytety w procesach można porównać do gry strategiczno ekonomicznej. Często w takiej sytuacji musisz ustalić na czym w danym momencie skupić uwagę, a w ramach rozwoju modyfikować lub też całkowicie zmieniać kolejność tworzenia, przekazania środków...

z

Jest wiele powodów, dla których czasem jesteś zmuszony ręcznie uruchomić lub zabić proces w systemie Linux.

z

Proces w łatwy sposób można określić jako program wykonujący jakieś zadanie. Jednym z najprostszych sposobów wywołania procesu jest wprowadzenie polecenia w terminalu oraz jego uruchomienie co robię bardzo często korzystając z systemu Linux.

z

Amerykańska Agencja ds. Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury (CISA) ostrzega przed kilkoma niezałatanymi lukami w zabezpieczeniach urządzeń śledzących MiCODUS MV720 Global Positioning System (GPS) wyposażonych w ponad 1,5 miliona pojazdów.

z

VeraCrypt to jedno z najlepszych narzędzi do tworzenia zaszyfrowanych woluminów. Dzisiaj dowiemy się, jak tworzyć zaszyfrowane dyski z linii poleceń.

z

Jesteś autorem artykułów lub wynalazcą i umieszczasz to co robisz w internecie? Jeżeli tak to piszę właśnie do Ciebie!

z

Pierwsza przygoda z wierszem poleceń może okazać się czymś bardzo bolesnym szczególnie jeżeli widzimy go po raz pierwszy. Problem mogą mieć użytkownicy którzy opuszczają system Windows w którym wszystko wykonywali przy pomocy kliknięcia myszą.

zGadżeciarz

od 03.07.2022

Regulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking