Wszystko

Najnowsze

Archiwum

551

» Brave: przeglądarka jak Chrome, ale szybsza i z ochroną prywatności...

Ciekawa alternatywa dla Google i Firefoksa. Przeglądarka z nastawieniem na prywatność i bezpieczeństwo użytkowników. Z automatu blokuje reklamy i trackery, działa przez to szybciej niż Chrome i Firefox i ma też wersje na urządzenia mobilne.

z- 118

- #

- #

- #

- #

- #

- #

- 0

- 2

https://sekurak.pl/checkm8-niedajacy-sie-zalatac-exploit-na-11-generacji-iphoneow-co-potrafi-a-czego-nie/

#sekurak #iphone #informatyka #technologia #bezpieczenstwo #hacking

źródło: comment_3woxSEI2YZaweRxI1bAofZwuEwb6ok5t.jpg

Pobierz- 5

https://sekurak.pl/nowa-kampania-maja-wasz-prawdziwy-numer-pesel-numer-telefonu-i-pare-innych-danych-zadaja-btc/

#sekurak #wyciek #daneosobowe #ciekawostki #hacking

źródło: comment_tayXFPDEOnBJW0Ytx97ctOrISdURrA3F.jpg

Pobierz- 0

- 2

https://sekurak.pl/sciagasz-aktualizacje-z-adobe-a-nie-sciagasz-backdoora-zobaczcie-na-tego-niewinnego-url-a-uzywanego-w-aktywnych-atakach-phishingowych/

#sekurak #phishing #podatnosci #hacking

źródło: comment_beLW2ew8KsdDyuFPSRMDKWfMWPzvXLp0.jpg

Pobierz- 7

https://sekurak.pl/matka-wszystkich-rootow-wypuszczona-niemozliwa-do-zalatania-podatnosc-dajaca-roota-na-wszystkie-iphoney-od-4s-do-x/

#sekurak #apple #iphone #hacking

źródło: comment_fUJn4zcMkgSTbDnfdWV06TkEa5NRPE4Q.jpg

Pobierz11

Germany shuts down illegal data center in former NATO bunker

Ciekawe akcja. Przeszukania odbyły się tez w Polsce.

z- 0

- #

- #

- #

- #

- #

Jak podsłuchiwać ruch Bluetooth na samym sobie.

Myślę czy nie kupić wagi na bluetooth.

Mam też obd-II na Bluetooth

Oba mają apki na #android

A ja chcę na #linux więc muszę wiedzieć co tam lata.

- 1

- 0

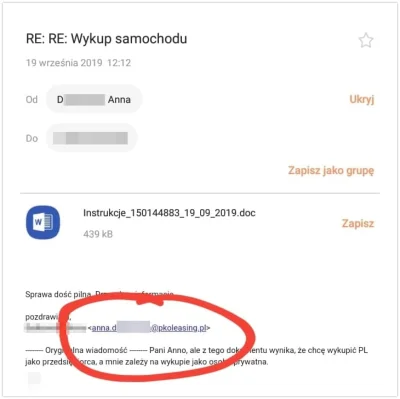

https://www.wykop.pl/link/5145957/mfinanse-i-pko-leasing-zhackowane-wyciekly-dane-klientow-i-partnerow/

Uważajcie i ostrzeżcie znajomych, bo ten atak dotyczy też innych, mniej znanych polskich spółek.

#security #bezpieczenstwo #niebezpiecznik #hacking #mbank #pkoleasing #mfinanse

źródło: comment_Qj4koevekULqs6X4qmx3Iq1SmJq2k4dT.jpg

Pobierz- 570

- 837

Też takie macie? A może inne i w innych bankach? Zgłaszajcie je nam! To dopiero 1. odcinek :)

#security #bezpieczenstwo #niebezpiecznik #hacking #banki #finanse #pieniadze #psd2 #mbank

źródło: comment_X65eY2JAbOm6qNFE05ItvfL5BjjPJ58J.jpg

Pobierz#security #bezpieczenstwo #niebezpiecznik #hacking #apple #iphone #tmobile #telekomunikacja

źródło: comment_rNOcTIPTgcmIbibqGgbX5FaAh8qJC8om.jpg

Pobierz22

Łamanie haseł w chmurze AWS - 221 gigahashy na sekundę ⋆

Czy opłaca się łamanie haseł w chmurze Amazon AWS? Ile kosztuje wydajność rzędu 220 GigaHashy na sekundę? Jak to zrobić? Szczegóły w artykule.

z- 1

- #

- #

- #

- #

- #

- #

8

WannaCry żyje i ma się dobrze: tylko w sierpniu dokonano 4,3 mln prób infekcji

Wartościowe informacje w obliczu potencjalnej powtórki z historii za sprawą wykorzystania BlueKeep.

z- 2

- #

- #

- #

- #

- #

- #

Ciekawe czy USB/OTG oraz aplilacje zgodnie z Xorg i akceleracją 3D zadziałają w czymś takim, bo byłby z tego idealny kandydat na sterownik do robota lub klona google glass (。◕‿‿◕。)

źródło: comment_bPMYIhDm5Qiq3R8qx7fN6TJKRCYvNPdL.jpg

PobierzKomentarz usunięty przez moderatora

- 0

Potrzeba mi tego to emulacji sesji płatności Apple pay i/lub weryfikacji działa NFC w iPhone.

Niestety API w iOS jest mega zamknięte i za wiele nie mogę zrobić, żeby tag NFC odczytać potrzeba aplikacji.

A w 6s/6 nic nie pomoże więc jedynie udawanie terminala może ujawnić komunikację po NFC.

Widziałem jeszcze shield do raspberry pi ale tutaj praktycznie nic nie znalazłem nt emulacji.

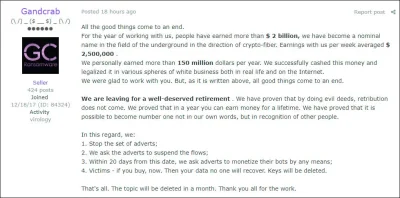

sry za słowa kluczowe ale może ktoś nie wie jako że relatywnie dawno wyszedł, a przypomniał mi o nim znajomy - jest deszyfrator do WSZYSTKICH wersji gandcraba

ogólnie ciekawa historia, autorzy po prostu zarobili ile chcieli i wrzucili klucze publicznie - wcześniej strasząc ofiary bezpowrotną utratą i każąc "klientom" spieniężyć wszystkie swoje instancje (blackhat często zarabia na usługach typu ddos, sprzedaje "pakery" powodujące że AV nie wykrywa

źródło: comment_tRL53QI9kzFMNjP5DhGpZSCsC1vUlgsq.jpg

Pobierz- 0

- 0

#hacking

- 0

5

Kod relokowalny/wstrzykiwalny (x64) | haker.info | Etyczny hacking

Każdy początkujący, który interesuje się analizą i zwalczaniem złośliwego oprogramowania (malware) powinien poznać sposób działania kodu relokowalnego (ang. relocatable) określanego też jako kod niezależny od miejsca w pamięci (ang. position–independent code) czy wstrzykiwalny (ang. injectable).

z- 0

- #

- #

- #

- #

#hacking #hacklife #zwiazki