Wszystko

Najnowsze

Archiwum

- 2

@supra107:

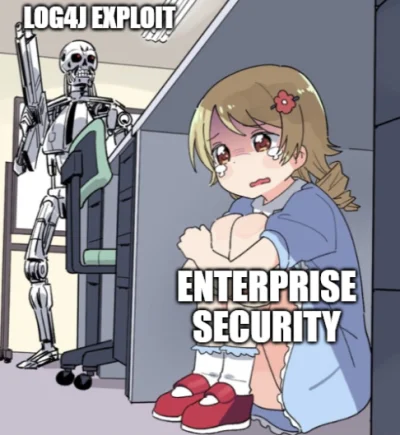

Luka CVE-2021-44228 (inna nazwa: log4shell) to tzw. RCE (Remote Code Execution) – czyli wykonanie dowolnego (wrogiego) kodu po stronie serwerowej. Napastnik może uzyskać dostęp do wykonywania dowolnych poleceń na serwerze (z uprawnieniami, z którymi działa podatna aplikacja).

- 2

@supra107 Ponieważ ogromna ilość aplikacji wykorzystywanych w infrastrukturze korzysta z tego loggera. Możesz bez problemu wykonać dowolny kod na serwerach korzystających z tego rozwiązania. Co dalej z tego może wynikać ? A no różne następstwa od pozyskania poświadczeń przez ataki z grupy OSINT aż po kradzież informacji. Warto działać szybko bo jak świetnie widać po tym co możesz znaleźć na portalach związanych z newsami z cyberbezpieczensywa hakerzy są bardzo na bieżąco

- 16

#informatyka #bezpieczenstwoit #nostalgia #komputery #linux

Ostatnio znalezione na necie zdjęcie. Świetnie oddające duch czasu (tak spodziewam się że z niektórych systemów jeszcze korzystacie).

Ostatnio znalezione na necie zdjęcie. Świetnie oddające duch czasu (tak spodziewam się że z niektórych systemów jeszcze korzystacie).

źródło: comment_1639338973CjdqTQ0Mr2jG6Ap1q0b9Sv.jpg

Pobierz#cyberbezpieczenstwo #bezpieczenstwoit #informatyka

Na podstawie ostatnio odkrytej podatności CVE-2021-44228 dla log4j naszła mnie myśl że naprawdę niewiele trzeba aby zapanował totalny chaos i gorączkowe ratowanie sytuacji.

Na podstawie ostatnio odkrytej podatności CVE-2021-44228 dla log4j naszła mnie myśl że naprawdę niewiele trzeba aby zapanował totalny chaos i gorączkowe ratowanie sytuacji.

#komputery #bezpieczenstwoit

Pany, potrzebuję rady - kiedyś był taki zajefajny firewall - program ZoneAlarm, który monitorował połączenie internetowe pod kątem konkrentych żądań programów do połączenia z danym adresem IP w sieci, i pytał, czy blokować, czy zezwolić na połączenie. Filtrował także pod tym kątem OS.

Czy jest taki program w dzisiejszych czasach ? Jeśli ktoś używał ZoneAlarm to będzie wiedział , jakiej funkcjonalności dokładnie potrzebuję i czy któryś

Pany, potrzebuję rady - kiedyś był taki zajefajny firewall - program ZoneAlarm, który monitorował połączenie internetowe pod kątem konkrentych żądań programów do połączenia z danym adresem IP w sieci, i pytał, czy blokować, czy zezwolić na połączenie. Filtrował także pod tym kątem OS.

Czy jest taki program w dzisiejszych czasach ? Jeśli ktoś używał ZoneAlarm to będzie wiedział , jakiej funkcjonalności dokładnie potrzebuję i czy któryś

Jest tu jakiś ekspert albo spec od #bezpieczenstwoit #cybersecurity ? Mam kilka pytań bo podejrzewam ataki MITM u mnie w sieci, mam podejrzenie skąd mogą się brać i poszukuje potwierdzenia mojej tezy.

#siecikomputerowe

#siecikomputerowe

@siemawpadajdomejkuchni: a jak wykrywasz tego mitm? Jest jakieś proxy czy co?

#anonimowemirkowyznania

Mirki z #cyberbezpieczenstwo #security #bezpieczenstwoit #prawo #it #informatyka

Dziś wydarzył się nietypowy incydent. Dzwoniła do mnie przesympatyczna Pani-BOT, która przedstawiła się, że należy do firmy "DIGITAL SECURITY NETWORK". Postraszyła, że z moich profili społecznościowych zarejestrowano aktywność, jakobym wchodził na profile osób trzecich i że jest to karalne (XD). Nie ukrywam, zaśmiałem się trochę, bo to oznacza, że już

Mirki z #cyberbezpieczenstwo #security #bezpieczenstwoit #prawo #it #informatyka

Dziś wydarzył się nietypowy incydent. Dzwoniła do mnie przesympatyczna Pani-BOT, która przedstawiła się, że należy do firmy "DIGITAL SECURITY NETWORK". Postraszyła, że z moich profili społecznościowych zarejestrowano aktywność, jakobym wchodził na profile osób trzecich i że jest to karalne (XD). Nie ukrywam, zaśmiałem się trochę, bo to oznacza, że już

@AnonimoweMirkoWyznania: "Generator numerów telefonu". A tak naprawdę to pewnie jakaś firma sprzedała po prostu Twój numer (ktokolwiek z kim podpisałeś jakąkolwiek umowę; na telefon, na gaz, na internet, pyszne.pl czy inny Uber). Konto na "portalu społecznościowym" ma chyba 90% społeczeństwa - więc też łatwo trafić.

Komentarz usunięty przez autora

- 0

- 0

Mirki, miałem włamanie na Instagram, a potem na pocztę. To znaczy tak myślę, bo zmieniono maila przypisanego i hasło, a na mailu ani śladu. Jest to niestety Interia, a oni nie chcą wysłać logów, natomiast mam logowanie po IMAP z węgierskiego IP.

Informacyjnie - sam sobie jestem winien, bo mail miał to samo hasło, które wyciekło z bazą Moreli.

Pytanie - czy zgłaszać to na policję? Jest szansa, że w ogóle coś

Informacyjnie - sam sobie jestem winien, bo mail miał to samo hasło, które wyciekło z bazą Moreli.

Pytanie - czy zgłaszać to na policję? Jest szansa, że w ogóle coś

Mireczki, potrzebuję porady.

Posiadam rejestrator CCTV który posiada możliwość podglądu w sieci lokalnej ale też poza nią. Niestety oprogramowanie jest raczej dosyć przestarzałe. Kiedyś postanowiłem zrobić sobie podgląd z poza sieci przez ddns, ale pewnego dnia zaczął się zmieniać lokalny adres ip i okazało się że nazwa została zmieniona na "HACKED" i od tamtego momentu rejestrator jest odłączony od sieci. Błędęm na pewno było pozostawienie domyślnego portu. Zastanawiam się czy jest jakiś

Posiadam rejestrator CCTV który posiada możliwość podglądu w sieci lokalnej ale też poza nią. Niestety oprogramowanie jest raczej dosyć przestarzałe. Kiedyś postanowiłem zrobić sobie podgląd z poza sieci przez ddns, ale pewnego dnia zaczął się zmieniać lokalny adres ip i okazało się że nazwa została zmieniona na "HACKED" i od tamtego momentu rejestrator jest odłączony od sieci. Błędęm na pewno było pozostawienie domyślnego portu. Zastanawiam się czy jest jakiś

@villager: da się to zrobić w jakiś w miarę łatwy sposób? Kiedyś czytałem o takim rozwiązaniu ale czytając jak to skonfigurować wydało mi się że mnie to przerasta, chociaż może warto spróbować na spokojnie.

- 0

@polskiekoszmarynieamerykanskiesny: ja bym wystawiłł serwer ssh i puścił sobie ssh forwarding, ale nie wiem czy są jakieś prostsze narzędzia

- 0

Ktoś wie po co Epicowi dostęp do kamery w trakcie uruchamiania? W ustawieniach brak jakiejkolwiek opcji dotyczącej streamingu obrazu z kamery w laptopie

źródło: comment_1614502159PnUksNg3RANj2vvdkVtxC7.jpg

Pobierz

konto usunięte via iOS

- 2

Komentarz usunięty przez moderatora

- 0

@temokkor: Kaspersky Internet Security

- 16

- 0

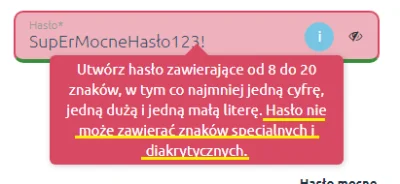

Fajne to hasło, takie nie za silne, nie za mocne ( ͡° ͜ʖ ͡°)

https://www.lotto.pl

#lotto #haslo #bezpieczenstwoit #itsecurity

https://www.lotto.pl

#lotto #haslo #bezpieczenstwoit #itsecurity

źródło: comment_1610120963gkfNloNaSszffLDV8zze0M.jpg

Pobierz20

Prywatność ma znaczenie, nawet jeśli nie masz nic do ukrycia

Krótki artykuł. Kwestia prywatności nie polega na ukrywaniu się, ale na udostępnianiu.

z- 1

- #

- #

- #

- #

18

Wystarczy mieć czyjś PESEL, by przejąć zwrot podatku

O swoim numerze konta informujemy fiskusa na formularzu ZAP-3. Wciąż (2020 xD) nie można złożyć go przez internet (chyba że z podpisem elektronicznym), można pocztą – wtedy jedyna weryfikacja to podpis i PESEL. W ten sposób oszust może podłożyć konto założone na słupa jako konto do zwrotu podatku.

z- 6

- #

- #

- #

- #

- #

- #

Sprzedam bilet (1 lub 2) na warsztaty w Warszawie

25 sierpnia 2020, godz. 17:30 - kino Atlantic (ul. Chmielna 33) sala C

https://niebezpiecznik.pl/jak-nie-dac-sie-zhackowac/

Za 169zł / bilet (normalna cena 200, kupione ze zniżką).

#niebezpiecznik #bezpieczenstwoit

Zainteresowanych proszę o kontakt w wiadomości bezpośredniej, odpowiem po 18:00

25 sierpnia 2020, godz. 17:30 - kino Atlantic (ul. Chmielna 33) sala C

https://niebezpiecznik.pl/jak-nie-dac-sie-zhackowac/

Za 169zł / bilet (normalna cena 200, kupione ze zniżką).

#niebezpiecznik #bezpieczenstwoit

Zainteresowanych proszę o kontakt w wiadomości bezpośredniej, odpowiem po 18:00

- 0

@uhu8: (rodzinie zmieniły się plany wakacyjne)

siema! na moim blogu pojawił się kolejny wpis, czyli:

Omijanie antywirusów w praktyce - przykład

zapraszam do czytania i ewentualnych komentarzy ( ͡° ͜ʖ ͡°)

#deicide #bezpieczenstwoit #itsecurity #programowanie #hacking

Omijanie antywirusów w praktyce - przykład

zapraszam do czytania i ewentualnych komentarzy ( ͡° ͜ʖ ͡°)

#deicide #bezpieczenstwoit #itsecurity #programowanie #hacking

- 0

@glasn0st: to jak wykrywane są później wirusy? Na podstawie re? czy może jakiś ml?

- 1

@object: później to znaczy takie, które nie zostały wykryte w "pierwszej fazie"?

dla przykładu jak wrzucasz .exe na virustotal albo any.run często próbki są wysyłane do zespołów/ludzi analizujących je ręcznie, chodzi o to, że zwykły antywirus ma za mało czasu żeby dokładnie przyjrzeć się programowi ( ͡° ͜ʖ ͡°)

dla przykładu jak wrzucasz .exe na virustotal albo any.run często próbki są wysyłane do zespołów/ludzi analizujących je ręcznie, chodzi o to, że zwykły antywirus ma za mało czasu żeby dokładnie przyjrzeć się programowi ( ͡° ͜ʖ ͡°)

5

Omijanie antywirusów w praktyce - przykład

Jak omijać antywirusy i tworzyć złośliwy kod, który nie zostanie z góry usunięty z systemu? Przykładowa technika.

z- 0

- #

- #

- #

- #

- #

- #

#cyberbezpieczenstwo #bezpieczenstwoit #itsecurity

Jaki program jest polecany do szyfrowania plików? Chodzi mi o zaszyfrowanie setek albo tysięcy plików ewentualnie mogą to być szyfrowane foldery. Idealny use case jest taki, że wybieram pliki/foldery do zaszyfrowania i wszystko jest szyfrowane inplace. Do wszystkich danych ma być ustawione to samo hasło, zapewne jakiś proces musiałby chodzić zawsze w tle i przy logowaniu pytać o hasło. Nie chodzi mi o

Jaki program jest polecany do szyfrowania plików? Chodzi mi o zaszyfrowanie setek albo tysięcy plików ewentualnie mogą to być szyfrowane foldery. Idealny use case jest taki, że wybieram pliki/foldery do zaszyfrowania i wszystko jest szyfrowane inplace. Do wszystkich danych ma być ustawione to samo hasło, zapewne jakiś proces musiałby chodzić zawsze w tle i przy logowaniu pytać o hasło. Nie chodzi mi o

@NiedzielnyMirek: http://linuxpoison.blogspot.com/2010/01/recursively-encrypt-decrypt-directories.html

+ skrypty odpalane przy logowaniu sie

+ skrypty odpalane przy logowaniu sie

- 0

@login-jest-zajety: dzięki. Przeczytam wieczorem. Zależy mi na wsparciu Windows i linuksa

Ktoś mi dzisiaj z-----ł konto Netflixa przez podmiankę maila. Fakt, z------m, bo hasło było w jakimś leaku i akurat na Netflixie zapomniałem go zmienić. Szkoda tylko, że Netflix nie wymaga żadnego potwierdzenia na pierwotnym adresie, tylko wysyła potwierdzenie zmiany po fakcie, w dodatku można to zrobić logując się na polskie konto z jakiegoś Bangladeszu xD

#netflix #bezpieczenstwoit #niebezpiecznik

#netflix #bezpieczenstwoit #niebezpiecznik

#bezpieczenstwoit