Dla mnie trzymanie fotografii bliskich na lockscreenie (lub tapecie) telefonu jest trochę niepoważne i dla mnie niezrozumiałe.

I jest sporo powodów, czemu tak uważam:

1. Lockscreen widzą ludzie nam kompletnie obcy. To chyba niefajnie pokazywać obcym zdjęcia, które dla nas są intymne. Dodatkowo, nie wiem czy osoby na fotce, chciałyby być oglądane przez jakieś kompletnie nieznane im i przypadkowe osoby.

2. Kiedy mam ochotę na oglądanie zdjęć bliskich to po prostu

![[Żabka] Nie dasz numeru telefonu? To... hyżo oddal się stąd!](https://wykop.pl/cdn/c3397993/00e1cec49a6012c2aee9606ca3073648fe5a1e3f11cfbd2d8d3cda34b5dc0beb,w220h142.jpg)

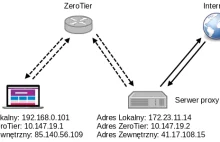

Jaki jest odpowiednik #tails #tailsos na #macbook z M1/M2?

Chodzi o system bootowalny z pendrive'a, łączący się z internetem wyłącznie przez #tor, kasujący wszystkie dane po wyjęciu pendrive'a z komputera.

#apple #mac #macos #prywatnosc #security #cybersecurity #cyberbezpieczenstwo

źródło: hacker-1

Pobierz@mirko_anonim: Nie ma