#covid19 #kanada #szczepienia #programowanie #itsecurity

Wszystko

Wszystkie

Archiwum

#covid19 #kanada #szczepienia #programowanie #itsecurity

Hej Mircy, warto podłączyć się na sztywno wszystkimi komputerami z sieci domowej (laptopy i komputery stacjonarne, bez telefonów, tabletów i urządzeń smart-home) do VPN? Zrobiłbym to w routerze (korzystam z MT, wydzielę sobie osobną pulę adresów na urządzenia, które mają się domyślnie łączyć przez VPN). Nie jestem jakimś świrem pod względem bezpieczeństwa danych, ale

- 3

Nie jestem jakimś świrem pod względem bezpieczeństwa danych, ale raczej wolałbym, by mój ruch był zabezpieczony przynajmniej na tych sprzętach. Jeśli tak, to jaką usługę wybrać? Nord, Surfshark?

Ehh... Jak widać, agresywny marketing przynosi rezultaty i ludzie chcą sobie kupować śmieciowe usługi ( ͡° ʖ̯ ͡°)

VPN nie ma praktycznie nic wspólnego z bezpieczeństwem*, o ile nie korzystasz z niezaufanych (lub otwartych) sieci. Zwykły użytkownik internetu może potrzebować VPN tylko do dwóch rzeczy: omijania blokad regionalnych oraz dodatkowego zabezpieczenia się przy używaniu hotspotów.

Poza tym, każda szanująca się strona działa po https (szyfrowanie), a zapytania DNS idą tylko do huba u dostawcy oraz możesz łatwo zaszyfrować stosując DoH czy DoT.

Zamiast zbędnych bajerów i kombinowania jak je dzielić programowo, lepiej jakbyś wyposażył się np. w AP dla gości, który będzie odseparowany od zwykłej sieci (a idealnie jeszcze

- 0

51

Czy obecne afery z fałszywymi alarmami b-------i wiążą się z zaostrzeniem kar?

Od 12.01 weszły przepisy, gdzie do 12 lat więzienia będzie grozić, za informacje o nieistniejącym niebezpieczeństwie. Ostatnie afery świadczą, że każda "niewygodna" osoba, może stać się ofiarą podszywania się i zostać uznana rzekomym przestępcą. W powiązanych afery, których pewnie będzie przybywać.

z- 3

- #

- #

- #

- #

- #

- #

1254

Wyjaśnienie całej sytuacji z Szymonem Hołownią

Wyjaśnienie całej sytuacji z Szymonem Hołownią, od samego początku. Fir3, czyli mój ziom, który znalazł błąd w Jaśminie wyjaśnia całą sytuację z podszyciami, pogróżkami itp. Sam też jest ofiarą tego wszystkiego.

z- 205

- #

- #

- #

- #

- #

- #

Reklama z jakimś automatycznym lektorem i ogólnikowe hasła. Oczywiście wszystko poparte zdjęciami mężów stanu, godłami i patetyczną muzyką. Nie zabrakło nawet loga Gazety Wyborczej. Trochę przypomina mi to starego "kryptolockera" i logo gminy "Police" ;)

Fajnie YouTube sobie zarabia na takich oszustwach....

Do

źródło: comment_1640870169O4ZC0JpoAQZl2Xjsms2lEX.jpg

Pobierz- 4

Już sam nie wiem :/

- 0

Mirasy potrzebuję porady. Od jakiegoś czasu mojej dziewczynie pojawia się logowanie do facebooka i messangera. Tak jakby ją wylogowano. Dodatkowo status często miala aktywny podczas gdy nie była dostępna na messangerze. Nie miala zalaczonego dwuskladnikowego logowania niestety. Oczywiscie zalaczylem jej to, wylogowalem wszystkie sesje itp i wydawalo sie ze jest spokój. Do dzisiaj. Napisalem do niej wiadomość i ta wiadomosc zostala przez nia odczytana po godzinie bez odpowiedzi. Co się okazalo ona przez 3h nie dotykala telefonu więc nie bylo mozliwości żeby sama to odczytala. Wygląda to jakby ktos miał dostęp do jej fb. Jak ugryźć temat?

Czy jak napiszemy do supportu FB to oni są w stanie wyciągnać nam adresy IP i godziny w ktorych było logowanie na tym koncie i z jakiego urządzenia?

Dziwi

- 0

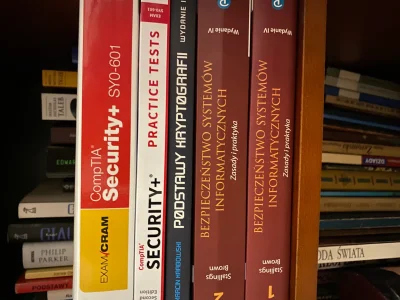

Jak na ironię pracuję w IT, a uczyć się wolę z książek

Znacie jakieś dobre materiały do nauki Security+? Te ostatnie dwie to już bardziej pod CISSP, ale nigdy nie zaszkodzi coś więcej wiedzieć ( ͡° ͜ʖ ͡°)

Z kursów online zaliczyłem już A+ (wraz z egzaminem), Network+ (bez egzaminu) Mike'a Meyersa i Professora Messera.

Do A+ podszedłem na

źródło: comment_1639845191P4fWGGSMhV9GesE9XZzbVV.jpg

Pobierz- 1

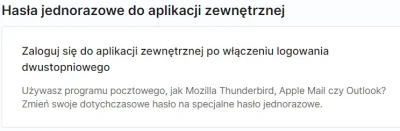

Zabezpieczyłem ostatnio konto wp weryfikacją dwuetapową za pomocą kodu. Mogę się tak logować tylko przez www. Jeśli nadal chcę używać programu pocztowego (wysyłać z gmaila), to muszę użyć hasła (screen), ale wtedy brakuje uwierzytelnienia dwuskładnikowego. Da się coś robić,

źródło: comment_1639570056Rq116PzVCAP36Kl1npSW7j.jpg

Pobierz0

W Brazylii padły strony www Ministerstwa Zdrowia po domniemanym ataku hakerskim

Jak w tytule. Nie dostępna jest też platforma zdrowia dla obywateli. W powiązanych link do zarchiwizowanej skompromitowanej strony www.

z- 0

- #

- #

- #

- #

- #

- #

- 0

#itsecurity

Komentarz usunięty przez autora

648

Prawie 370 tys. zł kary dla Banku Millenium za niezgłoszenie wycieku danych

Obowiązek zawiadomienia osoby fizycznej o naruszeniu ochrony danych osobowych nie jest uzależniony od zaistnienia negatywnych konsekwencji dla takiej osoby, ale od samej możliwości ich wystąpienia– podkreślił organ nadzorczy w decyzji nakładającej na Bank Millenium S.A karę w wysokości...

z- 77

- #

- #

- #

- #

- #

- #

- 2

Wczoraj wieczorem dosyć mocno mulił mi internet. Zalogowałem się więc do apki "Mój Funbox" żeby zresetować router i na mapie urządzeń zauważyłem, że jest jedno urządzenie "ponad stan". Oznaczone jako PC. To raczej nic ode mnie w mieszkaniu, przynajmniej nie zauażyłem, żeby od wczoraj Internet gzzieś przestał działać :D Zablokowałem temu urządzeniu dostęp do Internetu, ale widzę że jest dalej podpięte do wi-fi. Nie wiem - może to telewizor, albo jakiś thermomix jest błędnie oznaczony. Jak mogę namierzyć co to za urządzenie? Czy jest możliwe, że ktoś złamał moje skomplikowane hasło do wi-fi, albo połączył się jakimś uniwersalnym hasłem z funboxem? Jakie zagrożenie niesie ze sobą sytuacja, w której ktoś drenuje mój Internet? Co powinienem zrobić?

Bo zablokowaniu dostępu do Internetu urzadzeniu, Internet odmulił ;)

No

Jeżeli myślisz, że ktoś poznał Twoje hasło do wifi to je zmień.

- 3

Imo za drogie i się nie opłaca. Do tego jak Li zbanuje takiego bota, to musisz zrobić sobie nowe konto

- 0

28

Ktoś masowo profiluje użytkowników facebooka postując dyskusyjne tematy

Wiralowe posty prowokujące dyskusje, dzielenie się opinią, wspomnieniami i ich dalsze udostępnianie. To wszystko na dziwnie popularnych profilach należących do nie wiadomo kogo. Ktoś zbiera miliony komentarzy na wskazane tematy i buduje profile psychologiczne użytkowników. Cambridge Analytica 2.0?

z- 5

- #

- #

- #

- #

- #

- #

→ https://protonmail.com/blog/climate-activist-arrest/ ←

#protonmail #security #itsecurity #bezpieczenstwo #protontechnologies

źródło: comment_1630962273vmQNhlejVbtlNbkCw1VIaA.jpg

PobierzCzas ogrnąć życie.

Jestem front-end developerem od 2 lat, w-----a mnie ta praca niemiłosiernie, jest nudna i wypalam się w niej (pomimo w miarę dobrego hajsu).

Zainteresowałem się kilka tygodni temu CTFami. Kilka flag znalazłem, kilka boxów zhakowałem, kilka filmów o hakierach obejrzałem i podjąłem męską decyzje że w to chcę iść na ostro.

Życze powodzenia.

#studia #informatyka #it #itsecurity

832

Lista 50 000 ofiar Pegasusa wyciekła. iPhona i Androida da się zhackować

Dziennikarze potwierdzili, że da się zhackować najnowszego (zaktualizowanego) iPhona i Androida... Jest też link do narzędzia, którym można sprawdzić swój smartfon pod kątem ataku Pegasusem

z- 94

- #

- #

- #

- #

- #

- #

W jaki sposób będę śledzony na vipoku i co można ustalić z tego?

#pytanie #it #informatyka #itsecurity #bezpieczenstwo

źródło: comment_1644147895YQeTeSS1PlUdwQ1WNlGlnl.jpg

Pobierz