Cześć Mirki,

Mam podejrzenie, że były chłopak (który ma wielu znajomych w środowisku IT) skopiował moje IP, a teraz wypisuje bardzo obraźliwe komentarze na goworku mojej firmy (pełne wulgaryzmów i rasistowskich tonów). Myślę, że korzysta przy tym z mojego IP po to, bym straciła pracę, mści się. Nie chcę wdawać się w szczegóły.

Czy jest to możliwe? Czy ktoś może czasowo przypisać sobie moje IP, np. korzystając z telefonu? Czy da się wykryć w jakiś sposób tego typu praktyki i im zapobiegać? Czego jeszcze mogę się obawiać?

#

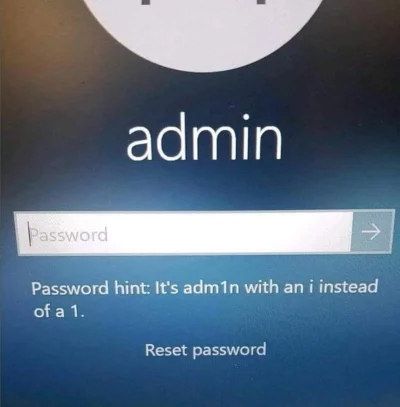

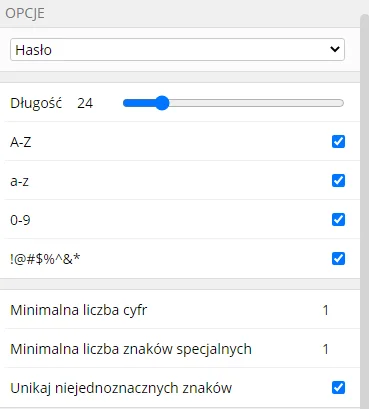

No ale na wykopie podobno nie ma wycieku danych.... jako ciekawostkę podam, że: Hasła do wykopu nigdzie indziej nie używam!

źródło: comment_1623346989TOqVBBsKjR2HUIfPA8iLWN.jpg

Pobierz