#pcmasterrace #it #photoshop i hehe #hacking

Wszystko

Najnowsze

Archiwum

28

Gynvael Coldwind: Gra w godzinę. To się nie może udać ;)

Za chwile bardzo ciekawy livestream.

z- 0

- #

- #

- #

- #

- #

- #

#pcmasterrace #it #photoshop i hehe #hacking

źródło: comment_8wBIZ3gV2InCvs0vziu1DbPaoSO3MLF7.jpg

Pobierz- 2

#hacking #bezpieczenstwo

- 2

https://niebezpiecznik.pl/post/uwaga-na-telefony-huawei-sluzby-specjalne-ostrzegaja-ze-chiny-moga-je-wykorzystac-do-podsluchu/

#smartfon #huawei #niebezpiecznik #bezpieczenstwo #hacking #security #sluzbyspecjalne #telefony

- 3

- 4

https://niebezpiecznik.pl/post/atos-dostawca-uslug-it-dla-igrzysk-olimpijskich-zhackowany/

#bydgoszcz #atos #niebezpiecznik #bezpieczenstwo #hacking #sport #security #olimpiada #opsec #malware #antywirus

- 2

5

Rosyjski haker skazany na 12 lat więzienia

Obywatel Rosji został skazany na 12 lat pozbawienia wolności za kradzież danych z ponad 160 mln kart kredytowych.

z- 0

- #

- #

- #

- #

- #

Lecz nauczyciel informatyki ma mnie za idiotę bo mam gorsze oceny gdyż idę w innym kierunku niż program nauczania (mimo temu że mało kiedy gram w gry) XD

W szkole są starsze iMaci a nauczyciele uwielbiają #apple, więc myślę sobie że dobrym sposobem aby sprytnie podejść nauczycieli byłoby zainteresować się podsystemem Darwin, który ostatnio został nawet udostępniony na komputery typu #raspberrypi

źródło: comment_kSrPPddRaGZ59M4WHpDAjZg5RJQO9EFC.jpg

Pobierz- 14

412

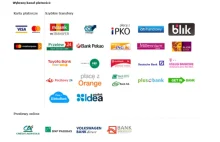

Nowa atak na konta bankowe, czyli czemu wszyscy oszukują na Dotpaya

Od półtora roku opisujemy pewien schemat ataku. Schemat, wydawałoby się, prosty - ale najwyraźniej niestety skuteczny. Dzisiaj ujawniono kolejną jego odsłonę - analizujemy i opisujemy, skąd biorą się narzędzia przestępców. Serwis nbzp opi...

z- 69

- #

- #

- #

- #

20

Skype z poważną luką – aplikacja zostanie napisana od nowa

Problem dotyczy modułu aktualizacji komunikatora Skype. Do wykonania ataku wystarczy podmienić plik DLL w folderze z programem. W zamian otrzymujemy możliwość podniesienia uprawnień do najwyższych, a więc całkowitego przejęcia kontroli na komputerem.

z- 3

- #

- #

- #

- #

- #

- #

https://niebezpiecznik.pl/post/uwaga-na-sms-y-z-numeru-przypominam-rzekomo-od-dotpaya/

#scam #oszukujo #plus #telefony #smartfon #niebezpiecznik #bezpieczenstwo #security #hacking #technologia

- 3

- 0

68

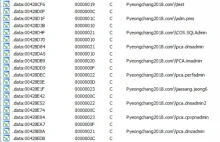

Znamy szczegóły ataku na Igrzyska Olimpijskie - i są całkiem ciekawe

Wczoraj dowiedzieliśmy się, że seria awarii technicznych w trakcie ceremonii otwarcia Igrzysk Olimpijskich była wynikiem cyberataku. Dzisiaj poznajemy jego szczegóły - i okazuje się być dość niecodzienny i całkiem sprytny. Wczoraj The Guardi...

z- 3

- #

- #

- #

- #

Z uwagi na to, że są to wrażliwe dane to przydałoby się zabiezpieczyć, komunikacja wewnętrzna dokumentów odbywa się głównie mailowo - przez pakiet G Suite. Co byście polecili aby jeszcze wdrożyć oprócz poniższych?

- weryfikacje dwuetapowa w G Suite

- wykupienie VPN (https://www.mydevil.net/vpn.html się nada?)

7

Kilka tysięcy instytucji publicznych kopało kryptowaluty

Zaatakowane zostały strony m.in. sądów i agencji rządowych.

z- 0

- #

- #

- #

- 6

7

Zimowe Igrzyska Olimpijskie już zostały zhackowane.

Zimowe Igrzyska Olimpijskie rozpoczęły się w piątek. I w piątek, jeszcze przed ceremonią otwarcia, zostały zhackowane. Padły podłączone do internetu telewizory w centrum prasowym, a kilka z serwerów trzeba było wyłączyć.

z- 3

- #

- #

- #

- #

- #

https://niebezpiecznik.pl/post/zimowe-igrzyska-olimpijskie-juz-zostaly-zhackowane-i-to-zapewne-nie-koniec-atakow/

#sport #skoki #olimpiada #pjongczang2018 #niebezpiecznik #bezpieczenstwo #security #hacking

- 1

Odblokowany bootloader + zaszyfrowany telefon =

łatwo złamać, bo można odczytać zapisany klucz. //Tak słyszałem, to prawda?

Odblokowany bootloader, wgrany root itp, zablokowany bootloader + zaszyfrowany telefon = trudno złamać, lepiej zgrać dane i łamać bruteforcem //Pytanie - czy nie da się zablokować telefonu po wgraniu bootloadera, i ta metoda traci na skuteczności? Jak to

23

Hackowanie bota do gry MMORPG

Analiza bota do gry Guild Wars 2. Na filmie pokazane jest jak przy pomocy różnych narzędzi (Fiddler, .Net Reflector, IDA v5.0, HxD) dokonać reverse engineringu takiego programu i dowiedzieć się jak on działa. Można dowiedzieć się paru ciekawych rzeczy.

z- 0

- #

- #

- #

- #

- #

- #

Chciałbym wywalić smieci co wpierdzielają 1,5GB ramu i uruchomić #debian w choocie mając pełny dostęp do hardware.

Potem uruchomiłbym NX node z interfejsem www, USB/IP, podłączyłbym klawiaturę do routera na #openwrt i z poziomu Samsung Internet VR miałbym wypasiony interfejs po zgrabieniu obrazu z kamery (⌐ ͡■ ͜ʖ ͡■