Jeżeli pracujesz w firmie programistycznej to w którymś momencie tworzenia nowej aplikacji należy sprawdzić jej bezpieczeństwo. #od0dopentestera

Gdy brak wewnętrznego zespołu zajmującego się tym tematem, zatrudnia się zewnętrzny podmiot do przeprowadzenia testu penetracyjnego.

Umowa zawiera ramy czasowe oraz zakres pentestu – czyli to co będzie testowane.

Uogólniając: płacimy za spędzony czas a nie za znalezione błędy.

Innym podejściem do tematu jest Bug Bounty.

Tutaj wyrażamy zgodę na testowanie naszej aplikacji szerszej grupie

Gdy brak wewnętrznego zespołu zajmującego się tym tematem, zatrudnia się zewnętrzny podmiot do przeprowadzenia testu penetracyjnego.

Umowa zawiera ramy czasowe oraz zakres pentestu – czyli to co będzie testowane.

Uogólniając: płacimy za spędzony czas a nie za znalezione błędy.

Innym podejściem do tematu jest Bug Bounty.

Tutaj wyrażamy zgodę na testowanie naszej aplikacji szerszej grupie

- inquis1t0r

- greenomnom

- kasperziom

- c__j

- a231

- +59 innych

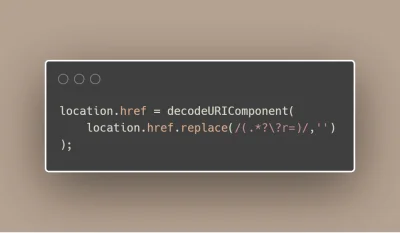

Niedostateczne logowanie i monitorowanie to ostatni z punktów na liście.

Ale jak to? Przecież brak logowania to nie jest błąd sam w sobie.

Przecież jeżeli nic nie logujemy, to też nic nie może zostać wykradzione.

A co w przypadku gdy ktoś włamie się do naszej aplikacji?

Jeżeli nie posiadamy logów, to nawet jeżeli wykryjemy włamanie, dalej nie wiemy kiedy