Autor

Najnowsze

Archiwum

- 803

- 175

- 132

457

OPSEC - czyli dlaczego nie publikować zdjęć wojska

Cisza służy powodzeniu operacji wojskowych. Nie wszyscy rozumieją, że publikowanie zdjęć samolotów czy informowanie o ruchach wojsk może utrudnić pracę. Znalazłem kilkanaście przykładów i na ich podstawie pokazuję, jak z pozoru błahe informacje mogły wpłynąć na bezpieczeństwo.

z- 50

- #

- #

- #

- #

- #

- #

- 11

- 395

- 71

- 5

- 684

- 214

- 43

360

Bezpieczeństwo broni atomowej - atomowy guzik

Jak zabezpieczone były pierwsze b---y atomowe? Jakie metody wykorzystano aby b--ń nie mogła zostać użyta przez nieupoważnione osoby? Jak wyglądała procedura weryfikowania rozkazu od prezydenta? Co to są arming plugs, in-fligh insertion, weak link?

z- 29

- #

- #

- #

- #

- #

- #

- 2867

1. Ustaw limity na usługi premium. Wyłącz WAP Billing.

2. Gdy sprzedajesz coś na portalach ogłoszeniowych - kup nowy starter do tego celu lub wykup usługę ekstra numer.

3. Nie klikaj w żadne linki z SMSów. Duże firmy nie powinny ich wysyłać.

4. Możesz sprawdzić po numerze rejestracyjnym czy samochód ma

- 1165

- 112

czemu mam zakładać konto na e-sąd zawczasu?

@mitchumi: Z tego co wiem to jak ktoś założy Ci sprawę to może podać jaki kolwiek adres zamieszkania (błędny) wtedy nie dostaniesz powiadomienia o sprawie, nie stawisz się na niej i ją przegrasz - tak, wiem absurd. Ale jak masz konto to dostaniesz chociaż powiadomienie via mail.

547

Porady zwiększające bezpieczeństwo

Garść porad zebranych w jednym miejscu. Alerty BIK, konto w systemie E-sąd, weryfikacja OC w UFG, WAP Billing, cyfrowy testament, U2F i 2FA.

z- 38

- #

- #

- #

- #

- #

- #

- 446

- 150

- 38

Możesz pozostawić dostęp do swoich kont/emaili/menedżerów haseł swojej rodzinie w razie poważnego wypadku/swojej śmierci.

1. Google posiada menedżer nieaktywnych kont.

Określamy tam, kiedy Google ma uznać nasze konto za nieaktywne.

Wybieramy również kto ma zostać powiadomiony i jakie dane mają mu zostać przekazane.

Możesz też zdecydować czy konto ma zostać

źródło: comment_1640866339BO2XyFaninUvubDrkfAHm2.jpg

Pobierz- 3

Jeśli nie masz dostępu i haseł - to ich nie odzyskasz.

Dla niektórych osób takie rzeczy mają dużą wartość sentymentalną.

- 1

- 63

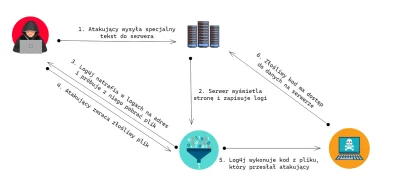

Próbuję to wyjaśnić w najnowszym filmie pokazując podatność CVE-2021-44228 na prostym kawałku kodu.

• Dowiesz się jak użyć Canary Tokens do wykrycia podatności w swoich aplikacjach.

• Zobaczysz, że można wykraść zmienne środowiskowe korzystając z interactsh

• Pokazuję, że podatne mogą być wszystkie wersję Javy - te nowsze i te starsze.

• Zmienna "LOG4JFORMAT

- 12

- 134

Szybkie wyjaśnienie dla osób nietechnicznych.

1. Log4j to bardzo popularna biblioteka używana w aplikacjach stworzonych w języku Java.

Służy ona do zapisywania logów z działania programu.

Log to chronologiczny zapis tego co dzieje się w

źródło: comment_1639471713qCJ3iDT198reWpU0LG5jO1.jpg

Pobierz- 2

Co z tego, że my załatamy swoją aplikację - jeśli jakiś inny komponent tego nie zrobi ;)

Przykład - bitbucket jako taki nie ma log4j2, ale odpala sobie obok elasticsearch do indeksowania repozytoriów. A ten elasticsearch ma log4j2 w podatnej wersji.

Dość absurdalnie wygląda to w kubernetes, gdzie środowiska OKD/Openshift mają poinstalowany stos ELK do przechowywania logów. Także można przesłać ten

- 2182

- 1050

- 58

754

Informatyka śledcza - co wie o Tobie Windows

Myślisz, że tryb prywatny w przeglądarce sprawia, że jesteś niewidzialny? Sądzisz, że jeśli korzystasz z VPNa to nikt nie wie co robisz? Zobacz jak wiele informacji o naszych działaniach zapisuje system operacyjny oraz strony, z których korzystamy.

z- 79

- #

- #

- #

- #

- #

- #

- 920

• Pierwsza konsola posiadała tak zwany ukryty ROM. Był to bardzo mały kod, którego celem była inicjalizacja pamięci oraz odszyfrowanie i załadowanie kolejnego, drugiego bootloadera. Ten mały kod zawierał zatem klucze szyfrujące, które miały ochronić konsolę przed atakami. Bez ich znajomości nie można stworzyć nowego, alternatywnego oprogramowania, które zostałoby zaakceptowane przez konsolę.

• Te 512 bajtów znajdowało się w mostku południowym, który komunikował

- 236

- 26

394

Historia zabezpieczeń konsoli Xbox

Jakie zabezpieczenia stosowano w konsolach Xbox? Jak chroniono się przed piractwem? Dowiesz się nie tylko jak omijano zabezpieczenia ale też jak one działały.

z- 32

- #

- #

- #

- #

- #

- #

- 1644

• AW-652 (zwany mydelniczką) - to automat wrzutowy. Czyli aby zadzwonić, należało do niego wrzucić monetę. Zabezpieczenia tego urządzenia były bardzo prymitywne. Widelec lub inne cienkie narzędzie wkładało się w otwór na zwrot monet i wykonywało delikatne ruchy. Wnętrze otworu było niedokładnie spasowane z obudową. Kliknięcie w odpowiednie miejsce było traktowane jak

- 447

- 94

Pozdrawiam grono miłośników MC68HC11, MC6805 i zapisu magnetycznego ( ͡° ͜ʖ ͡°)

- 1049

* Płyty do PSX posiadały wobble groove. Był to dziwny, pofalowany kształt znajdujący się w pewnym fragmencie płyty, którego nie dało się odtworzyć przy pomocy nagrywarki. Konsola podczas uruchomienia gry weryfikowała informacje o regionie, które były tam zapisane. Szybko zauważono jednak, że płyta sprawdzana jest tylko raz –

- 309

- 15

491

Historia zabezpieczeń PlayStation

Dlaczego piractwo na najnowszych konsolach praktycznie nie istnieje? Jakie metody stosują producenci aby gier nie dało się łatwo kopiować? Historia zabezpieczeń stosowanych w konsolach PlayStation. Zobaczysz jakie rozwiązania wykorzystywano i jak je omijano.

z- 88

- #

- #

- #

- #

- #

- #

- 280

* Znak wodny to obraz widzialny "pod światło", który powstaje przez to, że warstwa papieru jest w niektórych miejscach cieńsza. Możesz uzyskać podobny efekt wykorzystując mokrą kartkę i długopis. Poradnik krok po kroku znajdziesz tutaj lub tutaj.

* Kojarzysz wzory, które znajdują się na świadectwie szkolnym? To gilosz - zawiły rysunek ornamentowy wykonany z wielu cienkich linii krzywych. W latach 90

- 79

- 10