Wszystko

Najnowsze

Archiwum

16

Vole sieć społecznościowa P2P

Działa jak Twitter lub G+ ale zamiast trzymać dane na serwerach NSA mamy je u siebie na dysku.

z- 3

- #

- #

- #

- #

- #

- #

- #

1. JA.

#tylewygrac #s--------------j #kryptografia #piotszakstyle

źródło: comment_yHjPGwz4oR1Fnqzz3SPkJ9VYk6QV9VNa.jpg

Pobierz- 7

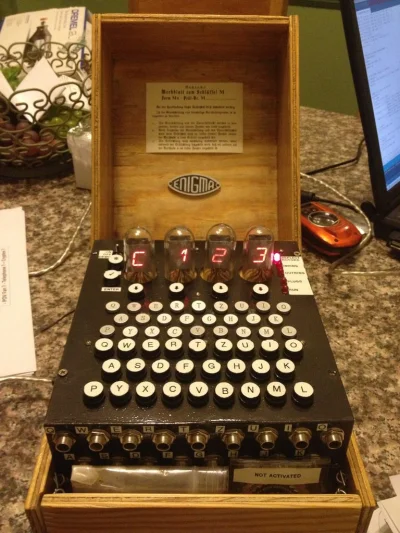

http://www.wykop.pl/link/1689318/jak-zbudowac-replike-enigmy-en/

#mikroreklama #technologia #arduino #enigma #diy #kryptografia

źródło: comment_yOlEDoHbLFcNuXt1tXdl3B18rCwQuqCJ.jpg

Pobierz8

Xaos Gamma - Polski telefon dla wybranych.

Używają go na najwyższych szczeblach władzy. Bardzo ciężko go kupić na wolnym rynku, a zapewnia dostęp do jednej istotnej funkcji. Służby z pewnością nie chciałyby żebyśmy go używali.

z- 2

- #

- #

- #

- #

- #

- #

- #

60

Nie chcesz, by ktoś czytał Twoje e-maile? Zapomnij o Gmailu.

Naprawdę myślisz, że darmowa poczta sprawdzana w przeglądarce jest bezpieczna? Że służby ścigania potrzebują nakazu sądowego, by zajrzeć do Twojej prywatnej korespondencji? Jeśli tak, jesteś naiwny. Ale na szczęście są sposoby na to, by Twoje maile nie wpadły w niepowołane ręce.

z- 16

- #

- #

- #

- #

- #

- #

- 3

Zagadka nr 6! Dalej rozdaję gry z Humble Bundle, nie zostało ich dużo, ale cały czas do wzięcia dobre tytuły za darmo!

Zagadka nadesłana przez @Al_Bundy , który zobowiązał się do nieodpowiadania w tej zagadce.

- 2

Ktoś zgadnie co to i co w tym czymś jest? :P

#kryptografia #szyfrowanie #wpiszdupy

15

Za kilka lat czeka nas kryptokalipsa? Matematycy i hakerzy wierzą w możliwość...

algorytmy RSA czy Diffiego-Hellmana wyglądają naprawdę solidnie, a możliwym siłowym atakom (do tej pory największym kluczem, jaki został rozłożony na czynniki pierwsze, jest klucz 768-bitowy – nastąpiło to na przełomie 2009 i 2010 roku)

z- 2

- #

- #

- #

- #

325

Lavabit.com - hosting email z USA, szyfrujący wiadomości, został zamknięty.

"Przestrzegamy przed przekazywaniem firmom ze Stanów Zjednoczonych jakichkolwiek danych prywatnych". "Dano nam wybór: albo zamknąć usługę, albo zostać zmuszonym do udziału w przestępstwach przeciwko naszym użytkownikom", napisano w oświadczeniu.

z- 45

- #

- #

- #

- #

- #

- #

- #

4

Czas życia funkcji skrótu [ENG]

Świetna, prosta tabelka, obrazująca cykle życia różnych funkcji skrótu – od powstania, przez ataki osłabiające bezpieczeństwo, po złamanie. Warto spojrzeć, by wiedzieć, czego lepiej już nie używać.

z- 0

- #

- #

- #

- #

- #

- #

319

Ułaskawienie dla Turinga: 61 lat po wyroku za homoseksualizm

Pionier informatyki i znany kryptograf zostanie pośmiertnie ułaskawiony. Alan Turing w 1952 roku wyznał, że jest homoseksualistą. Został oskarżony o naruszenie moralności i poddany kastracji chemicznej. Odsunięty od prac naukowych w roku 1954 popełnił s---------o.

z- 129

- #

- #

- #

- #

- #

- #

Mam plik tar.bz2.pgp zaszyfrowany elgamal z długim kluczem, pamiętam do niego hasło. W wyniku zaćmienia umysłu przy reinstalacji systemu nie skopiowałem ~/.gnugpg i klucz prywatny poszedł w... powiedzmy /dev/null, od tamtej pory (parę lat) plik wala się po dysku.

Jakie są szanse, że kiedyś będzie mi dane otworzyć (złamać) ten plik? Jeśli niezerowe, to ile lat jeszcze muszę poczekać i

- 2

- 2

- 3

Hasło sluzy do zaszyfrowania klucza - by samo przejecie klucza nie powodowało kompromitacji systemow, do ktorych klucz daje dostep.. To jest tak jak bys wiedzial ze ukryto zloto w sejfie.. Ale nie wiesz gdzie ten sejf ani jaki

- 5

- 1

24

Jak NSA podsłuchuje zaszyfrowane faksy Unii Europejskiej?

Guardian opublikował obraz przechwyconego przez NSA faksu, dzięki czemu mamy szansę na niecodzienny wgląd w warsztat techniczny NSA. A więc jak oni to robią?

z- 0

- #

- #

- #

- #

- #

- 0

Komentarz usunięty przez autora

Orientuje się ktoś z Was jak aktualnie wygląda sprawa łamania SHA1?

Dokładniej - jak długo zajmie łamanie hasha korzystając z CUDA (więc pewnie oclHashcat-plus), hasło do 15 znaków, charset standardowy (a-Z, 0-9)?

- 1

- 0

- 2

Metoda wpisywania najbardziej prawdopodnych hasłem dla niego (typu imię dziewczyny itd.) - niedziała.

Odczytywanie *.XMLX w hexeditorze i szukanie najbardziej prawdopodobnych haseł - niedziała.

Z

@Khrone: http://aplocher.wordpress.com/2011/10/05/how-to-unprotect-a-password-protected-xlsx-file/