https://www.agenzianova.com/en/news/In-Ukraine%2C-a-group-of-Russian-hackers-reveals-the-data-of-more-than-1-drone-operators/

W google nie ma nic poza ruskimi, arabskimi i hinduskimi źródłami

#cybersecurity #security

Wszystko

Najnowsze

Archiwum

3

Cash trapping to jedna z metod oszustów, którzy zajmują się nielegalnym, fizycznym modyfikowaniem bankomatów. Każdy, kto wypłaca gotówkę jest więc na nią narażony. Cash trapping polega na przerobieniu szczeliny na banknoty, by te nie trafiały do ręki użytkownika, tylko do specjalnej skrytki.

z3

Zarządzanie tożsamością to bardzo ważny element działania każdej organizacji. Polega ono głównie na tym, że każdemu z użytkowników nadaje się określony dostęp do zasobów i nadzoruje go. Dzięki temu można nadać danemu użytkownikowi dostęp do niezbędnych dla niego danych.

z13

Przygotowaliśmy dla Was kolejne zestawienie ciekawych informacji i odnośników, wzbogacone o krótkie komentarze naszego zespołu. Zapraszamy do czytania i dzielenia się swoimi opiniami!

z0

Sztuczna inteligencja (AI) to dziedzina technologii, która zrewolucjonizowała sposób, w jaki funkcjonuje współczesny świ

z2

Niedawny atak na serwis Polskiej Agencji Prasowej, przeprowadzony przez hakerów powiązanych z Rosją, jest tylko jednym z wielu przykładów potwierdzających ten niepokojący trend. Eksperci zwracają na to uwagę od kilku miesięcy.

z0

Wybory do Parlamentu Europejskiego to ważne wydarzenie nie tylko dla obywateli, ale także dla ekspertów bezpieczeństwa internetowego. Według raportu Cloudflare, hakerzy przeprowadzali ataki DDoS na holenderskie partie polityczne, które reprezentują i promują strategie sprzeczne z ich interesami.

z14

Polskie służby przez lata miały Pegasusa. Afera wybuchła po ujawnieniu przypadków jego nadużywania oraz kontrowersji wokół samego zakupu. Odkrywamy karty i tłumaczymy, jak działa ta izraelska b--ń szpiegowska, jakie są jej możliwości, jak się chronić, po co służbom takie narzędzia i znacznie,

z

źródło: unnamed

Pobierz7

Petycja do podpisywania online ws. wprowadzenia programu edukacyjnego o cyberbezpieczeństwie na antenie Telewizji Polskiej.

z0

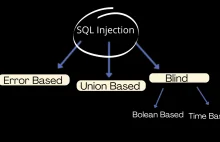

SQL Injection (SQLi) to jedna z najbardziej niebezpiecznych i powszechnych technik ataku na aplikacje webowe.

z9

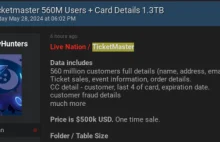

Santander i Ticketmaster (LiveNation) to firmy, które zostały zhackowane i straciły dane kilkudziesięciu milionów (!) klientów lub pracowników.

z8

Głośny atak hakerski na Polską Agencję Prasową (PAP) i wysłanie fałszywych informacji o mobilizacji obywateli mogą być zaledwie zapowiedzią szerszej akcji Rosji wymierzonej w naszą infrastrukturę.

z1

A massive trove of 361 million email addresses from credentials stolen by password

z6

JSON Wołoszański 2.0 pokazuje Wam świat tajemnych walk z cyberprzestępczością - od Troi przez dawny Grudziądz i Gdańsk do współczesności. W filmie występują: JSON (CodeTwo) Piotr Konieczny (Niebezpiecznik) Maciej Jan Broniarz (Decode9) Adam Haertle (Zuafana Trzecia Strona) Adam Lange (ten od butów)

zKomentarz usunięty przez autora

5

Co gdybym ci powiedział, że możemy zhakować czas, aby odzyskać ponad ponad 43 BTC z portfela programowego, który jest zablokowany od 2013 roku? W tym odcinku łączę siły z moim przyjacielem Bruno, aby odwrócić inżynierię generatora haseł RoboForm w celu wygenerowania zapomnianego hasła

zRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

Czy jak ktoś jest podpięty do mojego wifi to może podejrzeć co wpisuje w wyszukiwarke lub co leci w query stringu na stronach z SSLem ?

W ogóle jak moge sprawdzić rzeczywistą jakość szyfrowania połączenia takich stron z kłódką? Bo kłódke to sobie każdy chyba moze Letscryptem wygenerować?

@adk: a jak moge upewnić się czy własciciel strony używa prawdziwego, zaktualizowanego szyfrowania na każdej podstronie, a nie, ze np sobie wykupil za pare $ jakiś lewy ceryfikat