Hej, jeśli się użyło apki wykopowej na telefonie plus na prywatnym lapku weszło na wykop, a jest się leniwym, zapominalskim debilem podłączonym do WI-Fi firmowego podczas korzystania z Wykopu, to jakiś znudzony informatyk z działu IT będzie mógł znaleźć nazwę użytkownika wypoku?

Wszystko

Najnowsze

Archiwum

560

Można PODSŁUCHIWAĆ rozmowy w pomieszczaniach obserwując DRGANIA ŻARÓWEK

Naukowcy z Ben-Gurion University odkryli, że przy pomocy laptopa i sprzętu o wartości poniżej 1000$ (teleskop i sensor elektrooptyczny) można podsłuchiwać rozmowy z dowolnego pomieszczania na odległości nawet ponad 100 metrów obserwując mikrodrgania żarówek i zmiany ich światła...

z- 111

- #

- #

- #

- #

- #

- #

4

Hakujemy maszynę wirtulaną - błędy widoczności

Wykrywanie błędów widoczności we współbieżnych aplikacjach Java.

z- 1

- #

- #

- #

- #

- #

- #

Hej, jeśli się użyło apki wykopowej na telefonie plus na prywatnym lapku weszło na wykop, a jest się leniwym, zapominalskim debilem podłączonym do WI-Fi firmowego podczas korzystania z Wykopu, to jakiś znudzony informatyk z działu IT będzie mógł znaleźć nazwę użytkownika wypoku?

3

Honda wstrzymała produkcję, bo hakerzy chcieli od firmy pieniędzy.

Honda wstrzymała produkcję na kilku swoich liniach produkcyjnych, które na szczęście już miały powrócić do pełnej sprawności.

z- 0

- #

- #

- #

- #

- #

3

Zostać etycznym hakerem (bug bounty)

Siema! Chciałbym zostać bug bounty hunterem - zarabiać $$$ na etycznym hakowaniu firm i pokazać Wam jak wygląda droga do znalezienia pierwszego błędu w publicznym programie bug bounty. Jeśli interesuje Was temat hackowania to zapraszam do oglądania mojej serii, będzie w niej trochę technicznych...

z- 0

- #

- #

- #

- #

- #

- #

Po fakcie odpaliłem pełne skanowanie ESETem i Malwarebytes, oba nic nie wykryły. Co mogę jeszcze zrobić, by mieć pewność (na tyle, na ile to możliwe), że komputer jest czysty i nie zainstalowało się żadne g***o?

#niebezpiecznik #security #bezpieczenstwo #hacking

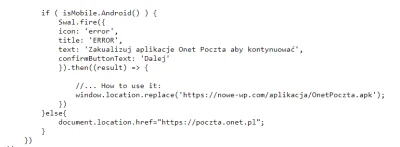

Te kampanie z regulaminami są nastawione na użytkowników odwiedzających stronę na androidach i tylko gdy wykryją odpowiedni system wciskają pobranie złośliwej apki (picrel).

Tutaj ta sama kampania trochę wcześniej: https://twitter.com/CERT_Polska/status/1244543915337941004

źródło: comment_1591734921rnY3dhuRtRnl0pUyLjMoZm.jpg

Pobierz34

Mr. Robot S04E03, włamujemy się do windwos7

W opisie filmu na youtubie link do tego w sumie starego tricku krok po kroku. Może komuś pomoże dobrać się do kompa na imieninach cioci, która zapomniała swojego hasła.

z- 9

- #

- #

- #

- #

- #

- #

https://www.wykop.pl/link/5545983/analiza-zdjec-satelitarnych-koronawirus-w-wuhan-mogl-byc-juz-jesienia-2019/

#security #bezpieczenstwo #niebezpiecznik #hacking #covid19 #koronawirus #chiny #analizadanych #osint

źródło: comment_1591697697kLA4rJtjJvkYuPW1rPBoMy.jpg

PobierzNo i jeszcze skąd biegunka? Jakoś nikt nie mówił dotychczas, że jednym z objawów koronawirusa jest biegunka.

Ten artykuł to taka fantazja

1

Hakujemy maszynę wirtualną - memory leak

Mimo Garbage Collectora w języku Java można bardzo szybko wywołać memory leak. Trochę o tym.

z- 0

- #

- #

- #

- #

- #

- #

- 2

Ma ktoś może inny, krótszy albo bardziej elegancki sposób na wyciągnięcie listy wykopujących/zakopujących

#!/bin/bash

declare -i wykop="$1"; ((wykop)) || exit 1;

wykopy=Upvoters- 2

- 2

Na ile api wykopu jest stabilne? nie wywala pustych odpowiedzi albo randomowych error'ów ?

Jest tak stabilne, jak stabilny jest wykop ;) Pomiędzy zapytaniami dawaj jakieś opóźnienia, inaczej któreś pod rząd potrafi odpowiedzieć 500'tką, albo czymś podobnym (przy kluczu własnej aplikacji).

Jaki jest limit zapytań ?

500 zapytań na godzinę (tak samo, to się tyczy kluczy z własnej aplikacji).

@BArtus:

Wytłumaczy mi ktoś sens rejestrowania kont na e-maila obcej osoby? Padłem ofiarą takiego osobnika, który rejestruje mnie w różnych portalach, oczywiście e-maili nie potwierdzam, logi logowania czyste, 2FA ustawione od zawsze, więc po co to robi jak raczej nie ma dostępu do e-maila?

Może też po prostu ktoś ma podobnego do Twojego maila, i

https://www.strikeout.nu/borussia-dortmund-vs-hertha-berlin-stream-1

da się jakoś wyciągnąć url streama i odpalić w vlc?

#hacking #cybersecurity #security #it

- 0

- 1

jak chcesz/lubisz studiować to spróbuj pogodzić to z pracą, ale przede wszystkich musisz wykazać się praktycznym doświadczeniem/umiejętnościami

ITsec ma kilka w miarę uznawanych certyfikacji (np. CEH, CISSP), więc też możesz je machnąć

- 0

1

Hacker Observer - Everything you need to know, in one place. Hacker news.

Aktualności ze świata bezpieczeństwa IT oraz środowisk hackerskich ;)

z- 0

- #

- #

- #

- #

- #

- #

Wczoraj wieczorem ktoś wszedł mi na konto i zmienił hasło... Jest jakaś możliwość, żeby odzyskać te konto?

Już nie ma tam tej domeny na tym temp-mailu, a na samej stronie cnetmail.net nie można uzyskać narazie żadnego maila.

Może jest jakiś inny sposób, żeby dostać się do tego maila. W końcu ten co mi zmienił hasło jakoś to

Nie zalozyles nie fejka na tymczasowy mailu, nie byłeś tak głupi, prawda? XD

9

Ta tapeta zabije Twojego smartphona.

Bardzo ciekawy błąd, który dla wielu telefonów oznacza przekształcenie się telefonu w niewiele wartą zepsutą cegłę. W filmie video wyjaśnienie czym ten błąd został spowodowany. Dla odważnych, link do tweeta z obrazkiem w załączniku

z- 5

- #

- #

- #

- #

- #

- #

Siema Mirki. Czy jest możliwe sterowanie i wrzucanie komuś filmików do rekomendowanych w YouTube zdalnie z innego komputera? Pewna osoba w moim otoczeniu jest przekonana, ze ktoś manipuluje jej lista rekomendowanych filmów (mimo, ze nie jest zalogowana na koncie Google) i podrzuca filmy, które w nią uderzają. Powiedzcie mi co o tym sądzicie i na ile takie działanie jest możliwe.

Ewentualnie ktoś kto ma ten sam adres IP(zarówno jak łączy się z tej samej sieci wifi, jak i może to być sąsiad który współdzieli(NAT) ten sam adres IP od operatora telko). Imo ta opcja jest mało prawdopodobna.

Jeśli chodzi o szerszy kontekst, np. reklam na innych stronach w internecie,