Wszystko

Najnowsze

Archiwum

4

Kryptografia, czy na pewno taka straszna? (cz. I)

Wszyscy chcemy być w stanie zapisywać sekrety w taki sposób, aby tylko wybrane przez nas osoby mogły je odczytać.

z- 0

- #

- #

- #

- #

- #

- #

24

Zhakował czas? Odzyskał 3 mln $ (w BTC) z portfela łamiąc generator haseł

Joe Grand odzyskał ponad 3 mln $ w Bitcoinach z portfela, który był zablokowany od 2013 r. przeprowadzając inżynierię wsteczną generatora haseł RoboForm, które - jak się okazało - na skutek błędu generowało niezbyt losowe hasła.

z- 2

- #

- #

- #

- #

- #

- #

19

Łamanie haseł w 2024 - 95% haseł z dostępnych wycieków złamane w 130dni z domu

W 2024 łamanie haseł przy użyciu brute force i słownika nawet na sprzęcie konsumenckim daje fantastyczne wyniki. Jeżeli myślisz, że Twoje hasło jest bezpieczne bo jest dłuższe niż 12 znaków - zastanów się jeszcze raz czy aby na pewno tak jest.

z- 7

- #

- #

- #

- #

- #

- #

34

Jak można śledzić ludzi przez Wi-Fi dzięki rozwiązaniom Apple?

Apple to firma szczycąca się prywatnością swoich rozwiązań. No tym razem znów nie wyszło Zobaczcie jak można śledzić ludzi i to nie tylko użytkowników sprzętu Apple dzięki rozwiązaniom, które są wbudowane w każdego iPhona na świecie. Od dawna, bo jak wam za chwile udowodnimy, ta metoda ...

z- 2

- #

- #

- #

3

Ransomware dla każdego!

Cześć! Dzisiaj postaram się wytłumaczyć ransomware dla osób nietechnicznych.

z- 4

- #

- #

- #

- #

- #

- #

edit

Resource hacker

- 18

Skazani jesteście na recovery i pobieranie instalatora z serwerów Apple, np Sonoma zajmuje ponad 13GB a serwery Apple ma ciulowo wolne, pobieranie trwa blisko 40 minut.

Mechanizm ten ma każdy Macbook

- 5

SoftAtHome SG10_sip-pl-7.0.26.17

#funbox #orange #router #siecikomputerowe #hacking #linux #bezpieczenstwo

źródło: funbox

Pobierz- 0

źródło: image

Pobierz- 2

520

Podszycie się pod dowolny numer telefoniczny. To nadal jest możliwe

Od razu pierwsza rada jeśli na telefonie wyświetla Ci się znany numer lub nawet wpis z książki kontaktów to jeszcze nie oznacza, że dzwoni właśnie ta osoba. Żeby całość przeprowadzić nie potrzebne jest żadne hackowanie telefonu

z- 127

- #

- #

- #

3

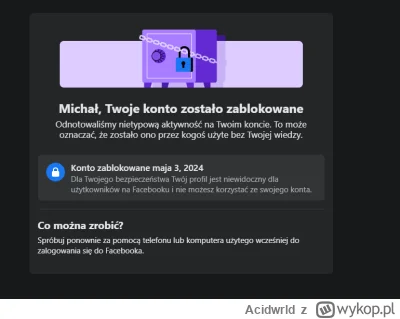

Jak hakerzy ze wschodu przed wyborami ekrany w centrum handlowym zhakowali

Nasi wschodni sąsiedzi od dawna próbują wywierać wpływ na polską politykę za pomocą kampanii dezinformacyjnych. Znamy zhakowane konta w mediach społecznościowych czy skrzynki pocztowe polityków, ale zhakowane ekrany w centrum handlowym to coś nowego.

z- 1

- #

- #

- #

- #

- 0

https://mirror.1tbps.org/phreaking.eu.org/faqs.html

Człowiek poczytał by coś inspirującego i rozkminiam co się stało z takimi treściami jak faq z lat '90. Mamy przecież teraz te wszystkie .oniony i inne głębokie sieci ale tak jak by treści mniej? Może są tylko się to skomercjalizowało?

- 1

- 0

Ręce do góry! Ja za ten serwis płacę! Chce muzyki, a nie timeout!

Przestańcie!

Nalegam na zakończenie ataku, albo was zaatakuje ab'em!

źródło: Screenshot 2024-04-23 at 17.24.50

Pobierz- 0

Ale czegoś takiego jeszcze nie widziałem, PG bardzo dba o antyspam, więc co się tym razem

- 1

Ewentualnie coś w podobnym klimacie?

@Horvath: ctflearn teraz z prostszych mi przychodzi do glowy oraz overthewire

2

Czym jest Vulnerability Management?

Czym jest Vulnerability Management?

z- 1

- #

- #

- #

- #

- #

- #

Jest to projekt BezpieczeństwoXD

Strona -> Blog

YouTube ->Kanał

@BezpieczenstwoXD: W sensie paru gości z firmy sprzedającej usługi związane z cyberbezpieczeństwem pisze artykuły do bloga na stronie, gdzie oferujecie swoje odpłatne usługi?

To ma być ten brak "papki marketingowej"?