Wszystko

Najnowsze

Archiwum

- 23

4

Ransomware Cyborg: Windows Update w pliku JPG? Niektórzy dali się oszukać

Wyobraź sobie, że właśnie otwierasz e-maila, którego nadawca podaje się za przedstawiciela Microsoftu i twierdzi, że ma specjalnie dla ciebie krytyczną aktualizację do wgrania. Mało prawdopodobne, prawda? A trzeba nadmienić, że ową aktualizacją ma być plik JPG. Ktoś powie, że to kompletny absurd...

z- 3

- #

- #

- #

- #

- #

- #

- 50

Adam Lange pracuje jako VP Head of Cyber Threat Hunting w Standard Chartered Bank.

W wywiadzie opowiada na czym polega threat hunting i co jest najtrudniejsze w tej pracy.

Posłuchasz o metodach działania przestępców oraz dlaczego pakiet Office tak często używany jest do ataków na firmy.

Adam tłumaczy co to jest phishing i gdzie możemy zgłosić złośliwą witrynę.

Rozmawiamy także o wpływie PSD2

- 1

- 1

- 7

#sekurak #hacking

https://niebezpiecznik.pl/post/pzu-rozdaje-bony-o-biedronki-za-ujawnione-e-maile-klientow/

PS. Studenci SGGW zazdroszczą ;)

#security #bezpieczenstwo #niebezpiecznik #hacking #pzu #daneosobowe #wyciek #rodo #biedronka

źródło: comment_rJvqaiqpSo6Id9h5dI9fmVnWlBIt3qm8.jpg

Pobierz- 4

- 0

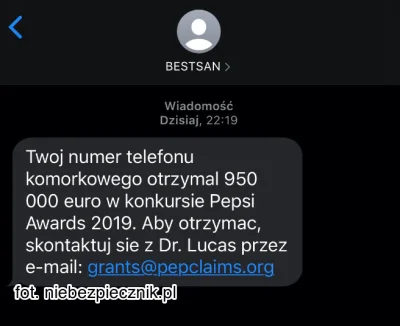

Ostrzeżcie znajomych i uczulcie swoje działy IT! Pls RT!

#security #bezpieczenstwo #niebezpiecznik #hacking

źródło: comment_YAAYsy2SmF27zttDEHiLt6jrH8IYsVxe.jpg

Pobierz- 0

- 0

13

Hackerzy mogą użyć twojego WiFi do śledzenia cię w twoim własnym domu

Atakujący są w stanie zamienić twojego asystenta głosowego, kamery systemu bezpieczeństwa lub inne inteligentne urządzenie używające gęstej sieci sygnałów WiFi w de facto czujniki ruchu, które ustalą twoje miejsce pobytu wewnątrz budynku. To wynik badania zrobionego przez University of Chicago.

z- 8

- #

- #

- #

- #

- #

- #

https://niebezpiecznik.pl/post/trojmiasto-wpadajcie-na-nasz-wyklad-w-srode/

Dajcie znać znajomym z Gdańska, Gdyni i okolic! Dzięki!

#security #bezpieczenstwo #niebezpiecznik #hacking

źródło: comment_riUdhX2Heyb3GZzDz79Ls0k2cOeSLAnr.jpg

PobierzKomentarz usunięty przez autora

- 2

Ostrzeżcie mniej technicznych znajomych!

#security #bezpieczenstwo #niebezpiecznik #hacking

źródło: comment_CbYLbpenYH0Cpb4Fr8rZZc7nxRjNp3iO.jpg

Pobierzhttps://niebezpiecznik.pl/post/kradziez-laptopa-sggw-dane-studentow/

PS. Studenci szykują pozew

#security #bezpieczenstwo #niebezpiecznik #hacking #sggw #giodo #daneosobowe #wycieki #studbaza

źródło: comment_WtUvmnkaRIEndl4T2tkqa9kMuEWrVOzS.jpg

Pobierz- 3

- 1

https://sekurak.pl/latajcie-szybko-whatsappa-krytyczna-podatnosc-potencjalnie-umozliwiajaca-instalacje-spyware-filmem-mp4/

#sekurak #whatsapp #hacking #spyware #bezpieczenstwo

źródło: comment_84Buw101Ae8A6ngMRHXeKzm2dDrnWU72.jpg

Pobierz4

Jak działają carderzy: antyfingerprinting – narzędzia

Dzisiaj ponownie witamy w świecie osób płacących za swoje zakupy cudzymi kartami kredytowymi. Poziom zabezpieczeń sprzedawców wymusił powstanie specjalistycznych narzędzi dla złodziei, o których opowie Marcin Mostek.

z- 0

- #

- #

- #

- #

- #

- #

Hej mireczki nakierujcie mnie czego szukam. Pamiętam jak miałem kilkanaście lat w latach 90 i była dostępna kablówka bez dekodera (chyba?) pamiętam, że można było kraść sygnał takiej kablówki tylko trzeba było mieć takie "coś". Szukam nazwy tego czegoś. To było takie okrągłe coś, plastikowe a moze szklane i to się gdzieś podłączalo i sygnał się "odkodowywal"

- 1

"do jego odkodowania wymagany był specjalny dekoder z charakterystyczną kartą w kształcie klucza" za wiki.

- 1

Skąd pomysł na coś takiego? Wziął się z połączenia 2 rzeczy:

- doświadczenia, że zwykle pomimo dużych starań firm i programistów, żeby tworzyć bezpieczne aplikacje, najsłabszym ogniwem okazują się sami użytkownicy i ich brak wiedzy o bezpieczeństwie

- pomysłu, że chciałbym opracować coś prostego i mało angażującego, żeby nie zniechęcało ludzi. Dlatego skorzystałem z formy kalendarza adwentowego - zbioru codziennych małych

źródło: comment_p8yzoYlFZnIB6sdkcBbnbsWkvUXSZdKQ.jpg

Pobierz- 2

Choć szczerze powiedziawszy jeszcze nie mam pomysłu jak mógłbym na tym zarobić

@suvroc: webinar na którym zapowiesz uruchomienie Szkoły Bezpieczeństwa z 15 tygodniowym programem o wartości 6449 zł, dostępnym tylko ten jeden raz, przez tydzień, w promocyjnej cenie 499 zł za edycję VIP z opieką mentora. Po tym tygodniu sprzedaż zostanie zamknięta i powróci za kilka miesięcy, ale już z wyższą ceną ;)

- 0

A tak poważnie, może niższa cena, tak żeby zachęcić Januszy informatyki? Robisz raz, sprzedajesz kilka, kilkanaście razy. Tylko musisz się pobawić w promocję, pokazać ludziom zagrożenia, pokazać ile mogą stracić na swojej niewiedzy i pokazać im że za stosunkowo niewielką cenę mogą się

⚠️Liczba miejsc ograniczona, więc kto pierwszy, ten lepszy. ⚠️

Wejściówki i opis: https://niebezpiecznik.pl/post/wyklad-jak-nie-dac-sie-zhackowac/

Przekażcie każdemu, kogo chcecie zabezpieczyć :)

#security #bezpieczenstwo #niebezpiecznik #hacking #poznan #edukacja #cyberbezpieczenstwo #cybersecurity

źródło: comment_lSA8YFavOzSQDzZNhPmRbZh7H40RdnOh.jpg

Pobierz- 0

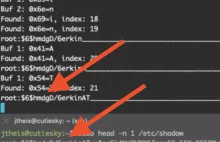

Hej, czy ma ktoś z as możliwość odkodowania hasła z Linuxa ?

Niżej umieszczam zawartość pliku shadowi passwd

- 3

https://sekurak.pl/uczniowie-marsz-do-etycznego-hackowania-miasta-bydgoszcz-za-takie-dzialania-daje/

#sekurak #bydgoszcz #hacking #szkola

![sekurak - Uczniowie, marsz do [etycznego] hackowania miasta! Bydgoszcz za takie dział...](https://wykop.pl/cdn/c3201142/comment_a4kbjjPTfBz65jAjjvjxaxDYcM9ybq2e,w400.jpg)

źródło: comment_a4kbjjPTfBz65jAjjvjxaxDYcM9ybq2e.jpg

Pobierz- 1

Poza tym tutaj raczej chodzi o promocje tematów związanych z bezpieczeństwem wśród młodzieży. Jakby zależałoby im na systemie to zrobili prywatne / otwarte bug bounty, albo zamówili poważny pentest.

18

Zombieload 2.0 - nowa seria podatności w procesorach Intela. Producent...

O Zombieload pisaliśmy niedawno. W skrócie, atakujący będąc na serwerze, jest w stanie w sposób nieuprawniony wyciągać dane z procesora. Pomyślny teraz o maszynach wirtualnych czy nawet pojedynczym systemie operacyjnym (+ np. możliwości odczytania danych należących do innego użytkownika –...

z- 4

- #

- #

- #

- #

- #

- #