#veracrypt #backup #bezpieczenstwo #szyfrowanie

Wszystko

Najnowsze

Archiwum

1

Zaszyfrowany dysk sieciowy w Linuksie

Wykorzystanie Linuksowych mechanizmów do tworzenia zdalnego, szyfrowanego systemu plików

z- 1

- #

- #

- #

- #

- #

- #

- 0

#veracrypt #backup #bezpieczenstwo #szyfrowanie

#szyfrowanie #windows #komputery

- 0

- 0

- 0

- 0

- 0

- 1

- 0

#komputery #szyfrowanie

Komentarz usunięty przez autora

- 0

W sklepie play jest sporo appek do KeePass i nie wiem która wybrać ( ͡° ʖ̯ ͡°)

#android #keepass #security #pytanie #pytaniedoeksperta #szyfrowanie

ja całego KP mam w wersji standalone na dysku google, razem z bazą - wtedy wiem że odpalę go wszędzie bez problemów z installerem

556

UE jest gotowa wypowiedzieć wojnę szyfrowaniu "end-to-end"

Chodzi o notatkę Komisji Europejskiej. Notatka przedstawia w skrócie cel Komisji, jakim jest „stymulowanie dyskusji” między państwami członkowskimi UE „na temat problemów związanych z szyfrowaniem typu end-to-end” w celu zwalczania wykorzystywania dzieci i innych zorganizowanych siatek przestępczych

z- 111

- #

- #

- #

- #

- #

- #

4

Kolejny postęp w komunikacji kwantowej za pomocą chińskiego satelity

Chiny zademonstrowały kolejny postęp w rozwoju bezpiecznej komunikacji przy użyciu techniki kwantowej dystrybucji klucza. Za pomocą działającego od 2016 roku satelity Micius udało się dokonać dystrybucji klucza kwantowego między stacjami naziemnymi oddalonymi od siebie o ponad 1100 km....

z- 4

- #

- #

- #

- 1

https://sekurak.pl/thunderbird-zaczal-domyslnie-wspierac-obsluge-szyfrowania-end2end-ochrona-przed-inwigilacja-rzadowa/

#sekurak #szyfrowanie #poczta #bezpieczenstwo #thunderbird

źródło: comment_1599475997qi6WARjcF7drpYuFSjP4Sd.jpg

Pobierz- 15

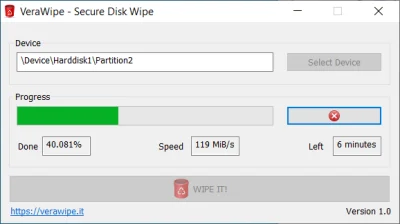

Zalety:

- Bezpieczne czyszczenie dysków i partycji wszystkich typów (HD, SSD, Flash, karta SD)

- Zawartość dysku jest nadpisywana przy użyciu losowych danych generowanych przez dobrze znany mechanizm szyfrowania VeraCrypt

POBIERANIE

źródło: comment_1598478516QfaF8tTzBjLvj8Oy8nfm04.jpg

Pobierz- 3

- 2

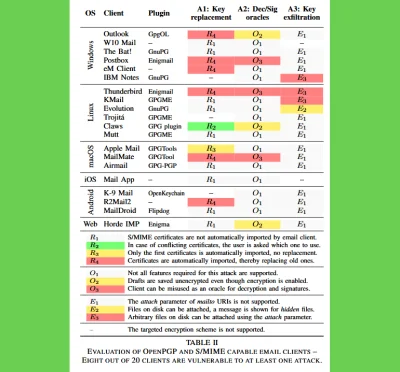

https://efail.de/

https://www.wired.co.uk/article/efail-pgp-vulnerability-outlook-thunderbird-smime

We're calling it: PGP [gpg] is dead

Some

źródło: comment_1597865614uT57LJfEb32pPZoFFdhuTS.jpg

Pobierz- 0

Inna sprawa, że stanowi to wektor wycieku danych, bo niby pliki na kompie masz zaszyfrowane, ale na onedrive już są zwykłe wersje.

375

Nowa wersja oprogramowania do szyfrowania dysków - VeraCrypt 1.24-Update7

VeraCrypt to darmowe oprogramowanie do szyfrowania dysków twardych. VeraCrypt bazuje na popularnym programie szyfrującym TrueCrypt i posiada zaawansowany mechanizm szyfrujący.

z- 178

- #

- #

- #

- #

- #

- #

- 2

Lista zmian:

1. Naprawiono interfejs użytkownika do blokowania TRIM w szyfrowaniu systemu, który nie działa w trybie rozruchu MBR.

2. Nie próbuj używać poprawki dla CVE-2019-19501, jeśli powłoka systemu Windows została zmodyfikowana lub nie jest uruchomiona, ponieważ nie ma niezawodnego sposobu na naprawienie tego w takiej niestandardowej konfiguracji.

3. Program ładujący MBR: napraw nieprawidłowy rozmiar skompresowanych danych przekazywany do dekompresora w sektorze rozruchowym.

- 0

https://www.veracrypt.fr/code/VeraCrypt/commit/?id=fb505b71f5ee9533831560a4a8d8ebe4257e4a3c

#bezpieczenstwo #bezpieczenstwowsieci #prywatnosc #prywatnoscwsieci

Co lepsze???

- VeraCrypt 77.4% (24)

- BitLocker 22.6% (7)

- 2

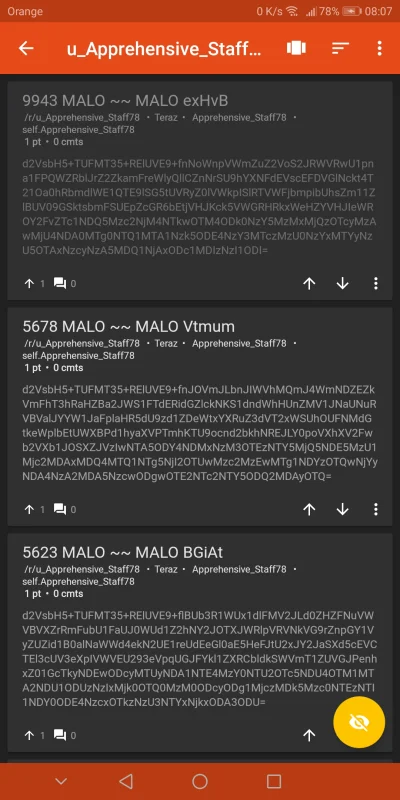

Czym zdekodowac ten link? Pomoze ktos?

#informatyka #pytanie #szyfrowanie