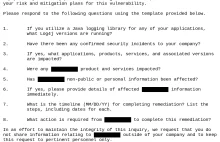

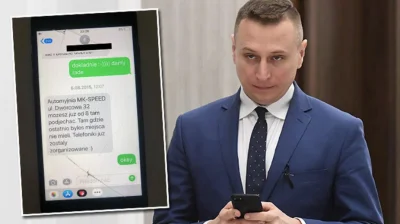

https://sekurak.pl/intensywna-kampania-podszywajaca-sie-pod-blik-a-wykorzystuja-spoofing-smsow-i-kradna-dostepy-do-kont-bankowych/

#sekurak #bezpieczenstwo #banki #oszukujo #blik

Wszystko

Najnowsze

Archiwum

11

Krótka historia, pokazująca, że każdy może spokojnie „pobawić się” w bezpieczeństwo IoT, osiągając satysfakcjonujące wyniki w krótkim czasie. We wpisie również linki do narzędzi przydatnych w tego typu badaniach.

z2228

Piszesz popularne oprogramowanie OpenSource. A tu nagle e-mail od giga korporacji, która akurat tego toola wykorzystuje. "Chcemy żebyś odpowiedział w 24h". Czy używałeś log4j? Czy miałeś incydenty bezpieczeństwa? Dostali całkiem dyplomatyczną odpowiedź: podpiszcie umowę wsparcia, to pogadamy.

z2

Okazuje się, że ponad 400 aplikacji dostępnych na system Android okradło aż 100 mln użytkowników na całym świecie!

z

źródło: comment_1643484430Qj9Y7uAyqFfP865d9HQTkr.jpg

Pobierz

źródło: comment_1643224965bn7dsalZEBBHEEQDYi8H2f.jpg

Pobierz

źródło: comment_1643048215GMnf0C2K4T9DbPP7DBlOUN.jpg

Pobierz12

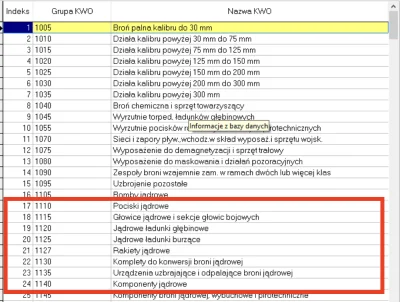

9 stycznia wyciekły dane z polskiego wojska, zrobiła się afera, pojawiły się memy, a potem wszyscy „odpowiedzialni za” uspokajali, że jednak nic się nie stało. Przyjrzyjmy się zatem temu, co zawierał "System Informatyczny Jednolitego Indeksu Materiałowego”

z

źródło: comment_1642243290H6zjqKCdIpgiwxgwilWk97.jpg

Pobierz

źródło: comment_16421817828A9dueWDB1Iu3U6QEt8oBN.jpg

Pobierz22

FBI donosi o wzmożonej aktywności grupy FIN7. Swego czasu wysyłała ona (i nadal wysyła) „karty prezentowe”. Co można za to (rzekomo) kupić? Tego dowiesz się podłączając do komputera załączonego pendrive'a. Z tym, że załączenie go skutkuje pobraniem malware. Jak? Więcej w linku.

z

źródło: comment_1641383968q4oduVOwUs5EbsqsKe9Y19.jpg

Pobierz

źródło: comment_1640281654KDHzWHwtuYkvvoxoBe2x1v.jpg

Pobierz

źródło: comment_1639220795iEIyeszCeXf9eOwXpy75V2.jpg

Pobierz

źródło: comment_1639151906RcVxbUUk7l8p9pIkK9d6my.jpg

PobierzRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

"Chcemy żebyś odpowiedział w 24h". Czy używałeś log4j? Czy miałeś incydenty bezpieczeństwa? Jakie ew. dane zostały wykradzione?

Dostali całkiem dyplomatyczną odpowiedź: podpiszcie umowę wsparcia, to pogadamy

https://sekurak.pl/giga-korporacja-bierze-na-spytki-tworce-curla-bo-z-niego-korzysta-p-odpowiedz-nam-w-24h/

źródło: comment_1643625258bZP7D32FdMmTBu2KRTdSBX.jpg

Pobierz