https://randomseed.pl/pod/randompress/019/

#itsecurity #clojure #security #securitycasestudy #podcast #podcasty #wiadomosci #randompress #randomseed

Wszystko

Najnowsze

Archiwum

11

Ciekawe akcja. Przeszukania odbyły się tez w Polsce.

z3

Może ktoś jeszcze pamięta rosyjski cyber-atak na Ukrainę sprzed paru lat? (nastąpił wtedy godzinny blackout) Najnowsze doniesienia wskazują na to, że był to tylko wypadek przy pracy. Cała operacja miała na celu wielomiesięczne wyłącznie prądu.

z10

Mowa o niemieckim produkcie FinSpy W dużej mierze FinSpy realizuje funkcje podobne do systemu Pegasus.

z

źródło: comment_XjXPI9CoYMMxx7eb9XKHUciOgEZx3RtY.jpg

PobierzKomentarz usunięty przez autora

10

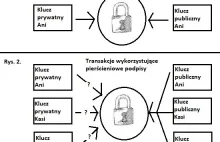

Czy FBI jest w stanie namierzyć transakcje wykonywane za pomocą kryptowaluty monero? Jak działają mechanizmy prywatności, które wykorzystuje?

z4

Ataki szablonowe w JavaScripcie; firewall nftables systemu Linux; druga część podręcznika systemu kontroli wersji Git; telewizory Samsunga i antywirusowa porada; dwuskładnikowe uwierzytelnianie Google'a dla urządzeń iOS i Android; reakcja serwisu ProtonMail na marketing Gmaila.

z8

Jak donosi The New York Times, amerykańska United States Cyber Command przeprowadziła ostatnio kilka ataków na infrastrukturę elektryczną w Rosji. "Cybernajazdy" miał być swego rodzaju ostrzeżeniem dla Kremla pokazując, iż USA zamierza nieco agresywniej poczynać sobie w zakresie ataków za...

zNetflix has identified several TCP networking vulnerabilities in FreeBSD and Linux kernels.

The vulnerabilities specifically relate to the minimum segment size (MSS) and TCP Selective Acknowledgement (SACK) capabilities. The most serious, dubbed “SACK Panic,” allows a remotely-triggered kernel panic on recent Linux kernels.

Prawdziwym koszmarem dla szerszej niż do tej pory grupy testerów stała się obsługa sieci. Protokół TCP/IP był pisany od nowa i konfiguracja sieci była bardzo utrudniona. Nie działało m.in. stałe przypisywanie IP do karty sieciowej.

1

Kto pierwszy, ten lepszy!

z621

Telegram nieustannie odpiera ataki Chińskiego rządu i staje w obronie prywatności swoich użytkowników.

z3

Ataki RIDL i Fallout wymierzone w nowe procesory; eyeDisk i podsłuchiwanie haseł; CockroachDB kontra wielkie korporacje; Facebook pozwany w Polsce; chińska armia rezygnuje z Windows i uniksów; nowy sposób Apple'a na odnajdywanie zagubionych urządzeń + wspomnienia z konferencji CONFidence

z

źródło: comment_ASu0fj7DLKdjl160NrRUHDvjRQCdKJxo.jpg

PobierzRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

sry za słowa kluczowe ale może ktoś nie wie jako że relatywnie dawno wyszedł, a przypomniał mi o nim znajomy - jest deszyfrator do WSZYSTKICH wersji gandcraba

ogólnie ciekawa historia, autorzy po prostu zarobili ile chcieli i wrzucili klucze publicznie - wcześniej strasząc ofiary bezpowrotną utratą i każąc "klientom" spieniężyć wszystkie swoje instancje (blackhat często zarabia na usługach typu ddos, sprzedaje "pakery" powodujące że AV nie wykrywa

źródło: comment_tRL53QI9kzFMNjP5DhGpZSCsC1vUlgsq.jpg

Pobierz