Wszystko

Najnowsze

Archiwum

33

Wirus zaatakował fabryki, które produkują procesory do nowych iPhoneów

Wiele nowych produktów technologicznych, których premiera przewidziana jest na jesień tego roku, może zostać opóźnionych lub pojawią się problemy z ich dostępnością. Jeden z największych producentów układów scalonych, TSMC, ogłosił, że część fabryk zostało zaatakowanych przez wirusa.

z- 7

- #

- #

- #

- #

- 2

Mam taki pomysł aby zrobić to na protokole mactelnet, więc mogłoby to zajebiaszczo maskować ruch sieciowy po #ssh, przez które jest tunelowany #cjdns ( ͡° ͜ʖ ͡°)ノ⌐■-■

#infoanarchizm #siecikomputerowe #pytaniedoeksperta #meshnet #nowylepszyinternet

- 2

- 1

12

Filozofia Mr. Robot (#1) Elliot - dzielny i prawdziwy

Jeżeli masz ochotę zobaczyć więcej naszych filmów, podcastów i artykułów w coraz lepszej jakości, to zachęcamy do pozostawienia subskrypcji. Można także wesprzeć nasze działania w sieci drobną kwotą za pośrednictwem profilu Patronite lub donacji. Zachęcamy do odwiedzenia prowadzonych przez nas...

z- 1

- #

- #

- #

- 8

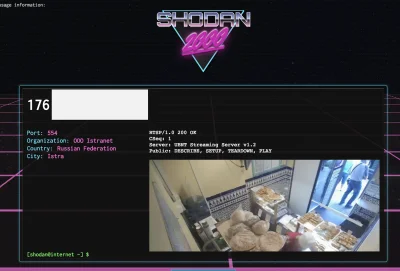

https://sekurak.pl/niezabezpieczone-urzadzenia-przemyslowe-routery-wifi-kamery-film-od-shodana/

#sekurak #bezpieczenstwo #shodan #hacking

źródło: comment_gTQSzh2YPgUfLZWEBIfQU2HMfhAjLVtu.jpg

Pobierz3

Alfa-serwis przeprasza klientów za zainfekowanie poczty wirusem

Część z naszych czytelników otrzymała wiadomości ze złośliwymi załącznikami z kont pocztowych w domenie alfa-serwis.com.pl, należącej do firmy z Częstochowy. Wielu z czytelników postanowiło zadzwonić na numer firmy Alfa Serwis. Chyba telefonów było sporo, bo firma odpowiada ciekawym nagraniem ...

z- 0

- #

- #

- #

- #

- #

- #

8

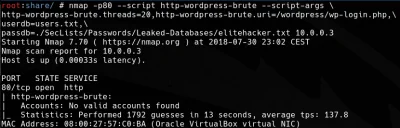

Łamanie haseł z pomocą nmap NSE

Czym są skrypty NSE Nmapa większość Czytelników Sekuraka pewnie już wie. Temat był poruszany wielokrotnie m.in. w artykułach: Nmap NSE – kilka przykładów, Tworzymy własne skrypty NSE dla Nmapa i Nmap i 12 przydatnych skryptów NSE.

z- 0

- #

- #

- #

- #

- #

- #

3

Nowe zagrożenie dla klientów mBanku

Klienci mBanku po raz kolejny stali się celem ataku hakerskiego. Przestępcy sprytnie powołują się na RODO i skłaniają swoje ofiary do rzekomo wymaganej aktualizacji oprogramowania. To zaś kończy się, jak zwykle w takich przypadkach, zainfekowaniem komputera.

z- 0

- #

- #

- #

- #

- #

- #

- 14

https://sekurak.pl/lamanie-hasel-z-pomoca-nmap-nse/

#sekurak #bezpieczenstwo #hacking

źródło: comment_YOskWvfKHx6KKdShBpwsBGodxg1mNAhb.jpg

Pobierz- 3

41

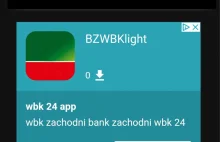

Uwaga na fałszywą aplikację mobilną BZWBK w oficjalnym sklepie Google...

Jak wczoraj poinformował nas jeden z Czytelników, w oficjalnym sklepie Google Play pojawiła się fałszywa aplikacja mobilna banku BZ WBK.

z- 5

- #

- #

- #

- #

- #

- #

- 1581

https://niebezpiecznik.pl/post/uwaga-na-falszywa-aplikacje-mobilna-bzwbk-w-oficjalnym-sklepie-google-play/

Dziękujemy Mirkowi, który podesłał nam info.

#banki #bzwbk #malware #hacking

- 634

może (s)próbować zablokować w AdSense tą reklamę.

@niebezpiecznik-pl: Dzięki za czujność, już zgłaszamy!

- 560

źródło: comment_5xWUhx4i3kfmuDgqhZQVjaKZ0a8yfIhj.jpg

Pobierzhttps://niebezpiecznik.pl/post/sprytna-kampania-wycelowana-w-polakow-i-podszywajaca-sie-pod-potwierdzenie-przelewu-z-mbanku/

#security #banki #niebezpiecznik #mbank #bezpieczenstwo #hacking #bankowosc #finanse

- 0

6

O ofiarach oszustów, które dodatkowo nieświadomie zagrały w ich reklamach

Nieautoryzowane użycie kamery internetowej wbudowanej w laptopa najczęściej kojarzy się nam z nagrywaniem filmów, na których ofiary nie są kompletnie ubrane. A co powiecie na nieautoryzowane występy w reklamach usług włamywaczy ? Zaklejać ka...

z- 0

- #

- #

- #

- #

- #

- #

System ma już ponad dekadę, wiele się zmieniło, lecz nadal następujących funkcji nie potrafią osły zaimplementować:

1. Możliwość dodania własnego serwera DNS.

2. Mijają lata, mają pieprzonego Linuxa pod nosem, lecz dalej barany nie potrafią zaimplementować czegoś tak bananowego jak klient ssh z możliwością tunelowania portów sieciowych XD

3. Po jaką k@rwę tak bardzo muszą nam

Klient SSH jest jak najbardziej, nie wiem jednak, czy tuneluje, dostępny przez terminal, jak sobie zainstalujesz.

Jak masz roota, to możesz usunąć wszystkie aplikacje.

Klient FTP też jest przez terminal.

Dodatkowo można ściągnąć aplikacje, które działają jak serwery SSH, FTP, HTML czy co tam chcesz i ściągać dane z komórki na komputer przez internet. Możesz nawet uruchomić maszynę wirtualną z normalnym

- 1

Librem 15

Boot: ?

CPU: Intel Core i7-6500U 3.1 GHz

GPU: Intel HD Graphic 520

Ja wczoraj zamówiłem z Allegro T400 za ~450zł. Parametry nie są powalające ale myślę,

- 3

a czy naprawdę potrzebujesz aż tak wydajnego laptopa?

@drakkar: Proszę cie, toż tam niskonapięciowy procek siedzi a one są strasznie gówniane.

2

Ataki DDoS w ostatnim kwartale dotkliwe dla kryptowalut i esportu

Kaspersky Lab opublikował nowy raport dotyczący ataków DDoS obejmujący drugi kwartał 2018 r. Na przestrzeni ostatnich trzech miesięcy eksperci z firmy zaobserwowali wykorzystywanie przez cyberprzestępców starych luk w zabezpieczeniach, jak również kamer i drukarek w celu przeprowadzania...

z- 0

- #

- #

- #

- #

2

Badanie potwierdza: Ryzyko naruszenia bezpieczeństwa urządzeń IoT jest...

Wyniki najnowszego badania pokazują, że w przypadku ataku na urządzenia Internetu Rzeczy przedsiębiorstwa najbardziej obawiają się utraty zaufania klientów, przy czym nadal są nieprzygotowane na tego typu ataki.

z- 0

- #

- #

- #

- #

- #

- #

2

Hacker - jak się bronić? Podstawy bezpieczeństwa.

Hacker vs Ty - Obroń się przed hackerem! - W tym wpisie opisuję podstawy bezpieczeństwa, by móc uchronić się przed hackerem, ale również, by ułatwić sobie pracę.

z- 2

- #

- #

- #

- #

- #

- 1

#komputery #laptopy #bezpieczenstwo #security #prywatnosc #inwigilacja #hacking

- 6