Wszystko

Najnowsze

Archiwum

10

Cyberbezpieczeństwo po januszowemu

Taka trochę pasta wyjdzie ale polecam unikać moich doświadczeń. Znalazłem w czerwcu ogłoszenie o pracę wystawione przez operatora usług kluczowych. Małe powiatowe miasteczko oddalone ok 40 km od mojego miejsca zamieszkania. Ogłoszenie było z kwietnia ale postanowiłem napisać, przesłałem cv wraz z...

z- 4

- #

- #

- #

- #

- #

- #

- 31

- 1

- 26

Scenariusz ataku jest następujący: strona z sensacyjnym fake newsem (porwanie dziecka, wypadek samochodowy) podszywa się pod popularny portal informacyjny - w tym wypadku FAKT24.pl pod domenami fakty24-porwanie[.]pl oraz nataliaporwana[.]biz.

Na samym końcu strony znajduje się nagranie z kamery, które do odtworzenia wymaga weryfikacji

źródło: comment_4ecMITyHTZLL0I8h4ztkLEG6RAw5moQj.jpg

Pobierz- 11

Mam pytanko odnośnie kariery w cybersecurity. Jak wygląda rozwój oraz ścieżka osoby chcącej zostać pentesterem itp? Czy możecie polecić jakieś fora/arty/tutoriale/kursy z których można się czegoś dowiedzieć na ten temat? W chwili obecnej znalazłem Null Byte'a i wonderhowto.

#cybersecurity #it #programowanie #itsecurity #cyberbezpieczenstwo

Wiedza na poziomie CCNA R&S, umiejętność prawcy w wierszu poleceń Linux i Windows i znajomość dowolnego języka programowania to według mnie podstawa, bo bez tego ciężko będzie zrozumieć cokolwiek z literatury dotyczącej stricte cyberbezpieczeństwa.

A jak chcesz się zabrać za to profesjonalnie, to po prostu przerabiaj po kolei zagadnienia stąd:

https://syllabuskrk.agh.edu.pl/2019-2020/pl/magnesite/study_plans/stacjonarne-cyberbezpieczenstwo--2

- 4

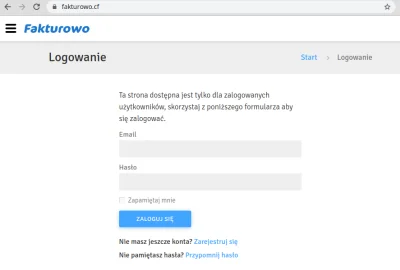

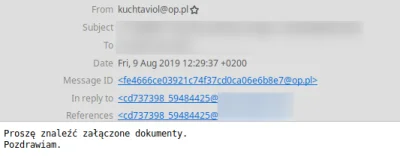

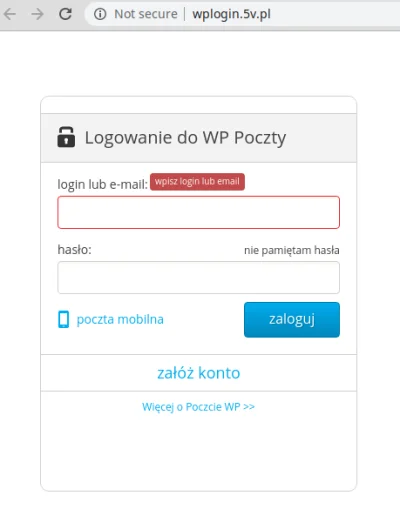

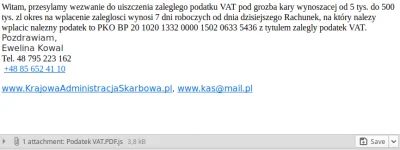

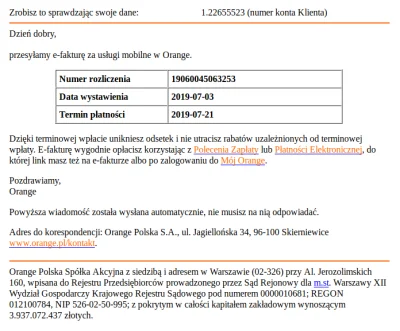

Cybeprzestępcy po pozyskaniu danych dostępowych mogą modyfikować hasło i numer konta, który jest wysyłany na fakturach do klientów. Jeżeli natkniecie się na coś takiego w sieci to wołajcie nas lub zgłaszajcie na https://incydent.cert.pl ( ͡° ͜ʖ ͡°)

#polska #cert

źródło: comment_KcSbexGlM8b5bBzyRsLqX3HJzF13Q0Ap.jpg

Pobierz- 11

Więcej informacji o tej rodzinie

źródło: comment_MEV7C6qjjTVh2k3qLjXVGaeI95Q7mRBt.jpg

Pobierz1. Samba + zdalnie VPN synology?

2. WebDAV przez DDNS?

3. Lokalnie samba, zdalnie inne rozwiązanie?

Póki co, najbardziej jestem za stosowaniem Samba + zdalnie VPN. Macie może jakieś zdanie w ogóle na temat bezpieczeństwa VPN od synology i DDNS od synology?

#

- 0

W smartfonach przechowujemy najważniejsze informacje, jak w sejfie. Sejf jest wyposażony w zaawansowane zabezpieczenia, a Twój smartfon? https://www.orange.pl/poradnik/twoj-internet/bezpieczny-internet-na-smartfonie-6-podstawowych-zasad/ #orangeteam #bezpieczenstwo #cybersecurity #internet

- 12

Przestępcy usiłują pozyskać Wasze dane logowania do kont, aby potem wyłudzać kody BLIK lub wystawiać ogłoszenia na marketplace, prowadzące do fałszywych paneli DotPay. Jeżeli natkniecie się na coś takiego w sieci, koniecznie dajcie nam znać pod adresem

źródło: comment_6kh5DOg92XdIHMiTvPrhfeFNjuKlHfsz.jpg

Pobierz- 4

#niebezpiecznik #security #cybersecurity #cyberbezpieczenstwo

źródło: comment_46W9ykCnae6ZLDl9q0LKZWdNUHlFOsVb.jpg

Pobierz- 1

- 3

SHA256 #danabot: a94d45ce10fcda63c7ac25c5c0f0471e2986be0ea710d68af367726b0b83eacf

Konfiguracja statyczna #danabot z naszej bazy

źródło: comment_qk4eZDo2Brd6qaxXTyPhJOsaaAKeIL74.jpg

Pobierz#niebezpiecznik #security #cybersecurity #hacking #bezpieczenstwo #bezpieczenstwo #cyberbezpieczenstwo #optyka #iluzjaoptyczna #mensa #trololo

źródło: comment_NEXHd5PKaOhnNMC81avF9r5bpbf7oLE1.jpg

Pobierz- 2

#niebezpiecznik #security #cybersecurity #hacking #bezpieczenstwo #bezpieczenstwo #cyberbezpieczenstwo #mozg #iluzjaoptyczna #magia :)

źródło: comment_XsXm06zKcXFEPEe8N8LbjQTDXw2DzDih.jpg

Pobierz- 672

KURŁA PJOTER JA ŻEM OD POCZĄTKU WIEDZIAŁ ŻE TE INTERNETY TO TRZA UWAŻAĆ

źródło: comment_FJH5Tv6i5ymkXMiDn63FhTNuPfR8ZHQa.jpg

Pobierz- 372

Patrzysz na coś, co wydaje się być czymś innym niż jest w rzeczywistości.

@niebezpiecznik-pl: Mega słabe porównanie. W phishingu oprócz biernego patrzenia musisz jeszcze aktywnie zaufać i udostępnić swoje dane.

9

Straty generowane cyberatakami są gigantyczne.

(...) generowali koszty w wysokości 2,3 miliona funtów na minutę.

z- 3

- #

- #

- #

- #

- #

- #

- 13

SHA256 droppera: c449e2bee554da79f09ba2b67562d1276d82a3442d78a7a355a54575a19371e0

Konfiguracja statyczna #brushaloader z naszej bazy MWDB

źródło: comment_CggX42KztptDAObwncsfU4j0DqJseZsb.jpg

Pobierz- 0

- 0

3

Rosja: powstanie obowiązek łącznia kont email z numerem telefonu.

Kreml zaostrza kontrolę nad internetem. Przedstawiono projekt ustawy, która zakłada ujawnienie tożsamości nadawców wiadomości e-mail.

z- 4

- #

- #

- #

- #

- #

- #

12

Zwolniono dyrektora miejskiego działu IT, który zapłacił okup hakerom

Dyrektor działu IT w miejscowości Lake City na Florydzie został zwolniony w związku z podjętą przez siebie decyzją o wypłaceniu hakerom okupu wartego 460 tys. dol. w bitcoinach, którego żądali po ataku ransomware na miejskie systemy.

z- 2

- #

- #

- #

- #

- #

- #

Przestępcy mają bogaty wachlarz możliwości pozyskania tych danych: malware, fałszywe sklepy i panele płatności DotPay / PayU, kampanie phishingowe lub też wszystkie metody po trochu.