#cyberbezpieczenstwo #cybersecurity #it #niebezpiecznik #sekurak

Wszystko

Najnowsze

Archiwum

#cyberbezpieczenstwo #cybersecurity #it #niebezpiecznik #sekurak

Komentarz usunięty przez autora

- 6

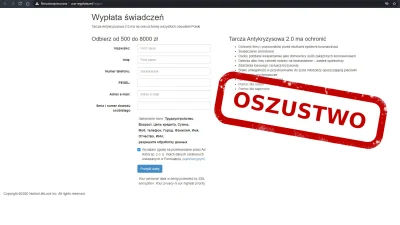

Nie znamy sposobu dystrybucji odnośnika do serwisu, gdyż zestaw domen został odkryty przez nasz zespół podczas monitoringu infrastruktury przestępców. Na ten moment znaleźliśmy następujące złośliwe domeny: zus-wyplata[.]ml, zus-login[.]cf, zus-wyplata[.]gq, zus-wyplata[.]tk oraz

źródło: comment_1608130766NiDcJ5c4qfOiCTKtE9Hs7L.jpg

Pobierz#informatyka #bezpieczenstwo #cybersecurity #pracait i może troche #pentesty #testypenetracyjne

Jak się przekwalifikować na specjalistę ds. bezpieczeństwa? Czego się uczyć? Jak szukać w przyszłosci pracy (co z wymogami dotyczącymi pieniedzy)?

Ogólnie sytuacja taka: jestem testerem manualnym prawie 3 lata. Ostatnie 2 miesiące zaczęłam robić automaty.

Robie studia zaoczne na uczelni, która niby jakąś drobną renomę ma, przynajmniej w Warszawie.

- 0

- 2

- 1

- 10

#cert #cyberbezpieczenstwo #komputery #polska #cybersecurity #hacking

źródło: comment_16070813100FdUJsj19TEXsQ6shQLtny.jpg

Pobierz- 17

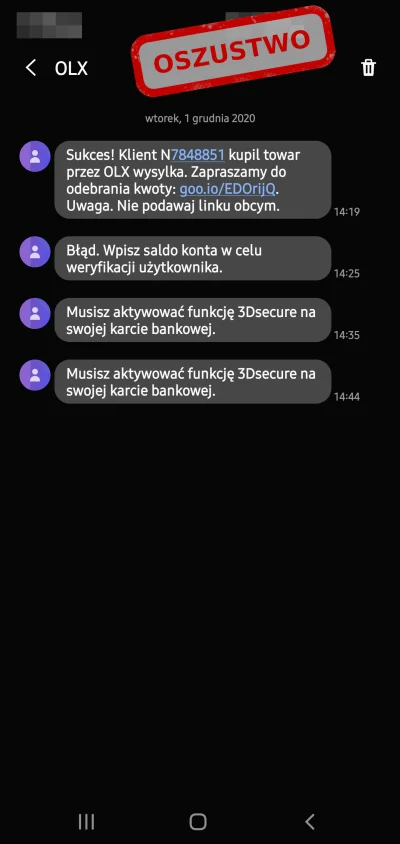

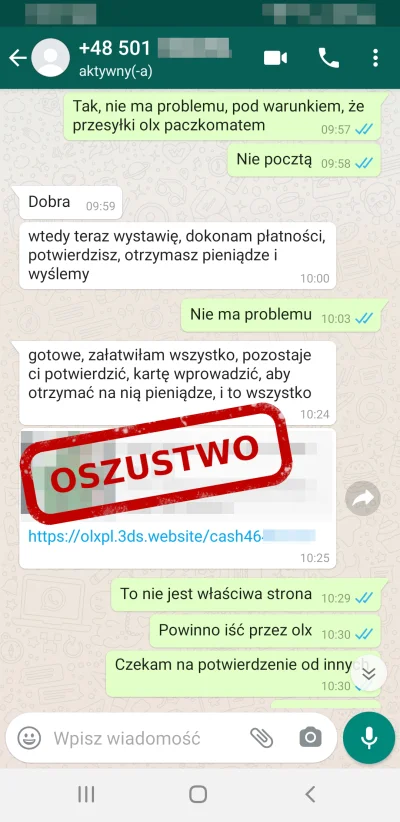

Główny schemat działania oszustów pozostaje bez zmian - zaczepienie ofiary w sprawie wystawionego przedmiotu oraz po negocjacjach, finalnie przesłanie linka do strony imitującej portal OLX, na którym znajduje się fałszywy panel płatności do "odebrania pieniędzy".

Teraz, oprócz fałszywych

źródło: comment_1606987032yvaSMExgI9EtlCblwf6AIp.jpg

Pobierz0

Chińczycy wciąż infiltrują watykańskie sieci

Po prawie miesięcznym braku aktywności eksperci Proofpoint wykryli wznowioną działalność chińskiej grupy RedDelta. Cyberprzestępcy wykorzystują temat odnowionego porozumienia pomiędzy Watykanem a Chinami jako socjologiczną przynętę do działań phishingowych. Wykryto również próby...

z- 0

- #

- #

- #

- #

- #

3

Bezpieczeństwo aplikacji - Porozmawiajmy o IT

Witam w 95. odcinku podcastu "Porozmawiajmy o IT", w którym rozmawiamy o bezpieczeństwie aplikacji.

z- 0

- #

- #

- #

- #

- #

- 29

Cloud Backup z nowymi funkcjami!

Właśnie pojawiła się nowa wersja aplikacji Cloud Backup, służącej do wykonywania kopii zapasowych plików. Program zyskał nowe funkcje, aby jeszcze lepiej zabezpieczać dane zgromadzone na komputerach użytkowników, a także być wygodniejszym w obsłudze.

źródło: comment_1605529284c2CRvO7nzejZqy8xC2RIjC.jpg

Pobierz- 6

Jak skutecznie zabezpieczyć dane przechowywane na komputerze?

@nazwapl: trzymając je w chmurze, pozdrawiam

- 5

- 6

Opublikowaliśmy raport z przeprowadzonego przez nas badania bezpieczeństwa infrastruktury polskich placówek oświatowych, dostępnej z internetu.

W trakcie badania zidentyfikowaliśmy 44039 poważnych błędów. Liczba przebadanych instytucji gdzie zidentyfikowano przynajmniej jeden błąd poważny to 4824. Informacje o wykrytych podatnościach wraz z niezbędnymi rekomendacjami została przekazane administratorom. Zachęcamy do lektury i oczywiście zabezpieczania

źródło: comment_1605276747OmUe0wGO8hxyAnWtbUVYKM.jpg

Pobierz- 2

- 4

- 1

1

Deep Security - Porozmawiajmy o IT

Witam w 93. odcinku podcastu "Porozmawiajmy o IT", w którym rozmawiamy o Deep Security. Jest to odcinek z cyklu realizowanego z firmą Atman.

z- 0

- #

- #

- #

- #

- 20

Obserwujemy nową kampanię, w której przestępcy kontaktują się przez WhatsApp z osobami wystawiającymi na sprzedaż przedmioty na portalu OLX. Po umówieniu transakcji przesyłają link do strony podszywającej się pod ten portal w celu finalizacji transakcji i otrzymania pieniędzy. Jeżeli wpiszesz tam

źródło: comment_1604671573JIYCLyiyJ4MZckqRcv9EhY.jpg

Pobierz- 0

Jeszcze można dodać filtr KAD do uBlock Orgin lub AdGuard https://github.com/PolishFiltersTeam/KAD

Albo jakiś DNS korzysta z KADhosts https://github.com/PolishFiltersTeam/KADhosts . Na pewno z tego korzysta NextDNS.

źródło: comment_1604681200yyxVAYmKNEvTaMpFIyo7rA.jpg

Pobierz- 1

- 21

Uważajcie, plusujcie i pamiętajcie o zgłaszaniu tego

źródło: comment_1604068416RZgrsjkppTQ14MyRvWHqd8.jpg

Pobierz- 10

źródło: comment_1603810909HC1LBQtqOVvPZnWQgew0PJ.jpg

Pobierz- 2

416

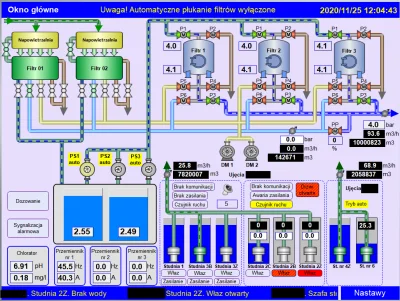

Jak 30 linii kodu zniszczyło 27 tonowy agregat prądotwórczy

Tajny eksperyment z 2007 roku dowiódł, że hackerzy mogą nie tylko "wyłączyć" sieć energetyczną, ale również zniszczyć składający się na nią sprzęt w sposób uniemożliwiający jego naprawienie. I wszystko to za pomocą pliku wielkości gifa.

z- 103

- #

- #

- #

- #

- #

- #

- 27

Jeśli podaliście login i hasło na fałszywej stronie, to musicie

źródło: comment_1602754537hRZP3Q6tn4fWG5VcHGoXB1.jpg

Pobierz

Główny schemat działania oszustów pozostaje bez zmian - masowa wysyłka SMS wraz z linkiem do pobrania rzekomej nowej wersji aplikacji. Po kliknięciu ukazuje się sfabrykowana strona w sklepie Google Play. Złośliwa domena w SMS to lnposted[.]com. Kampania

źródło: comment_16083000326L8fc2n5hrKTmz7D18p0xE.jpg

Pobierz@login-jest-zajety: Nazewnictwo się na siebie "nakłada" - https://www.cert.pl/news/single/analiza-techniczna-trojana-bankowego-cerberus/