Jest jakiś sposób aby zainstalować Elementary OS na zaszyfrowanej partycji? :)

Wszystko

Najnowsze

Archiwum

- 1

Jest jakiś sposób aby zainstalować Elementary OS na zaszyfrowanej partycji? :)

- 0

2. Jak ukryć ze dysk jest szyfrowany: http://blog.didierstevens.com/2009/07/13/quickpost-truecrypts-boot-loader-screen-options/

To Kiedy się ten komunikat pojawi

#truecrypt #szyfrowanie #bezpieczenstwo #komputery

4

Zgłoszenie audytu programu szyfrującego - TrueCrypt

TrueCrypt to narzędzie do szyfrowania dysków, źródła jego są otwarte, program jest uznawany za bezpieczny, jednak z uwagi na rozmiar projektu nikt nie zrobił audytu bezpieczeństwa tego programu celem wykrycia furtek dostępowych. Powstała inicjatywa zrobienia takiego audytu.

z- 0

- #

- #

- #

- #

#android #szyfrowanie #kryptografia #security

98

Google poprawia bezpieczeństwo Gmaila w obawie przed działaniami NSA

Google stawia na bezpieczeństwo. Gigant z Mountain View postanowił dodatkowo zadbać o spokój ducha użytkowników Gmaila i ogłosił wprowadzenie dodatkowych metod szyfrowania wiadomości wysyłanych za pośrednictwem swej flagowej poczty.

z- 16

- #

- #

- #

- #

- #

- #

47

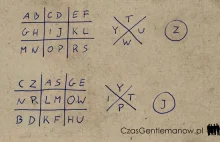

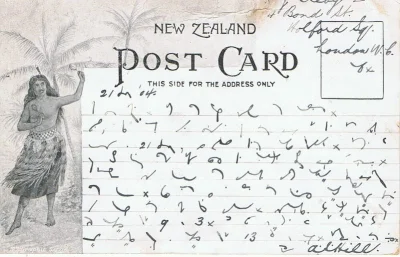

Szyfrowanie poufnych wiadomości tradycyjnymi metodami

Jeszcze na początku XX wieku wielu szpiegów i zwiadowców korzystało z relatywnie prostych systemów szyfrowania wiadomości, żeby przesyłać informacje do swoich ludzi. Dobrze dobrane metody, choć nie przechytrzą współczesnych nam komputerów, nadal pozwalają uniknąć odczytania przez osoby postronne.

z- 5

- #

- #

- #

- #

- #

- #

- #

- 1

#szyfrowanie #pytanie #pytaniezdupy #informatyka #prywatnosctakawazna

- 0

81

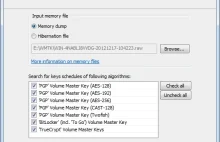

Czemu TrueCrypt nie wystarcza a $ur4ht4ub4h8 to słabe hasło

TrueCrypt stał się praktycznie jednym ze standardów szyfrowania dysków. Nie wystarczy jednak z niego skorzystać, by zaszyfrowane dane automatycznie stały się bezpieczne. Trzeba jeszcze pamiętać o tym, by korzystać z niego w odpowiedni sposób.

z- 14

- #

- #

- #

- #

Siema, mam taki ciąg liter do rozszyfrowania ;-) czy jest tutaj jakiś zdolniacha, który by sie nim zajął? :>

towiiag g se rir,oaoan ft ofo srtod tddyi ot mdy lugelelmwon foemsthiuaa ttclntclga bhhs

brak

- 0

Siema, mam taki ciąg liter do rozszyfrowania ;-) czy jest tutaj jakiś zdolniacha, który by sie nim zajął? :>

towiiag g se rir,oaoan ft ofo srtod tddyi ot mdy lugelelmwon foemsthiuaa ttclntclga bhhs

- 3

- 1

7

Openssl zostało zhakowane

Po wejściu na stronę znajdziemy treść hakerów

z- 1

- #

- #

- #

- #

- #

- #

10

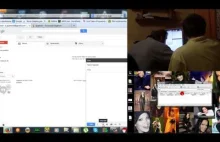

Jak szyfrować wiadomości (metoda GPG) ( playlist)

Pokazujemy jak szyfrować wiadomości przy pomocy GPG. W filmie pokazane są ekrany dwóch komputerów, na jednym (który początkowo jest po prawej w małym oknie) szyfrujemy wiadomość, które następnie jest wysyłana na drugi komputer (duży ekran po lewej) i odszyfrowywano.

z- 9

- #

- #

- #

- #

- #

- #

- #

Podpowiedź

źródło: comment_7FO4dY07NxkiSs1MXREIvSDM6SEp9ler.jpg

Pobierz376

Pomógł pokonać III Rzeszę, potem go zaszczuto. Dzisiaj doczekał się łaski...

Królowa Elżbieta II udzieliła z skutkiem natychmiastowym udzieliła oficjalnego pośmiertnego aktu łaski Alanowi Turingowi. Ten genialny matematyk miał wielki wkład w zwycięstwo nad III Rzeszą, ale zamiast doczekać się wdzięczności od narodu, został zaszczuty i prawdopodobnie doprowadzony...

z- 75

- #

- #

- #

- #

- #

- #

26

» Jak wykraść klucz prywatny GPG? Mikrofonem …z 4 metrów

opis zbędny

z- 2

- #

- #

- #

- #

- #

- #

- 1

Chciałbym zaszyfrować dysk i stworzyć fejkową partycję.

Dysk ma 1TB. Chciałbym podzielić go na dwie części: Jedna np. 100MB. Czystą, z legalnym oprogramowaniem, tak na pokaz, gdybym musiał podać hasło. Drugą 900MB, już do normalnego, codziennego korzystania, normalnie podzieloną na partycję itp.

Jak

- 5

Istnieje jakiś komunikator z szyfrowanie PGP i protokołem gadu-gadu? Albo może jest wtyczka do uwielbianego przeze mnie WTW? Ktoś coś wie?