Wszystko

Najnowsze

Archiwum

- 5

- 1

- 3

Bruce Schneier taught Chuck Norris how to divide by zero as they stood silent in an elevator.

http://www.schneierfacts.com/ <- zajebista stronka XD

#kryptografia #heheszki #humorinformatykow

źródło: comment_3AJQGy0sqFskrkGx0GktJEPXj7NKnrZ0.jpg

Pobierz- 12

Mireczki mamy dylemat: Nie wiemy, które logo wybrać. Pomóżcie!( ͡° ͜ʖ ͡°)

W komentarzach wpisujcie numery, które Wam się podobają najbardziej (jedna osoba, jeden komentarz z

źródło: comment_5OGOgHHRDUiiJAogzOjMHb45MIgR1VQ6.jpg

Pobierz- 18

- 11

- 14

- 8

Use SHA-384 to protect up to TOP

SECRET.

#coinformacje <-wszysko o kryptowalutach

prawdopodobnie przekonali się, że 256 na prawdę nie można złamać i przekonują do czegoś innego

@tyskieponadwszystkie: Ale sha-384 które zalecają to to samo co sha-256, z tym iż ma więcej rund i silniejszy klucz, jest więc po prostu lepsze.

https://pl.wikipedia.org/wiki/SHA-2

@pawlo dla mnie ta wiadomość to taka ciekawostka. Jak ktoś będzie twozył nowe oprogramowanie to można rozwarzyć sha-384 albo i od razu sha-512. Nie ma żadnego zagrożenia dla samego

- 6

Po prostu do celów klasy "TOP SECRET" rekomenduje mocniejszą wersję.

Algorytmy SHA-256 i SHA-384 to ta sama rodzina SHA-2, w praktyce różnica to dłuższy czas/koszt potrzebny na przeprowadzenie ataku brute-force.

Rekomendacja korzystania z 384 krytycznych celów wynika z rosnącej mocy obliczeniowej.

Poza tym Bitcoin używa podwójnego SHA-256, więc nie spodziewałbym się żadnych zmian w BTC z powodu tej rekomendacji w najbliższych latach.

29

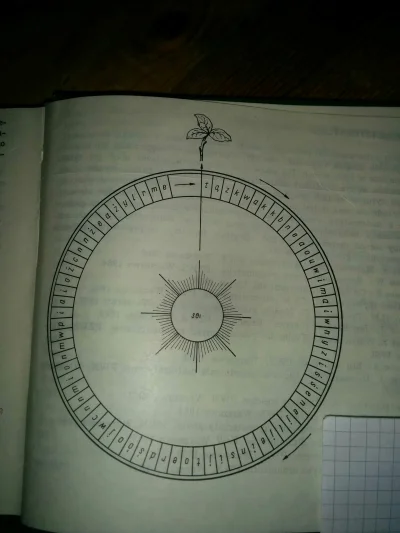

Tajna organizacja – Cicada 3301- znowu rekrutuje

Nikt nie wie, kim są. Nikt nie wie, co dzieje się z ludźmi, którzy do nich trafią. A jednak istnieją i po raz kolejny rozpoczynają swoją zabawę, której celem jest odnalezienie wybitnych jednostek. Tak, wszystko wskazuje na to, że Cicada 3301 wróciła. Cicada 3301 do dziś pozostaje jedną z...

z- 3

- #

- #

- #

- #

- 8

Jaki meteriały polecacie?

Z szeroko pojętej wolności: kto ma jakieś dobre materiały w formie krótkiego podsumowania na temat jak obecnie wolność jest zagrożona i jak jej bronić?

Np.:

@Zelman666 @frogi16

#zagadkimatematyczne #kryptografia

źródło: comment_DL7nGqcDk7wApUeXKIOmnUgZBNtFtAEv.jpg

Pobierz- 1

Przepraszam.

Tu wysoka jakość.

To tylko fragment odpowiedzi.

Ukryj w spojlerze odpowiedź, aby nie popsuć zabawy innym.

źródło: comment_iuFO0Zuacf9UBPlUa5vPpW3rhCkaqEzD.jpg

Pobierz- 0

Dokładniej mówiąc, chodzi o rozszyfrowanie inskrypcji o treści „+NDXOXCHWDRGHDXORVI+” umieszczonej na mieczu, którego pochodzenie datuje się na XIII wiek. Badacze głowią się nad nią od dawna i niejeden już w tym nierównym pojedynku poległ. Dlatego dziś Biblioteka Brytyjska o pomoc prosi internautów.

http://www.wykop.pl/link/2697657/chcesz-na-stale-zapisac-sie-w-historii-ludzkosci-rozszyfruj-ten-napis/

#zainteresowania #ciekawostki #historia #kryptografia #sredniowiecze #mikroreklama

źródło: comment_Rm1rRFmC52jqUxZQOdQuS0YU2fLiICgj.jpg

Pobierz300

Chcesz na stałe zapisać się w historii ludzkości? Rozszyfruj ten napis

Dokładniej mówiąc, chodzi o rozszyfrowanie inskrypcji o treści „+NDXOXCHWDRGHDXORVI+” umieszczonej na mieczu, którego pochodzenie datuje się na XIII wiek. Badacze głowią się nad nią od dawna i niejeden już w tym nierównym pojedynku poległ. Dlatego dziś Biblioteka Brytyjska o pomoc prosi internautów.

z- 159

- #

- #

- #

- #

- #

- 18

Jest to wina błędu w czytniku PDF tym wbudowanym w Firefox.

#security

EDIT: znalezisko: http://www.wykop.pl/link/2691545/krytyczna-podatnosc-w-firefoksie-pozwala-witrynom-na-wykradanie-lokalnych-plikow/

Źródło

- 2

- 2

#kryptografia

tak sobie dyskutujemy o krypto w http://www.wykop.pl/wpis/13751107/to-uczucie-kiedy-jest-piatek-jutro-mozesz-pozno-ws/44383623/#comment-44383623

może ktoś się dołączy :)

- 4

Jeżeli macie jakieś ciekawe pytania odnośnie bezpieczeństwa IT, decentralizacji i wolności słowa hackowania i obrony, napiszcie PM lub w tagu #cypherpunk to postaramy się coś odpowiedzieć.

Aktywuję też ponownie ten tag, #cypherpunk

To jest mała modyfikacja #cyberpunk ( ͡° ͜ʖ ͡°) a

Wskazówka:

8609030289063047276=67526914608969836=-1159853933813273600=17286890139896278016

#tajnyszyfr #kryptografia #januszekryptografii

- 0

To jest "zaszyfrowany" napis.

Każdy z tych numerów jest wynikiem zakodowania tego samego napisu.

W sumie nawet nie wiem czy to można nazwać "szyfrowaniem", ale moim zdaniem to fajna łamigłówka.

- 0

https://www.nsa.gov/public_info/_files/crypto_almanac_50th/Open%20Codes.pdf

Nie wiem jak ten termin jest polski tłumaczony, ale to jest kodowanie "Open Code".

- 11

Tak się zastanawiam co by się działo z tak zwanymi "pirtami" gdyby ktoś pobierał pliki z użyciem programów #darknet - czyli p2p, ALE z anonimowością,

gdzie w przeciwieństwie do #torrent nie widać w ogóle jakie IP co pobiera.

#i2p ma sprawnie działające torrenty (testowałem na .iso

Kto to jest na obrazku?

- typowy janusz informatyki

- śmieszek z Internetu "do not worry - I am from the Internet" ( ͡° ͜ʖ

źródło: comment_9SewWWqHjkxiXLVYGdcGz8Ymm6jRYjRa.jpg

Pobierz- 0

To co nie jest wiadomo to to kiedy nasza cywilizacja będzie potrafiła taki komputer zbudować, szczególnie o odpowiedniej ilości qbitów (np. 1024).

7

Atak "Golden Ratio" na Bitcoin: podobno wystarczy 38% a nie 51% mining-power

Atak podobno trwa TERAZ: teoretycznie wystarczy przejąć nie 51% lecz jedynie około 38% (to wynika z złotego podziału) siły hashującej bitcoin, aby opłacało się monopolizować blockchain, czyli odrzucać bloki innych i tylko puszczać swoje bloki - czyli samemu kontrolować generowanie wszystkich bloków.

z- 0

- #

- #

- #

- #

- #

- #

#tor - każdy zna :) Dostęp głównie do "zwykłego internetu". Spore latency 10-60 sekund. Ma też hidden services czyli strony .onion aby tam się dostać ustawia się proxy przeglądarki na 9050 socks lub na port privoxy (domyślnie 8118), lecz zaleca się używać Tor Browser Bundle

#i2p - podobne do tor. Skupia się na własnych usługach tzn jak ".onion" lecz

10

Błąd w SSL - da się sfałszować CA; OpenSSL 1.0.2, 1.0.1 (CVE-2015-1793)

Uwaga: SSL w wersjach 1.0.* (1.0.2c, 1.0.2b, 1.0.1n, 1.0.1o) źle sprawdza łańcuch podpisów certyfikatu i istnieje możliwość aby oszukać klienta (np. pewnie aby wydać certyfikat samemu sobie który SSL uzna jakby był podpisany przez zaufanego CA). (CVE-2015-1793)

z- 0

- #

- #

- #

- #