Wszystko

Najnowsze

Archiwum

- 1

#hacking #bezpieczenstwo

Hej mircy, uzywalem kiedys software ktore wymagalo identyfikacji hwid, oczywiscie programik byl platny ale jego tworca najwidoczniej przestal wspierac jego kontynuacje, stąd moje pytanie czy da sie jakos obejsc hwid w prosty sposob dla typowego janusza komputerowego poniewaz od czasu gdy tworca przestal odpisywac na emaile juz kilka razy zmienialem podzespoly w pc i wiadomo, ze licencja hwid nie dziala

- 0

501

Jak sprytny gracz mechanizmy telewizyjnej loterii pokonał

Dzisiaj opowiemy Wam ciekawą historię pewnego telewizyjnego turnieju, którego gracz całkowicie zaskoczył organizatorów. Będzie to historia lenistwa, sprytu i konsekwencji braku porządnego generatora losowości.

z- 59

- #

- #

- #

- #

- #

- #

8

Ponad 4000 aplikacji zainfekowanych w Apple App Store przez narzędzie XcodeGhost

XcodeGhost i cyberatak na Apple App Store powiązany jest z... CIA.

z- 0

- #

- #

- #

- #

- #

- #

- 1

Dzwonię do mbanku, otrzymuję informację, że płatność była na 17$ i otrzymuję nazwę firmy/instytucji która nic mi nie mówi, coś w stylu daybull albo

- 0

- 1

- 2

Hakjer jest uczciwy i chce ostrzec właściciela o tym żeby się zabezpieczył, jak to zrobić?

@piotr167: jedynie anonimowo. Nie licz na żadne profity, bo jedyne co możesz dostać w tym kraju to pozew (⌐ ͡■ ͜ʖ ͡■)

- 2

wpisanie standardowego hasła jest właśnie tym łamaniem?

@piotr167: tak. W ustawie mowa o nieuprawnionym dostepie - czyli takim, na ktory wlasciciel nie wyraza zgody.

- 8

http://www.wykop.pl/link/2769383/no-hacker-s-sky-interesujaca-gra-w-ktorej-bawimy-sie-w-hakowanie/

#mikroreklama #gry #ciekawostki #hacking #cyberpunk

źródło: comment_FWFXVuLfUkQFKi45Dw4udArAdJpfXzoo.jpg

Pobierz16

"No Hacker's Sky" - interesująca gra w której bawimy się w "hakowanie".

W grze(gra jest darmowa) wcielamy się w hakera który próbuje rozwikłać międzyplanetarny spisek ( ͡° ͜ʖ ͡°)

z- 0

- #

- #

- #

- #

- 1

- 8

7

Nowa poważna dziura w Androidzie pozwala dostać się do dowolnego telefonu [En]

![Nowa poważna dziura w Androidzie pozwala dostać się do dowolnego telefonu [En]](https://wykop.pl/cdn/c3397993/link_TJcuyQQCxPjwh3AVbFVpoOZ5IFfXFFEb,w220h142.jpg)

Wystarczy wpisać bardzo bardzo długie hasło i odblokujemy dowolny telefon z Androidem.

z- 0

- #

- #

- #

- #

- #

- #

4

Jak chronić SSH przed atakami.

Ochrona SSH, przydatne porady.

z- 0

- #

- #

- #

- #

- #

14

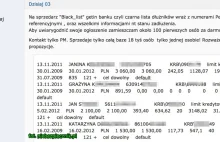

» Dane 18 000 dłużników Getina i Noble Banku na sprzedaż. Przejęto...

Dane 18000 dłużnikòw są na sprzedaż na Torepublic

z- 4

- #

- #

- #

- #

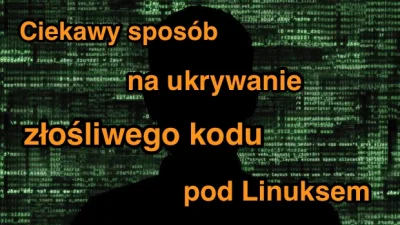

- 35

Aby utworzyć plik z ukrytym kodem, wykonaj polecenie:

echo -e "#"'!'"/bin/bash\necho co ten unknow...\n#\e[2A\necho nic tu nie ma\nexit 0;"

źródło: comment_0Jzh5zC6SebyLtFJutPNdHmwgn8Zn6Vn.jpg

Pobierz- 6

<@Gynvael> <@BIGHard_> https://scontent-lhr3-1.xx.fbcdn.net/hphotos-xpf1/t31.0-8/12028679_1153668901313153_3745340112232089816_o.jpg

<@Gynvael> heh

<@Gynvael> na finalach DEF CON CTF rok temu jeden team nas tak zrobil

<@Gynvael> (nie tylko nas zreszta)

<@Gynvael> wbili na nasz serwer i dopisali do crontaba

6

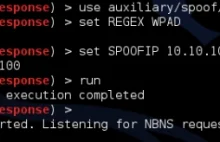

Automatyczne wykrywanie proxy przez WPAD – czyli jak łatwo przechwycić...

Ciekawa metoda ataku.

z- 0

- #

- #

- #

- #

13

DIUKOWIE, czyli siedem lat rosyjskiego cyberszpiegostwa

Raport na temat hakerów (pracujących najprawdopodobniej dla Rosji), ich historia oraz analiza narzędzi, których używają. W języku polskim.

z- 2

- #

- #

- #

- #

- #

- #

Porcja ciekawych linków na dzisiaj.

➊ Pebble Time - przegrany wśród smartwatchy?

http://engt.co/1Osqk0C

1. O nowe #unknownews, codzienna garść wartościowych rzeczy, nauczę się czegoś nowego i takie tam.

2. Siedź od godziny i strzelaj z łuku do potworków labiryncie (╯︵╰,)