Wszystko

Najnowsze

Archiwum

- 6

- 0

- 0

- 2

- 10

- 1

- 1

Pytanie do wszystkich z #cybersecurity #cyberbezpieczenstwo #hacking #pentesting #pracait

Od 8 miesięcy ucze się pentestów aplikacji webowych. Zrobiłem parę kursów, uzupełniam wiedzę na bieżąco i robie jakieś zadania z hackthebox i innych podobnych stron. Czasami jakieś CTF'y się trafią to podłubię. Tutaj jednak pojawia się jednak problem. Jak znaleźć pracę? Jak szukałem pracy jako programista to zalałem swoim CV wszystkie

#hacking #cybersecurity #security #it

- 0

- 1

jak chcesz/lubisz studiować to spróbuj pogodzić to z pracą, ale przede wszystkich musisz wykazać się praktycznym doświadczeniem/umiejętnościami

ITsec ma kilka w miarę uznawanych certyfikacji (np. CEH, CISSP), więc też możesz je machnąć

0

Security Operations Center (Centrum Operacji Bezpieczeństwa) -...

Witam w 68. odcinku podcastu "Porozmawiajmy o IT", w którym rozmawiamy o Centrum Operacji Bezpieczeństwa (Security Operations Center).

z- 0

- #

- #

- #

- #

- #

- #

- 0

Nie ochroni cię to przed backdorami w załącznikach. Tutaj konieczny był by IPS any odciąć maszynę od segmentu po wykryciu komunikacji z C&C co samo w sobie jest trudne.

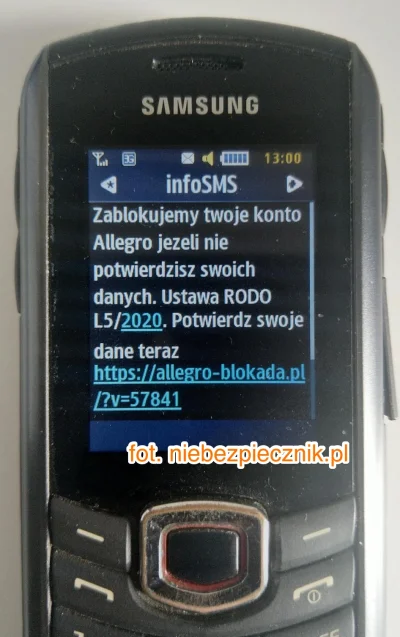

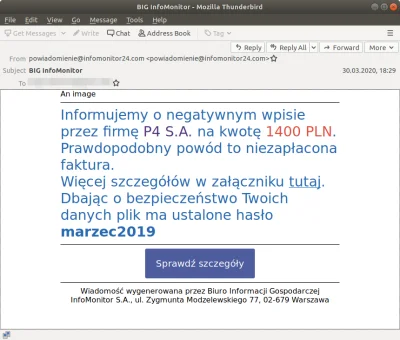

Przekażcie mniej technicznym znajomym. Mogą stracić nie tylko konto na Allegro ale i pieniądze z banku :(

#security #bezpieczenstwo #niebezpiecznik #hacking #bezpieczenstwo #cybersec #cybersecurity #cyberbezpieczenstwo #oszukuja #scam #

źródło: comment_1589138138t84jNCYXYkfVLI7ElTdRsn.jpg

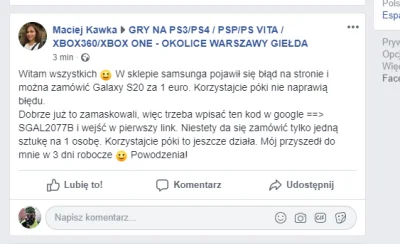

PobierzTy się pewnie nie złapiesz, ale przekaż i ostrzeż mniej technicznych znajomych, bo inaczej stracą ~400PLN. https://niebezpiecznik.pl/post/nie-dostaniesz-samsunga-za-2-eur/

#security #bezpieczenstwo #niebezpiecznik #hacking #bezpieczenstwo #cybersec #cybersecurity #cyberbezpieczenstwo #cyberbezpieczenstwo #oszukuja #scam

źródło: comment_1589134910EqJMC0HGM1m2tKLWKwQ6Of.jpg

Pobierz- 1

@certpl jej nie ma :<

Sami ankietowani przyznali jednak, że jest to zadanie trudne w

https://plejada.pl/newsy/hakerzy-ukradli-konto-na-instagramie-aktorce-z-barw-szczescia/94230dh

#security #cybersecurity #hacking #agnieszkamrozinska #plejada #instagram

https://www.fakt.pl/kobieta/plotki/beata-tadla-padla-ofiara-hakerow-stracila-profil-na-instagramie/59nztrh

#security #cybersecurity #hacking #beatatadla #fakt #instagram

6

Szpiegowanie oszustów

[ENG] Ziomek prowadzi kanał gdzie demaskuje scamerów, którzy naprawią Twój komputer po rzekomym ataku malware. Teraz zyskał dostęp nie tylko dostęp do kompuetrów, ale i kamer monitoringu.

z- 0

- #

- #

- #

- #

- #

- #

- 0

4

Akademia Sztuki Wojennej padła ofiarą hakerów

W środę na stronie największej polskiej uczelni wojskowej pojawił się list jej komendanta gen. Ryszarda Parafianowicza do dowódców i żołnierzy. Zawierał on krytykę pod adresem NATO oraz USA. Po południu uczelnia poinformowała, że list jest fałszywy, a jej strona padła ofiarą ataku hackerskiego.

z- 1

- #

- #

- #

- #

- #

- #

- 7

źródło: comment_1586244306jEjscmIsOZUkBJREw30ZqB.jpg

Pobierz- 6

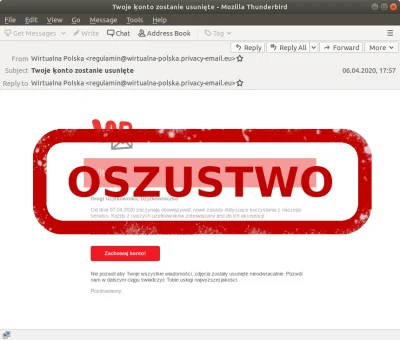

Obydwie rodziny malware'u są bankerami i ich głównym zadaniem jest kradzież środków z kont bankowych oraz pozyskiwanie danych (historia przeglądarki, keylogger i inne). Obecnie Danabot

źródło: comment_1585902287V5m2ItPyl3hXFbabnvPIG3.jpg

Pobierz- 5

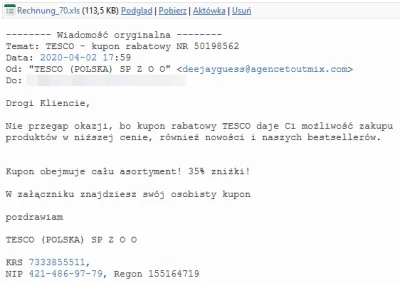

Treść złośliwej wiadomości brzmi następująco (pisownia oryginalna):

Gratuluje

źródło: comment_1585755584KIEI9pv4XBzhLOrPwkIkge.jpg

Pobierz- 4

źródło: comment_1585651460Hu5MvS0apYGFz0hhMnMvB7.jpg

Pobierz- 7

Po infekcji urządzenia mobilnego cyberprzestępcy uzyskują pełen dostęp