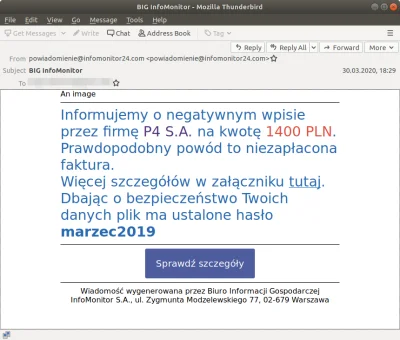

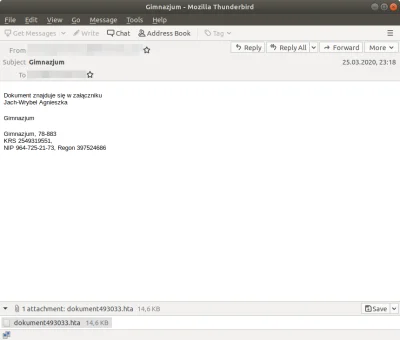

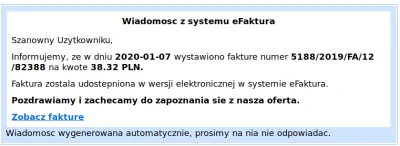

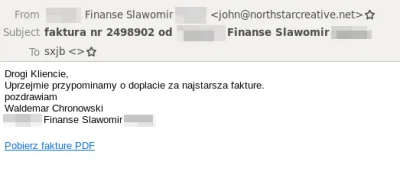

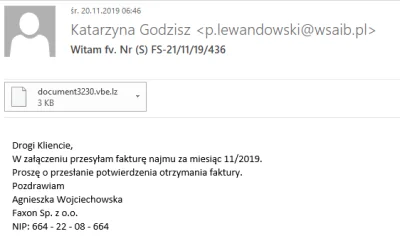

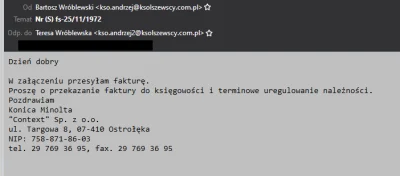

Treść złośliwej wiadomości brzmi następująco (pisownia oryginalna):

Gratuluje

Wszystko

Najnowsze

Archiwum

Gratuluje

źródło: comment_1585755584KIEI9pv4XBzhLOrPwkIkge.jpg

Pobierz

źródło: comment_1585651460Hu5MvS0apYGFz0hhMnMvB7.jpg

Pobierz

źródło: comment_1585220921fe1kpO8Xr7kXYzj8pKUrQY.jpg

Pobierz

źródło: comment_1584045443rnYukYo5w68qrcG7kocwV1.jpg

Pobierz8

Najnowszy portal https://evasions.checkpoint.com, a właściwie encyklopedia wiedzy na temat technik wykrywania maszyny wirtualnej lub sandboxów, takich jak Cuckoo Sandbox, będzie na pewną solidną lekturą dla badaczy.

z

źródło: comment_1581324947zVCqcUQSWHNOc1Lwq8Ebai.jpg

Pobierz

źródło: comment_ho5DkPIxjJPnXTlSCWL8aHvoyoJJIIxc.jpg

Pobierz1

Jak to możliwe że Politechnika Koszalińska jeszcze istnieje - Jak nie potrafią zabezpieczyć własnych stron internetowych, przez które wysyła się dane do rejestracji domen... Trojan i piękne przekierowanie stron xDDD

z

źródło: comment_JPbgpkuKGGKBaGzk2OeG65yK9xkjMbII.jpg

Pobierz

źródło: comment_CE4X7LACKR1ApA3ScpMRAl0SZLjZY2By.jpg

Pobierz

źródło: comment_1YDeclxLKIXVpI0KP7ZYzsIOI8GIzbQT.jpg

Pobierz

źródło: comment_P5xsVfYYqi8jkhiVuPYWwhaqFM6gxXi8.jpg

Pobierz

źródło: comment_17m3fX2jLyhGqrgL4hcaYnIidgMOGY7z.jpg

PobierzRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

Obydwie rodziny malware'u są bankerami i ich głównym zadaniem jest kradzież środków z kont bankowych oraz pozyskiwanie danych (historia przeglądarki, keylogger i inne). Obecnie Danabot

źródło: comment_1585902287V5m2ItPyl3hXFbabnvPIG3.jpg

Pobierz