Wszystko

Najnowsze

Archiwum

344

USA i UK razem przeciwko szyfrowaniu

Obama dołącza do Camerona w batalii przeciwko szyfrowaniu.

z- 65

- #

- #

- #

- #

- #

- #

- 5

12

Gra planszowa, matematyka, informatyka, kryptografia

Niezależny polski naukowiec próbuje zebrać fundusze na swoją pracę nad najsłynniejszym problemem w informatyce. Chce udowodnić ostatecznie że jego funkcja VMPC jest funkcją jednokierunkową. Możemy go wesprzeć m.in. interesując się gra planszową, która powstała przy okazji tych badań.

z- 3

- #

- #

- #

- #

- #

- #

#kryptografia #steganografia (#matematyka #informatyka niby też)

- 2

#kryptografia #enigma #internet #kiciochpyta

http://goo.gl/buWUVc

#kryptografia #zadarmo #ebook

- 1

- 1

7

Porady informatyczne

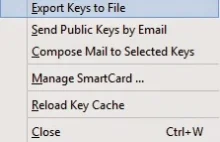

Ciekawe rowiązania informatyczne. Linux + Windows Enigmail. Jak automatycznie wykonać kopię zapasową bazy danych MySQL z zaszyfrowaniem pliku wynikowego i wysłaniem pocztą elektroniczną.

z- 0

- #

- #

- #

- #

- #

- 6

#spam #email #o2 #kryptografia

źródło: comment_PtLo9sQ2duSiCrs4sQBLF5WVpIQxAy6M.jpg

Pobierz- 3

- 1

- 3

Napisałem właśnie opowieść-grę na konkurs (to nie ma znaczenia)

Pomysł samej opowieści szybko przerodził się w coś więcej i tak powstała gra.

Każda

Komentarz usunięty przez autora

- 0

14

Napisałem krótką opowieść grę. Skojarzenia z Endgame słuszne.

W ramach szybkiego konkursu napisałem opowieść. Pomysł szybko przerodził się w coś więcej i tak powstała gra. Każda kolejna strona została ukryta pod kolejną zagadką. Niektóre są proste inne mniej. Zapraszam do zabawy

z- 6

- #

- #

- #

- #

7

MD5 złamane w Czelabińsku | NISHA Polska

Rosyjskim naukowcom udało się praktycznie złamać algorytm MD5.

z- 4

- #

- #

- #

- #

Ellis has built software that lets anyone create what he calls a “World Citizenship” passport. Using PGP encryption software and the bitcoin blockchain—a cryptographically secured public ledger that runs on machines across the internet—the project creates a mathematically iron-clad identification paper that would be extremely difficult, perhaps impossible, to fake.

Artykuł na Wired.com

Prezentacja

źródło: comment_xzEaSQ3DelIiD408kh9cQqjYoYtcdMqU.jpg

Pobierz14

Kryptografia współczesna 2/10 - Klucz publiczny i protokół Diffiego-Hellmana

Protokół uzgadniania kluczy Diffie-Hellman jest wykorzystywany w kryptografii do ustalenia jednego klucza dla obu stron transakcji bez przesyłania żadnych poufnych informacji.

z- 1

- #

- #

- #

- #

- #

- #

11

Historia kryptografii 1/8 - Dylemat Alicji i Boba, czyli co to jest kryptografia

W opisie znajduje się pozostałe 7 części. Autorem filmów jest Khan Academy Polska.

z- 0

- #

- #

- #

- #

- #

- #

22

FBI marzą się backdoory w smartfonach

Dyrektor FBI James Comey uważa, że producenci smartfonów nie powinni mieć prawa stosowania zabezpieczeń kryptograficznych, które uniemożliwiają amerykańskim organom ścigania podsłuchanie wybranego telefonu. Podczas przemówienia w Brookings Institute Comey skrytykował Apple i Google.

z- 1

- #

- #

- #

- #

- #

- #

- 1

sp-secret protection module

zastanawiam sie jak to powinno wyglądać w kodzie. Nie wiem jak rozumieć te strzałke, to jakis schemat zapisu z uml'a?

mu.activateSecurityKey(sp);

źródło: comment_GCHboTQ513Aq4JF6mJkFxMK5hlt5urV0.jpg

Pobierz- 2

Na dole artykułu chyba masz to czego szukasz.

To wynik funkcji skrótu funkcji MD5.

Jeśli chodzi o zgodność z historią, to na filmwebie panuje oburzenie, bo film mówi za mało o wkładzie Polaków w złamanie szyfru enigmy. W filmie wspomniano kilkukrotnie o Polsce, ale mogło zabraknąć informacji, że praca ośrodka w Bletchley Park opierała się na materiałach Polaków. Oprócz tego Brytyjczycy trochę ukazali siebie samych