Wszystko

Najnowsze

Archiwum

37

Strona schroniska dla zwierząt shackowana przez islamistów

Strona zielonogórskiego schroniska została shackowana przez sympatyków islamu. W powiązanych screen.

z- 12

- #

- #

- #

- #

- #

7

Bezpieczni w sieci? Hacking w praktyce.

Reporter rzuca wyzwanie hakerowi podczas konferencji DEFCON.

z- 2

- #

- #

- #

- #

2

Operation Dust Storm infiltrates Japan

The hackers standing behind so called Operation Dust Storm managed to espionage on Japanese critical industries like power, construction, finance and transportation.

z- 1

- #

- #

- #

- #

- #

- #

4

Hackowanie samochodu Nissan Leaf

Mając VIN samochodu można przejąć kontrolę nad nim z drugiego końca świata.

z- 1

- #

- #

- #

- #

- #

4

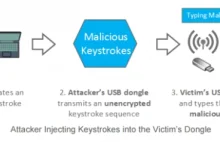

MouseJack: hackowanie komputera z odległości nawet 100 metrów dzięki... myszce!

Włamanie do komputera możliwe jest bez udziału Internetu i urządzeń Bluetooth. Wszystko dzięki urządzeniu USB za około 60 PLN i bezprzewodowej myszce.

z- 0

- #

- #

- #

- #

- #

- #

6

Mousejack: przejmowanie bezprzewodowych myszy i klawiatur – działa aż do...

Mousejack: przejmowanie bezprzewodowych myszy i klawiatur – działa aż do 100 metrów od ofiary!

z- 0

- #

- #

- #

https://niebezpiecznik.pl/post/jak-zabezpieczyc-iphona-nie-tylko-przed-sluzbami/

#iphone #apple #fbi #hacking #bezpieczenstwo #security #niebezpiecznik #ipad

- 1

Co do autokasowania, to widać, że raczej nie korzystałeś z iPhona. Nie jesteś w stanie 10x pod rząd raz za razem wprowadzić hasła. System wymusza przerwy po kilkanaście minut, i po kilka godzin. I właśnie tak zablokowany został telefon Pawła. :)

https://niebezpiecznik.pl/post/3-sposoby-fbi-na-zhackowanie-zablokowanego-iphona/

#iphone #apple #fbi #hacking #bezpieczenstwo #security #niebezpiecznik #ipad

7

Uwaga na nowego trojana, który atakuje użytkowników aplikacji bankowych na...

Kaspersky Lab wykrył nowego trojana, który atakuje użytkowników aplikacji bankowych na urządzeniach z Androidem. -

z- 0

- #

- #

- #

- #

- #

- #

2

Attacks AdMedia infect pages based on Joomla

Organization of using CMS Joomla, must be aware of the situation in which there is a significant increase in the infected page ransomware and threatened attacks AdMedia.

z- 0

- #

- #

- #

- #

- #

- #

5

Hakerzy specjalizują się w socjotechnice

Inżynieria społeczna to najpopularniejsza metoda stosowana przez hakerów włamujących się do sieci wewnętrznych firm i instytucji − wynika z ankiety przeprowadzonej przez firmę Balabit podczas konferencji Black Hat w Las Vegas i Amsterdamie.

z- 1

- #

- #

- #

- #

- #

- #

3

Silence Lesson 9: 7 ways to be invisible on the web

New presentation from Silence: 7 ways to stay invisible on the web.

z- 0

- #

- #

- #

- #

- #

- #

- 200

Podoba się? Daj plusa na zachętę, żebym wiedział, że ktoś to czyta. :)

O co chodzi? - http://pokazywarka.pl/hackingnews/

—————————————————————————

źródło: comment_x4megXDsnnXirdfOU9yTvY9s2lV1FWAI.jpg

Pobierz- 4

- 2

* serwer dostaje zaszyfrowaną wiadomość z powrotem, ale w jaki sposób ma usunąć swój czerwony klucz, skoro dostał dane zaszyfrowane zupełnie innym kluczem?

@Wunderwafel: odbywa się to na początku z pomocą szyfrowania asymetrycznego, tj.:

1. Serwer wysyła klientowi swój klucz publiczny.

2. Klient tworzy klucz symetryczny, szyfruje go kluczem publicznym serwera i wysyła do niego z powrotem.

3. Serwer odbiera zaszyfrowaną wiadomość z kluczem symetrycznym i odszyfrowuje ją swoim

27

Linux Mint zawiera w sobie backdoora!

Hakerzy zmodyfikowali obrazy ISO popularnej dystrybucji linuksa Mint i dorzucili tam backdoora. Upewnij się, że Twoja instalacja jest bezpieczna.

z- 20

- #

- #

- #

- #

- 6

Zarejestrowaliśmy się miesiąc temu na #netflix na ten darmowy okres.

Dzisiaj chcąc wejść nie dało się zalogować, nie było nawet konta powiązanego z naszym mailem. Okazało się, że ktoś zmienił hasło, numer telefonu, email i prolongował subskrypcje za 25 realów brazylijskich, ofc używając mojego zapisanego konta bankowego...

Po połgodzinnej rozmowie z konsultantką przez ich apkę, konto udało się

źródło: comment_fXKHKhpIEDmYF6P163bV4fbpX77NXdBo.jpg

PobierzKomentarz usunięty przez autora

- 1

7

Locky - nowy ransomware, który w ciągu godziny infekuje w Polsce ponad 1000 PC

Locky rozprzestrzenia się od kilku dni za pomocą wiadomości e-mail poprzez plik Microsoft Word jako fałszywa faktura z rozszerzeniem .doc. Po otwarciu uruchamia makro a następnie szyfruje pliki użytkownika.

z- 2

- #

- #

- #

- #

- #

- #

Płatność:

dobre słowo i ćwiczenie własnego mózgu :)

- 0

- 0

Podoba się? Daj plusa na zachętę, żebym wiedział, że ktoś to czyta. :)

O co chodzi? - http://pokazywarka.pl/hackingnews/

—————————————————————————

źródło: comment_OaSOSJ7H62PsmkQgim6q8nFUljyF6DgS.jpg

Pobierz