Podoba się? Daj plusa na zachętę, żebym wiedział, że ktoś to czyta. :)

O co chodzi? - http://pokazywarka.pl/hackingnews/

—————————————————————————

Wszystko

Najnowsze

Archiwum

8

Departament Obrony Stanów Zjednoczonych (DoD) ma w planie wzmocnić wewnętrzną oraz sieciową ochronę ogłaszając „pierwszy program cyfrowego polowania na błędy w historii rządu federalnego” oficjalnie...

z14

Stworzono już nawet skrypt automatyzujący atak i umożliwiający przejęcie kontroli nad komputerem z osprzętem od Dell, Microsoft, Lenovo, Logitech, Gigabyte i HP. Ha, zawsze czułem, że bezprzewodwce to zło!

z415

Jak bez specjalnego kluczyka czy też odcisku palca otworzyć ten konkretny model sejfu na b--ń tylko za pomocą spinacza.

z5

Departament Obrony Stanów Zjednoczonych wyszedł do obywateli kraju z nietypową propozycją. Żeby przetestować własne systemy bezpieczeństwa, zaproszono miejscowych do włamania się na serwery pentagonu. Akcja została nazwana „Zhakuj Pentagon”.

z5

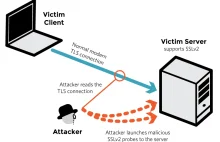

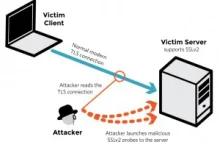

Odkryto nową, poważną podatność dawno wycofanego protokołu SSLv2. Jak wykazała grupa badawcza na atak podatne są połączenia wykorzystujące nowsze, dziś uznawane za bezpieczne, protokoły – wystarczy, że serwer będzie akceptował połączenia SSLv2.

z

źródło: comment_47kcWcbOCBvwlAattUnBQ8dudfiHvmGN.gif

PobierzKomentarz usunięty przez autora

3

Utwardzanie (ang. hardening) pakietu MS Office 2013 krok po kroku. Polecamy, nawiązując do coraz częstszych ataków poprzez pliki pakietu biurowego zawierające złośliwe makra.

z2

Rozwój i popularyzacja rozwiązań cyfrowych oznaczają nowe zagrożenia dla przedsiębiorców. Coraz częściej narażeni są na ataki cyberprzestępców, a strat firm ponoszonych w wyniku cyberataków nie da się już bagatelizować.

z15

strony wciąż nie działają .... to się w głowie nie mieści. Musiał to być naprawdę dobry HACK.

z3

Podatność umożliwiająca deszyfrację ruchu.

z9

Gdy ktoś szuka w sieci przykładów błędów w aplikacjach WWW to często musi się trochę napracować. Problem ten postanowiła rozwiązać pewna polska firma, która w swoim serwisie aukcyjnym wdrożyła ich imponującą liczbę. W zeszłym roku ...

z7

co by tu dużo pisać... każdemu od czasu do czasu może się powinąć noga ;-)

zSzanowni Dystrybutorzy, piszę do Was z alternatywnego adresu ponieważ mamy awarię serwerów i chwilowo nasze skrzynki e-mail i strony www są niedostępne.

Zamówienia prosimy składać na ten adres lub telefoniecznie. Firma hostujaca nasze usługi internetowe zapewnia, że postara się uporać z problemem jak najszybiej.

Poinformuję Was jak tylko wrócimy do regularnej formy zamówień

3

Command injection is an attack in which the goal is execution of arbitrary commands on the host operating system via a vulnerable application. Command injection attacks are possible when an application passes unsafe user supplied data (forms, cookies, HTTP headers etc.) to a system shell.

z2

Dzisiaj przez Polskę przetacza się spora fala wiadomości SMS, które próbują nakłonić odbiorców do założenia konta w pewnym portalu

z4

Troy Hunt, security researcher, reported that Nissan Leaf cars can be easily hacked to take control over air conditioning, heating and spying last journeys.

z

źródło: comment_8DRx1oHWntdKNVAK09g2LJgltZLND31J.jpg

Pobierz2

Project Shield, Google w końcu udostępniło usługę - konkurencja CloudFlare?

zRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

https://niebezpiecznik.pl/post/wlamanie-do-serwerowni-2be-pl-od-5-dni-klienci-sa-pozbawieni-wszystkich-uslug-i-traca-dziesiatki-tysiecy-zlotych-kazdego-dnia/

#2be #adweb #hacking #security #bezpieczenstwo

PS. Jeden z mirków już na początku lutego opisywał niedostępność usług tej serwerowni: http://www.wykop.pl/link/3008993/