- No sir it's Google's pizza.

- So it's a wrong number?

- No sir, Google bought it.

- OK. Take my order please

- Well sir, you want the usual?

Wszystko

Najnowsze

Archiwum

384

Jeszcze kilka dni temu w sieci można było znaleźć dane osobowe oraz medyczne 50 tysięcy pacjentów Samodzielnego Publicznego Zakładu Opieki Medycznej w Kole. Pobrać je i wykorzystać mógł każdy internauta który trafił na adres serwera.

z596

Historia, jaką opisujemy poniżej, jest modelowym przykładem tego, jak wygląda obecnie w Polsce walka z cyberprzestępczością. Walka, niestety dla nas wszystkich, często przegrana już na starcie, bez szans na zwycięstwo.

z

źródło: comment_dUwxjgnAxRA5DyQv48Ym3C7JsMBBTqmv.jpg

Pobierz4

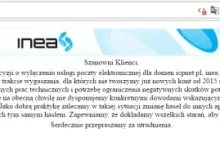

Obserwujemy początki nowej kampanii e-mailowej mającej na celu wymuszanie okupu. Przestępcy, nazywający sami siebie Polish Stalking Group, rozsyłają wiadomości e-mail z żądaniem wpłaty w przeciągu 24 godzin 1000 złotych na portfel bitcoinowy. Grożą przy tym, że w przeciwnym wypadku do...

z

źródło: comment_w5GBWL1Gd3Tiz0Ty5lpFYslCG7ko8Y4Y.jpg

Pobierz18

Gdy wyciekną dane dostępowe klientów danej usług, można wymusić reset haseł lub poprosić klientów o ustawienie nowych. Wielkopolska kablówka wybrała jednak inny sposób zaradzenia incydentowi - po prostu usługę wyłączyła. Musimy przyzn...

z6

Pierwsza kolizja SHA1. Kolejna funkcja hashująca tango down.

z

źródło: comment_GKIDzZgd6oU99HJBWQWA5Osc5ZPwDTEW.jpg

Pobierz22

Przypisanie autorstwa ataku z reguły jest trudnym zadaniem. Nie dość, że przestępcy potrafią nie zostawiać żadnych znaczących śladów, to czasem także podrzucają mylne tropy. Nie inaczej było w przypadku ataku na polskie banki. Echa włam...

z477

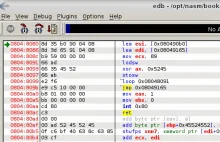

Ciekawostka ze świata bezpieczeństwa IT. Na streamie @Gynvael podrzucił linka do opracowania "crackme", które znalazło się na.... okładce książki "Praktyczna inżynieria wsteczna".

zRegulamin

Reklama

Kontakt

O nas

FAQ

Osiągnięcia

Ranking

Żeby było ciekawiej - mail był adresowany tylko do mnie i do drugiej osoby pracującej ze mną w firmie.

Ja jestem wyczulony na takie rzeczy, ale potrafię sobie wyobrazić, że jakaś pani Grażynka by kliknęła w załącznik, tym bardziej, że Outlook raczej nie pokaże, że w załączniku może być wirus.

źródło: comment_zK5Qb5qRaWoxXAFlCLsZYViQUUoO61kV.jpg

Pobierz@hpiotrekh: to krzynka webowa google oznacza wiadomość jako niebezpieczną. Jeśli ktoś korzysta tylko z klienta lokalnego, a wiadomość przedostałaby się przez filtr antyspamowy, to infekcja murowana :)